LummaStealer non “sparisce”, cambia pelle. Bitdefender Labs descrive una fase di rinascita operativa dopo la grande operazione di polizia del maggio 2025, quando vengono neutralizzati oltre 2.300 domini C2 e l’ecosistema sembra perdere inerzia. Nel giro di pochi mesi, invece, la curva torna a salire: l’infrastruttura migra su hosting bulletproof, le campagne riprendono quota e l’infostealer riappare in forme più difficili da leggere con i soli indicatori statici. La novità centrale è l’abbinamento con CastleLoader, un loader che spinge l’esecuzione in memoria, alza il livello di offuscamento e rende l’intera catena più elastica. Il risultato è un malware pensato per scalare, più che per colpire “una volta”: abbonamenti, pacchetti, affiliati, e un modello di vendita che va da 229 euro fino a 18.350 euro, con differenze che riflettono servizi e accessori inclusi.

Nel periodo osservato tra dicembre e gennaio, l’attività viene descritta come particolarmente intensa in aree come India, Stati Uniti ed Europa, con una dinamica che suggerisce un mercato ancora caldo e una domanda stabile. L’impatto non è soltanto tecnico. Qui la posta è la privacy e la capacità di trasformare credenziali e sessioni rubate in takeover di account, furti finanziari, furto di identità e, in scenari più sporchi, estorsioni basate su documenti e screenshot.

Evoluzione dopo il takedown 2025: dal colpo di polizia al rimbalzo su hosting resistenti

La disruption del 2025 colpisce il sistema nel punto che più fa male agli infostealer: la rete di comando e controllo. Ma LummaStealer si comporta come un servizio, non come un singolo malware. Il modello resta quello MaaS, con affiliati che acquistano abbonamenti mensili e ricevono un pacchetto operativo che include vettori d’infezione, loader e canali C2. Questa architettura rende il rimbalzo credibile: se un set di domini cade, l’ecosistema riorganizza provider, DNS, infrastrutture e riparte.

In questa ricostruzione, CastleLoader diventa un perno non tanto “perché è nuovo”, ma perché è funzionale a una strategia precisa: ridurre l’attrito con gli antivirus tradizionali, aumentare la sopravvivenza contro controlli file-based e proteggere il know-how del codice attraverso offuscamento pesante e risoluzione dinamica delle API. Il loader non è solo un trasportatore, è un moltiplicatore: permette varianti, consente cambi rapidi e rende la catena più modulare.

CastleLoader come acceleratore: esecuzione in memoria e offuscamento che “sporca” la telemetria

Bitdefender descrive campioni in cui CastleLoader carica il payload in modo da privilegiare l’in-memory execution, abbassando la visibilità dei file e complicando la vita a chi cerca il malware “sul disco”. La componente di offuscamento viene presentata come stratificata: control-flow offuscato, inserimento di junk code, percorsi logici che portano a dead ends, e un approccio da “rumore controllato” che rende più costoso il reverse engineering.

Un dettaglio che pesa è il modo in cui l’offuscamento viene industrializzato. La rinomina delle variabili con parole da dizionario e l’aggiunta sistematica di istruzioni inutili crea un codice che, a una prima lettura, sembra enorme ma vuoto, mentre in realtà protegge l’intenzione. A questo si aggiunge la risoluzione dinamica delle API, tecnica classica per ridurre tracce statiche e rendere l’analisi più lenta. L’altra componente rilevante è la gestione del canale di rete. Comunicazioni C2 stealth, infrastrutture ampie e sovrapposizioni tra loader e infostealer costruiscono un ecosistema che prova a restare “vivo” anche quando i difensori isolano un segmento. L’idea è quella della ridondanza, la stessa che si osserva in molte filiere MaaS: un punto cade, un altro subentra.

La catena d’infezione: social engineering, bait pirata e ClickFix che trasforma l’utente nel dropper

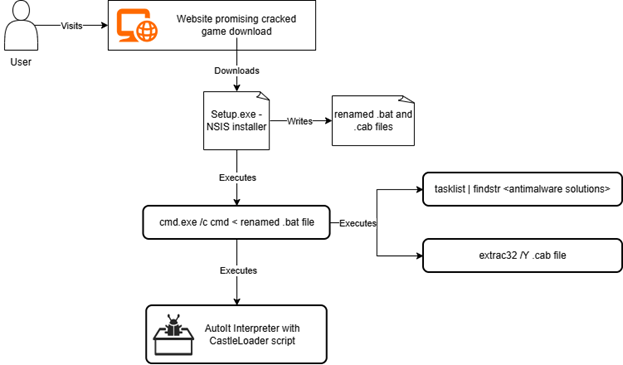

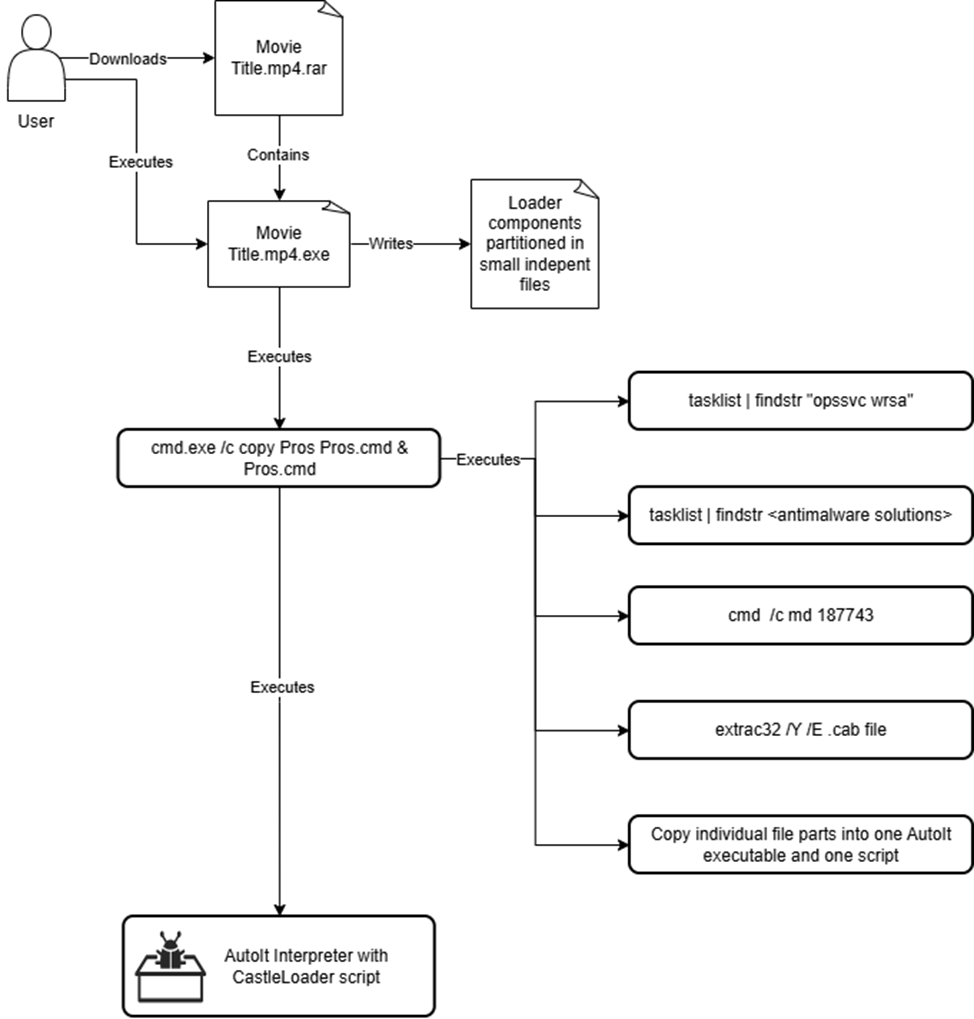

Qui la parte più pericolosa non è la zero-day, è la psicologia. La consegna dipende in modo forte dall’ingegneria sociale, con campagne che spingono l’utente a eseguire un file o a incollare comandi. Il pacchetto di lures descritto è quello che funziona da anni perché intercetta comportamenti reali: software crack falsi, installer di giochi fasulli, media pirata, contenuti spinti, torrent e siti di file-sharing. La catena si incastra su archivi autoestraenti, installer NSIS, file bat e cab, e passaggi che sfruttano binari di sistema come cmd.exe ed extrac32. La scelta delle doppie estensioni ha un valore quasi giornalistico perché racconta il punto debole umano. Un file come Mission Impossible Final Reckoning 2025.720p.MP4.exe non è un trucco sofisticato, è un trucco ripetitivo, eppure continua a funzionare perché l’utente vede “MP4” e non vede “.exe”. È la dimostrazione che l’efficacia non nasce sempre dall’innovazione, ma dalla persistenza di una trappola. Il tassello più moderno è la tecnica ClickFix, con pagine CAPTCHA false che istruiscono l’utente a eseguire un one-liner e spesso a incollare un comando PowerShell dalla clipboard. In quel momento l’utente diventa la catena di trust: non è più “un file che si avvia”, è una persona che esegue volontariamente un comando, riducendo la probabilità di blocchi semplici basati su reputazione del file.

Anti-analisi e sandbox detection: quando il loader decide se “vale la pena” restare

CastleLoader introduce check ambientali per evitare sandbox e analisi automatizzata. Il principio è noto ma l’esecuzione diventa più sistematica: controlli su processi come vmtoolsd.exe, verifiche su contesti che ricordano ambienti di test, e condizioni di uscita che impediscono di rivelare subito il payload. La logica è spietata: se l’ambiente sembra “finto”, il loader si spegne. Questo riduce la qualità dei campioni catturati e complica la detection basata su analisi automatica. Vengono citati anche segnali legati alla presenza di prodotti antimalware, con comportamenti adattivi che cambiano a seconda dei processi visti in esecuzione. È un approccio da “malware consapevole”, pensato per muoversi dove la difesa è meno reattiva e per ritirarsi dove c’è un laboratorio.

Persistenza layered: AutoIt, Startup e task pianificati per restare nel sistema

La persistenza viene descritta come stratificata, con copie in LocalAppData, duplicazione dell’interprete AutoIt, e meccanismi che puntano alla ri-esecuzione tramite elementi come shortcut .lnk nella cartella Startup e file .url aggiunti per auto-avvio. In scenari più complessi, compaiono strati VBA offuscati che, eseguiti via wscript.exe, possono creare scheduled task. Qui si vede il senso industriale del progetto: non basta rubare dati “una volta”. Serve stabilità, perché l’infostealer guadagna valore se mantiene accesso abbastanza a lungo da catturare sessioni, cookie, nuovi login e nuove credenziali. La persistenza, in altre parole, è una leva economica.

Decrittazione e caricamento del payload: XOR, LZNT1 e stream MZPE in memoria

Sul piano tecnico, la catena include una fase di decrittazione con shellcode XOR e decompressione con LZNT1 attraverso RtlDecompressFragment, fino al caricamento del payload come stream MZPE direttamente in memoria. Questa sequenza è coerente con un obiettivo primario: ridurre gli artefatti su disco e rendere l’analisi più difficile. Non è solo “esecuzione in memoria”, è l’adozione di un pattern che si presta a cambi frequenti del payload senza dover cambiare l’impianto della delivery.

Cosa ruba LummaStealer: identità digitale completa, sessioni e strumenti che aprono la strada a furti secondari

Il valore di LummaStealer sta nella completezza del raccolto. Credenziali browser e cookie di sessione sono il cuore, perché consentono account takeover anche senza password, soprattutto se la sessione resta valida. Ma il malware allarga il perimetro: documenti personali come docx e pdf, informazioni finanziarie, dati legati a email come Gmail e Outlook, profili e configurazioni di client, e file che diventano scorciatoie per l’accesso remoto e la persistenza. La parte crypto è esplicita: wallet come MetaMask e Binance entrano nel mirino, insieme a tracce e credenziali che possono consentire furti rapidi. Ancora più delicato è il furto di token e segreti legati alla 2FA, con riferimenti a Authenticator e Authy. Qui l’impatto è massimo: se l’attore ottiene materiale utile a bypassare o replicare la seconda autenticazione, il takeover diventa più stabile e più difficile da recuperare. Le varianti che sfruttano CastleLoader estendono la superficie su piattaforme social e gaming: dati Discord e Steam, capacità di catturare screenshot e monitorare la clipboard. È una scelta tattica: la clipboard è una miniera per chi copia password, seed phrase, wallet address e codici monouso. Lo screenshot, invece, è la scorciatoia per raccogliere prove, documenti a video, e in alcuni casi leve da estorsione.

Impatto sulla privacy e sugli scenari di danno: frodi, identità, estorsione e “catene” di compromissione

L’impatto non finisce con “mi hanno rubato la password”. Con un infostealer così, la compromissione diventa una catena. Prima arriva il takeover di account, poi le frodi e gli spostamenti di denaro, poi l’uso di identità e documenti per registrazioni fraudolente, e infine la possibilità di estorsioni, soprattutto se il malware raccoglie documenti sensibili o screenshot compromettenti. Per le organizzazioni, il rischio sale di livello: credenziali rubate possono diventare accesso a VPN, email aziendali, strumenti di assistenza remota e quindi pivot verso intrusioni più grandi. Nel modello MaaS, inoltre, il danno scala perché l’infrastruttura non dipende da un solo gruppo. Gli affiliati possono adattare la delivery, cambiare i lures, cambiare i loader, e mantenere attiva l’economia anche quando un singolo pezzo viene smantellato. Per questo la disruption di domini non basta se non si colpiscono anche i meccanismi di distribuzione e monetizzazione.

Rugmi e DonutLoader: l’ecosistema dei loader come “cassetta degli attrezzi” del MaaS

Bitdefender colloca CastleLoader dentro un panorama più ampio in cui compaiono anche loader come Rugmi e DonutLoader. Qui il dato importante è strategico: i loader diventano un layer intercambiabile. Se uno viene rilevato meglio, si passa all’altro. Questo rende la difesa basata su firme un approccio che arriva sempre dopo, mentre diventa centrale il monitoraggio di comportamenti e di catene di processo. Il loader non è un dettaglio, è la condizione che consente a LummaStealer di “restare vivo” anche quando l’attenzione cresce. È l’anello che permette al servizio di cambiare veste senza cambiare modello.

Indicatori e detection: DNS anomali come punto debole, e un segnale da trasformare in telemetria

Un elemento interessante è la presenza di pattern DNS anomali con lookup falliti verso domini random o inesistenti, ripetuti in modo da creare una firma rilevabile. È uno di quei casi in cui l’offuscamento diventa anche un problema per l’attaccante: per confondere, genera rumore; quel rumore, se misurato, diventa un segnale. Per questo il monitoraggio DNS può diventare un acceleratore difensivo, soprattutto in ambienti dove l’endpoint è difficile da controllare in modo uniforme. Questo non elimina la necessità di EDR, ma aggiunge un punto di osservazione: se il loader si appoggia a pattern di lookup ripetuti e falliti, il difensore può costruire regole comportamentali per intercettare campagne anche quando gli hash cambiano.

Raccomandazioni operative: cosa cambia davvero tra utente singolo e organizzazione

Sul lato utente, la prima linea è banale ma reale: evitare software crack, installer non verificati, media pirata e “trucchetti” che chiedono di eseguire comandi. La ClickFix funziona perché chiede un gesto semplice e lo presenta come verifica. La seconda linea è la gestione del danno: se l’infezione avviene, la risposta deve includere invalidazione delle sessioni, rotazione completa delle password e un controllo aggressivo su email e account finanziari. Quando vengono rubati cookie e sessioni, cambiare la password senza chiudere le sessioni può non bastare. Sul lato organizzazione, la priorità è l’osservabilità: monitoraggio comportamentale, detection di catene PowerShell/wscript/cmd, regole su download e esecuzione, enforcement di MFA e controllo sugli accessi anomali. E soprattutto un principio: se un infostealer può raccogliere credenziali e token, allora un singolo endpoint compromesso può diventare un evento di scala più grande. La risposta rapida serve per evitare che l’attore monetizzi a cascata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.