Google mette nero su bianco un passaggio che nel settore si percepisce da mesi ma che ora diventa traccia ufficiale: Gemini AI viene abusata “in ogni fase” della catena d’attacco, dalla ricognizione al social engineering, dalla scrittura di codice alla messa a punto di tooling e perfino all’ottimizzazione di procedure operative. Nello stesso orizzonte temporale, tre linee di minaccia convergono e si rinforzano a vicenda: l’escalation degli abusi AI; una campagna di exploitation su Ivanti EPMM che risulta sorprendentemente concentrata su un singolo IP con impronta da automazione industriale; e una filiera di siti fake che imitano 7-Zip e altre app popolari per distribuire un malware “proxyware”, trasformando i PC infetti in nodi di rete monetizzabili. Il punto chiave è la combinazione. L’AI abbassa il costo cognitivo degli attacchi, l’exploitation su perimetri esposti accelera l’accesso iniziale, e i falsi installer creano massa critica di dispositivi trasformati in infrastruttura. In mezzo, una costante: l’attacco moderno non cerca più solo il “colpo grosso” immediato, ma costruisce catene, accumula opzioni, usa la scalabilità e si appoggia a tecniche che sembrano “normali” finché non è tardi.

Gemini AI come moltiplicatore: dall’analisi vulnerabilità al social engineering “su misura”

Quando Google parla di abuso di Gemini AI “in ogni fase”, descrive un utilizzo che va ben oltre la generazione di un testo di phishing. È la possibilità di usare un modello per accelerare l’analisi di una vulnerabilità, simulare scenari di exploit, raffinare bypass contro controlli, riscrivere porzioni di codice, tradurre lures in lingue diverse e adattare il registro comunicativo alla vittima. È, soprattutto, la capacità di trasformare un attore medio in un attore più efficiente, perché l’AI diventa una libreria di “assistenti” pronti a lavorare su compiti ripetitivi e su debugging.

Nel quadro descritto, l’attività non è confinata al cybercrime opportunista. Emergono riferimenti a gruppi e operazioni legate a sponsor statali, con un uso dell’AI per ridurre tempi e tentativi. APT31 viene associata a un impiego di Gemini per analisi di vulnerabilità e pianificazione di test su possibili vettori RCE, mentre un cluster come Temp.HEX sperimenta strumenti e flussi di lavoro con l’obiettivo di creare condizioni operative “credibili”, ad esempio simulando richieste e scenari per tool come Hexstrike MCP e tentando di lavorare su bypass di controlli come i WAF. Qui l’AI non “inventa” l’exploit dal nulla, ma fa ciò che fa meglio: comprime il tempo, suggerisce varianti, propone percorsi di ricerca, rende più rapida la fase di iterazione.

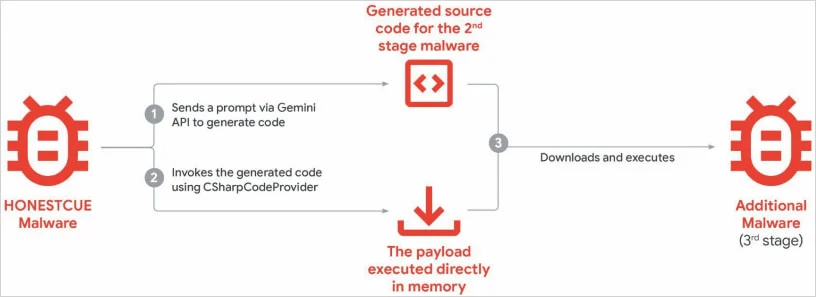

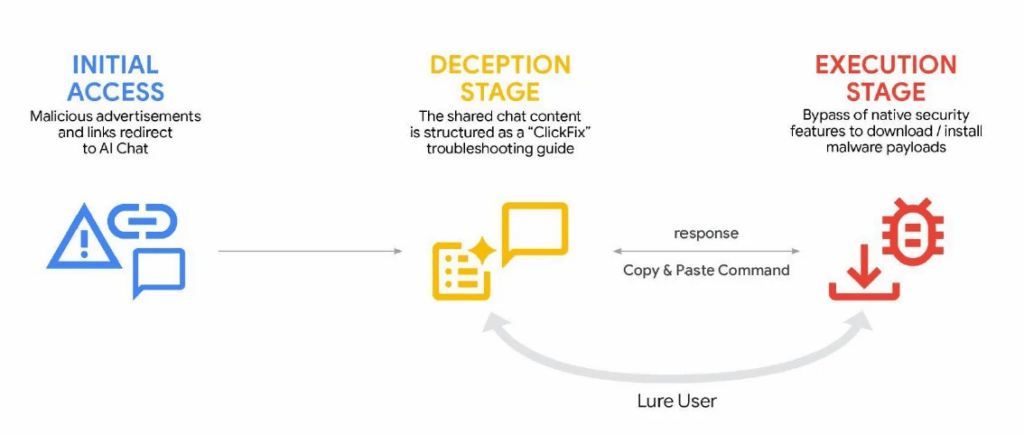

Sul fronte iraniano, viene citata APT42 con un uso orientato al social engineering. È un passaggio importante perché racconta l’asimmetria più pericolosa: un buon social engineering spesso vale più di un exploit sofisticato. Se un modello AI aiuta a generare lure convincenti, costruire identità coerenti, tenere conversazioni in lingua, riprodurre toni “aziendali” o “istituzionali”, allora la superficie d’attacco cresce senza che l’organizzazione veda segnali tecnici evidenti. Il tema si estende anche all’integrazione diretta via API. Un esempio citato è OnestCue, che incorpora API Gemini per supportare la generazione di codice malevolo in C#, con dinamiche che includono la compilazione di payload e la possibilità di spostare parte dell’esecuzione in memoria. In parallelo compaiono kit e campagne “verticali” sul mondo crypto, come CoinBait, che usa AI per costruire pagine e flussi di phishing con mascheramento da exchange e meccanismi di raccolta dati, mentre altri attori sfruttano l’AI per potenziare tattiche tipo ClickFix, cioè quelle lures che spingono l’utente a eseguire comandi “di troubleshooting” copiati dalla clipboard e lanciati in PowerShell. In questo schema, l’AI non è il payload: è l’abilitatore che rende più facile convincere la persona a fare il gesto fatale. Google dichiara di avere disabilitato account abusivi e di rafforzare guardrail e classifier. La misura è necessaria, ma non risolve il problema a valle: quando l’AI accelera la preparazione dell’attacco, la difesa deve spostarsi verso telemetria comportamentale, analisi delle catene e capacità di individuare pattern di abuso su API e su prompting metodico.

Ivanti EPMM: exploitation concentrata su un IP e “rumore” da beaconing

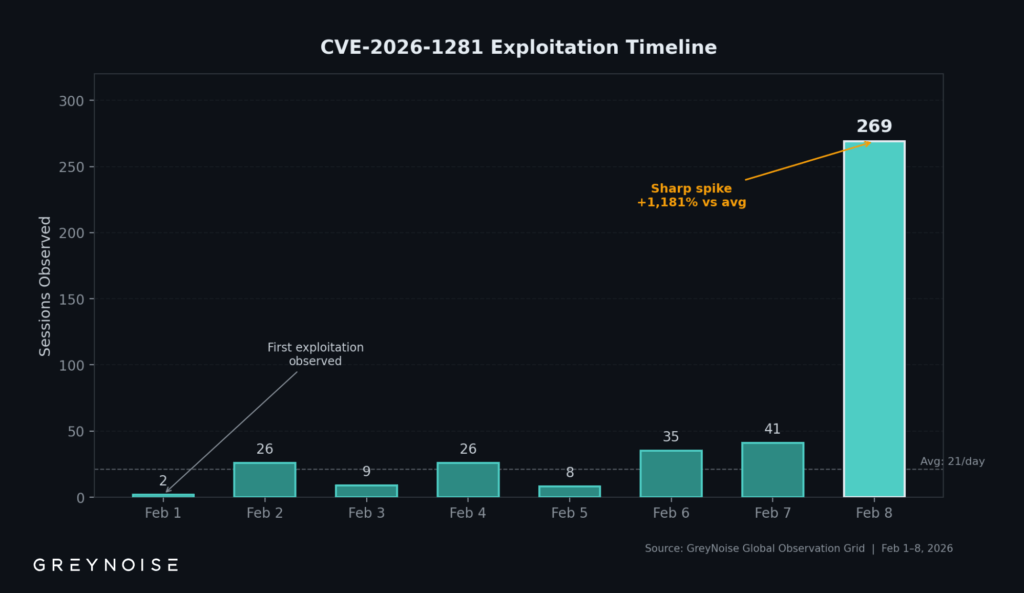

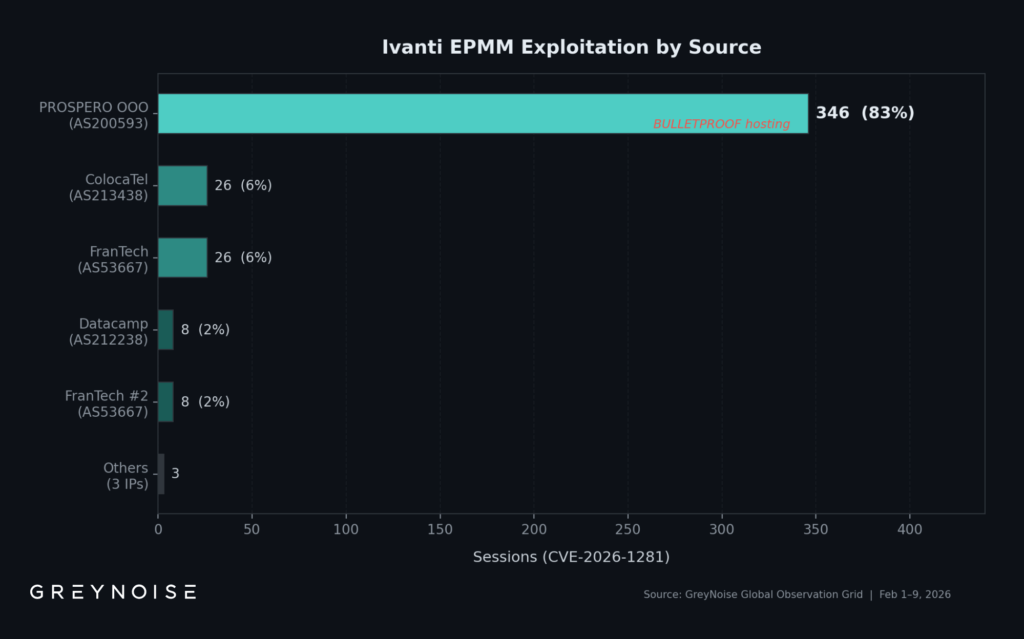

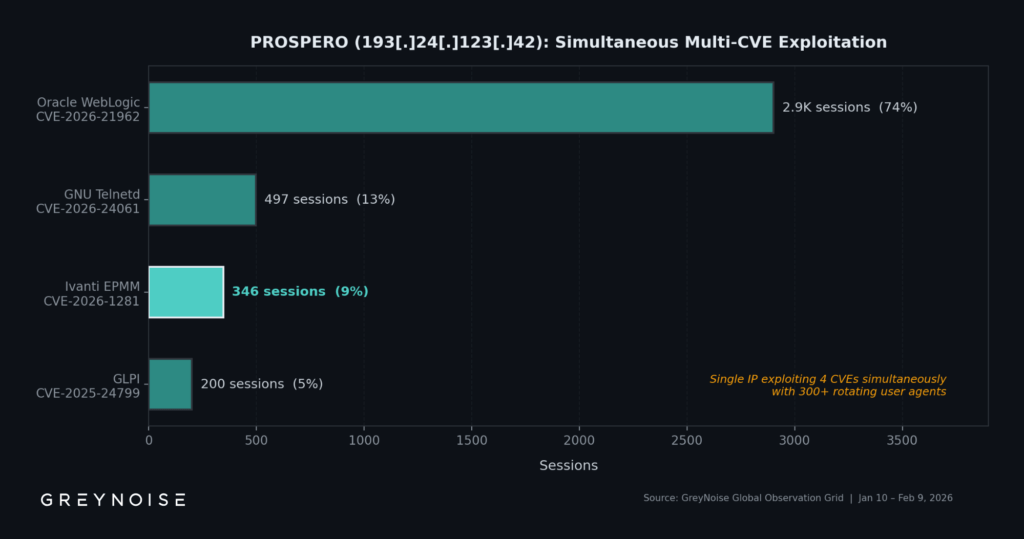

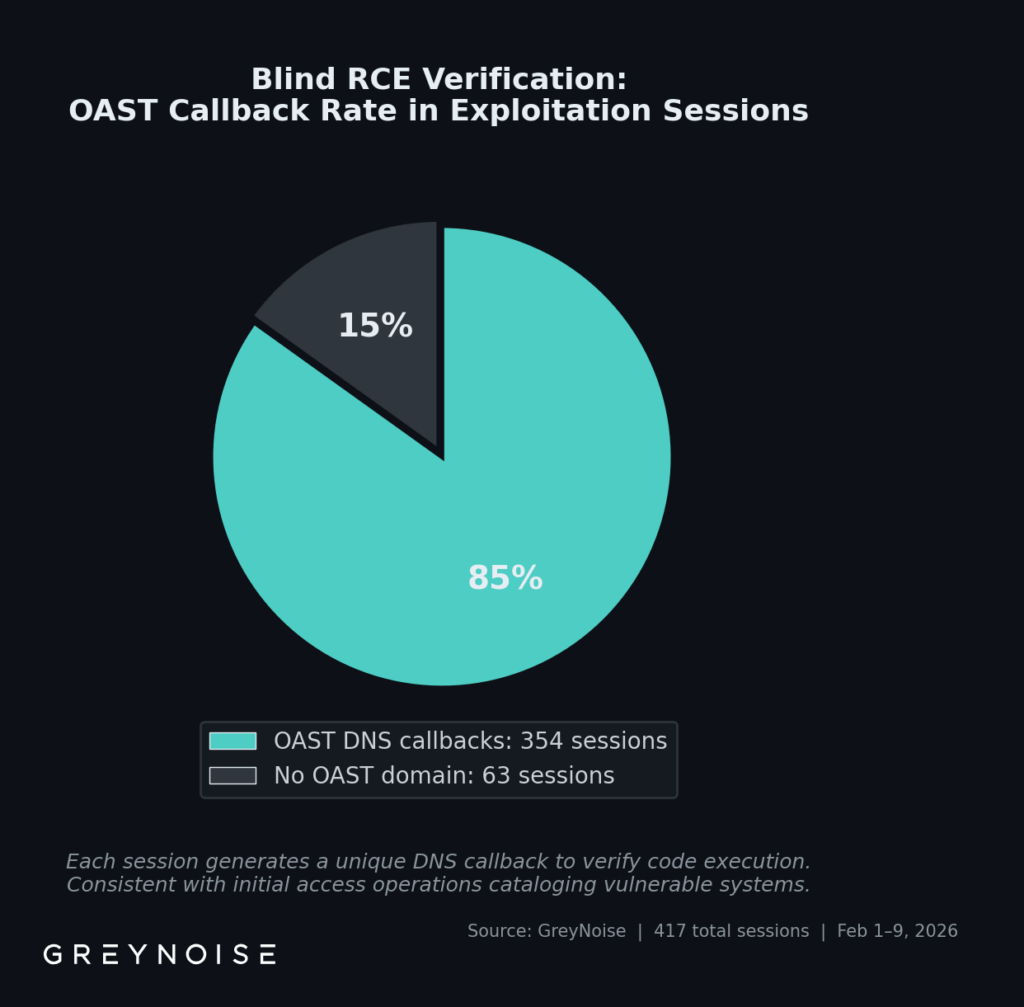

Nel secondo filone, l’attenzione si sposta su Ivanti EPMM e su una finestra temporale estremamente definita. Vengono riportati 417 tentativi di exploit osservati tra 1 e 9 febbraio su CVE-2026-1281, e l’elemento che colpisce è la concentrazione: 83% delle attività arrivano da un singolo indirizzo, 193.24.123.42, associato a hosting PROSPERO. Questo tipo di concentrazione è raro in campagne ampie, perché molti attori distribuiscono l’attacco su infrastrutture più disperse per ridurre attribuibilità e blocchi. Qui, invece, si percepisce la logica opposta: un pipeline automatizzato e stabile, con rotazione di user agent che imita browser reali, e un volume che somiglia più a un “servizio” di scanning e checking che a un attacco manuale.

Un dettaglio operativo cambia la lettura: la maggioranza delle sessioni non scarica subito un payload, ma sembra eseguire verifiche, callback e beaconing DNS per capire se il target è vulnerabile e se il percorso di exploitation è praticabile. È la stessa filosofia dei broker di accesso iniziale: prima validare, poi monetizzare. Se la vulnerabilità apre una porta, quella porta può essere venduta, usata in seguito o sfruttata quando conviene.

La campagna non si ferma a Ivanti. Lo stesso IP risulta coinvolto anche in tentativi su altre vulnerabilità, tra cui un riferimento a CVE-2026-21962 su Oracle, oltre a un panorama di scanning su servizi e prodotti diversi. Questa multidirezionalità è tipica di chi gestisce un’infrastruttura di attacco come un “motore” che prova porte finché trova un varco, con un modello che può alimentare ransomware, spionaggio o vendita di accessi. L’effetto pratico è che un perimetro esposto non viene più “scoperto” da un singolo attore, ma entra in un circuito di scansioni persistenti, dove la domanda è costante e la vulnerabilità diventa una commodity.

Nel quadro emergono anche segnalazioni su targeting di enti europei, con conferme attribuite ad agenzie e organizzazioni colpite o interessate. L’elemento operativo più allarmante è la presenza di shell dormienti su un percorso come /mifs/403.jsp, con un loader Java che risiede in memoria. Questa traccia, se presente in log e file system, racconta una fase di persistenza silenziosa, costruita per restare e per essere attivata quando serve, non per esplodere subito.

Il punto difensivo non è “fare patching” come slogan, ma trattare EPMM e MDM come asset ad altissima criticità: sono strumenti che parlano con i dispositivi, gestiscono policy e possono diventare un acceleratore devastante se compromessi. Quando un attacco si concentra su un singolo IP con impronta industriale, inoltre, la difesa può guadagnare tempo con blocchi mirati e telemetria su pattern ripetuti, ma senza un aggiornamento rapido l’azione resta solo un cerotto.

Il caso 7-Zip: i siti fake trasformano i PC in proxy e monetizzano il traffico

Il terzo filone è quello che colpisce più da vicino l’utente comune perché usa un trucco antico: imitare un sito ufficiale e distribuire un installer apparentemente legittimo. Il dominio citato è 7zip.com, che mima l’identità del progetto reale, il cui riferimento noto è 7-zip.org. La trappola funziona perché intercetta ricerche, risultati sponsorizzati, tutorial e link condivisi. In questo caso, la distribuzione non punta a installare un ransomware immediato, ma un malware da economia sommersa: una proxyware che trasforma la macchina infetta in un nodo usabile per traffico terzo, frodi, scraping e abuso pubblicitario. La filiera descritta è chirurgica. L’installer trojanizzato include anche componenti legittimi per abbassare sospetti, ma droppa file con naming e percorsi coerenti con tentativi di “mimetizzazione”, ad esempio Uphero.exe e hero.exe in C:\Windows\SysWOW64\hero. Uphero.exe viene descritto come manager dei servizi, mentre hero.exe funge da payload proxy, con una struttura che include anche librerie come hero.dll. La persistenza avviene attraverso servizi auto-start, e la macchina viene preparata per ricevere e gestire traffico: vengono modificate regole firewall tramite netsh, così da permettere connessioni inbound che altrimenti sarebbero bloccate.

La parte di profiling è altrettanto esplicita. Il malware interroga il sistema via WMI, raccoglie dettagli su hardware e rete, e invia dati verso endpoint di logging. Recupera poi una configurazione, ruota domini di controllo e apre un proxy su porte specifiche, citate come 1000 e 1002. La comunicazione usa tecniche leggere come XOR per messaggi, ma soprattutto un trasporto difficile da distinguere dal rumore quotidiano: HTTPS appoggiato a Cloudflare, e un uso di DNS-over-HTTPS che rende più opaca la visibilità tradizionale del DNS lato aziendale. La componente anti-analisi completa il profilo. Il malware rileva ambienti virtualizzati come VMware, implementa anti-debugging con controlli come l’ispezione del PEB, risolve API a runtime e carica componenti in modo da complicare l’analisi. Non è un comportamento da semplice adware, è un impianto pensato per restare e monetizzare nel tempo. Il dettaglio della firma è cruciale per capire quanto il modello sia pericoloso. Viene citato un certificato di code signing collegato a Jozeal Network, successivamente revocato. È una dinamica che si ripete: la firma dà un vantaggio temporaneo nella fase iniziale, poi viene bruciata e sostituita. Nel frattempo, però, l’infezione ha già fatto massa critica. È anche qui che emergono estensioni della campagna verso altri brand e software popolari, con riferimenti a installer fake collegati a HolaVPN e a TikTok, con un’infrastruttura unificata e naming coerente come “upStage Proxy”. In sostanza, il contenuto non è 7-Zip: 7-Zip è solo il cavallo.

YouTube, lures e “fiducia delegata”: quando la trappola entra nella routine

Un elemento che lega i tre filoni è la fiducia. Nel caso AI, la fiducia viene manipolata con messaggi e lures sempre più credibili. Nel caso Ivanti, la fiducia è quella istituzionale: sistemi di gestione che dovrebbero essere robusti e invece diventano bersagli ad alta resa. Nel caso 7-Zip, la fiducia è delegata al motore di ricerca e ai tutorial: l’utente “arriva” al sito fake perché ha seguito un percorso che percepisce come normale. La citazione di lures su YouTube è un dettaglio che pesa perché sposta la questione dal dark web alla superficie mainstream. Tutorial che “insegnano” a scaricare un tool o a risolvere un problema diventano veicoli di reindirizzamento verso domini malevoli, e qui la difesa non è un antivirus, ma una disciplina di verifica: controllare dominio, evitare risultati promossi sospetti, usare bookmark verso il sito ufficiale, e non fidarsi di link che appaiono identici a colpo d’occhio. In parallelo, la rilevazione lato endpoint arriva spesso “tardi” o in modo generico. Vengono citate detection come Trojan:Win32/Malgent!MSR, che raccontano un comportamento sospetto ma non sempre spiegano all’utente la gravità reale. È un problema comunicativo oltre che tecnico: se l’utente non capisce che un “proxy” sul proprio PC significa che qualcun altro può usare la sua rete per attività malevole, l’urgenza resta bassa e il malware resta installato.

L’ecosistema ibrido: AI, exploit e proxyware nello stesso paesaggio operativo

Mettendo insieme i pezzi, il quadro diventa quello di una minaccia ibrida. Gemini AI riduce il tempo di preparazione e rende più efficiente il social engineering, gli exploit su Ivanti EPMM mostrano quanto sia fragile il perimetro di sistemi che hanno privilegi profondi, e i siti fake creano una base di infrastruttura distribuita pronta a essere monetizzata o riutilizzata. È un modello in cui l’attacco non è più una linea, ma una rete. L’aspetto più sottovalutato è la monetizzazione indiretta. Una proxyware non ruba necessariamente password, ma vende posizione di rete, anonimato e capacità di distribuire traffico. Questo può alimentare frodi pubblicitarie, scraping, tentativi di credential stuffing e persino l’hosting “usa e getta” di altre campagne. Se un attore ha accesso a migliaia di IP residenziali, può fare cose che con server tradizionali verrebbero bloccate in poche ore. È qui che i tre filoni si toccano: l’AI accelera la creazione di campagne e messaggi; gli exploit aprono porte; la proxyware fornisce rete.

Difese pratiche: dove si vince davvero tra API, MDM e download

Google parla di guardrail, classifier e account disabilitati. È un livello necessario, ma per aziende e utenti la difesa reale si gioca su tre fronti.

Il primo è l’osservabilità sugli abusi AI. Se un’organizzazione usa API o strumenti AI in modo esteso, diventa importante individuare accessi anomali, pattern di query metodiche, tentativi ripetuti di ottenere istruzioni operative e una telemetria che segnali automazioni sospette. Il tema della knowledge distillation usata in modo malevolo, con grandi volumi di prompt per replicare ragionamento e proprietà intellettuale, aggiunge un rischio che non è “solo cyber”, ma anche di furto di know-how. In prospettiva, questo significa che la difesa deve includere controlli su rate, anomaly detection e policy di utilizzo, non soltanto filtrare output.

Il secondo fronte è la sicurezza su MDM e apparati esposti. Se Ivanti EPMM è esposto, la finestra temporale tra disclosure e scanning massivo si riduce a giorni, a volte ore. La presenza di scanning concentrato su un IP e con beaconing DNS suggerisce che chi non patcha diventa rapidamente “inventario” di un broker. Qui la disciplina non è opzionale: patching, audit dei log, ricerca di indicatori come percorsi anomali e controlli specifici su endpoint come /mifs/403.jsp, perché un artefatto del genere può indicare una persistenza già avvenuta.

Il terzo fronte è la difesa contro i siti fake e la proxyware. Il punto non è soltanto “scaricare dal sito ufficiale”, ma capire che l’avversario lavora sulla somiglianza e sul percorso. Verificare dominio, evitare risultati promossi, diffidare di tutorial che inseriscono link “semplificati”, e soprattutto controllare segnali di compromissione come servizi sconosciuti, regole firewall modificate e traffico anomalo verso DoH. Quando un malware usa Cloudflare HTTPS e DNS-over-HTTPS, la visibilità cambia: diventa essenziale una politica aziendale coerente sul DoH e una telemetria di rete che sappia intercettare pattern, non solo domini.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.