Nel mondo delle distro orientate a sicurezza e anonimato, gli aggiornamenti non sono “maintenance”: sono riduzione di superficie d’attacco. Ed è esattamente quello che raccontano Tails 6.4.2 e Parrot 6.1, due release che arrivano con obiettivi diversi ma complementari. Tails interviene sul cuore del rischio, cioè il kernel e la tenuta del perimetro anonimo, mentre Parrot aggiorna la cassetta degli attrezzi e spinge su una direzione che sta diventando inevitabile anche per il pentesting: l’orchestrazione di tool tramite LLM, ma isolata in container. Il risultato è un quadro in cui la sicurezza non è più solo “patchare e via”: è mantenere coerente l’intera catena, dall’avvio al networking, dalla UI al toolset. Per chi usa queste distro come ambiente operativo, il messaggio è lo stesso: se le usi per attività sensibili, non aggiornare equivale a lasciare una porta aperta.

Tails 6.4.2: perché il salto al kernel 6.12.69 LTS è la parte più importante

La release Tails 6.4.2 porta il kernel a Linux 6.12.69 LTS, e la motivazione esplicita è la correzione di issue legate a DSA 6126-1, descritte come vulnerabilità in grado di consentire elevazione di privilegi. In un sistema orientato all’anonimato, l’elevazione privilegi è un moltiplicatore: non significa solo “più controllo”, significa potenzialmente uscire dal recinto che separa una sessione live da un attacco persistente, o trasformare un foothold limitato in un controllo più ampio della macchina. Nel testo emerge anche un concetto chiave: attacchi “improbabili” non significa attacchi “irrilevanti”. Tails nasce per un’utenza che, in alcuni casi, assume esplicitamente l’esistenza di un avversario forte. Per questo il team parla di rischi di deanonymization in scenari dove l’attaccante ha risorse e capacità avanzate. Non serve che l’exploit sia “facile”, serve che sia “possibile” e che colpisca un componente dove l’impatto è alto. In più, Tails conferma un aspetto operativo essenziale: supporto agli upgrade automatici dalla serie 6.0, quindi un percorso che riduce l’attrito e mantiene intatto l’uso quotidiano, inclusa la gestione dello storage persistente.

Tor Connection Assistant: quando un bug “piccolo” diventa un problema di usabilità e sicurezza

Oltre al kernel, Tails 6.4.2 corregge un bug nel Tor Connection Assistant che, in certe condizioni, porta ad aprire le impostazioni Wi-Fi. Questa è una di quelle correzioni che sembrano minori finché non le vivi sul campo. In ambienti sensibili, l’utente che perde tempo a capire perché una procedura non funziona tende a improvvisare, a cambiare rete, a ripetere tentativi. E ogni tentativo è rumore operativo. Il team lavora anche su elementi che migliorano coerenza e frizione zero. Il Welcome Screen applica le lingue salvate su USB, quindi una preferenza che non costringe a ripetere scelte ad ogni avvio. Non è solo comodità: è riduzione di errori in una routine dove la ripetizione è frequente.

Electrum e Thunderbird: stabilità applicativa come parte della postura di sicurezza

Tra le correzioni, Electrum viene sistemato per riaprirsi correttamente dopo chiusure irregolari. Anche qui, la stabilità non è un dettaglio: quando un’applicazione legata a wallet e operazioni sensibili si comporta in modo imprevedibile, l’utente rischia di fare scelte sbagliate, o di ricostruire la sessione in modo meno sicuro. Sul fronte email, Thunderbird sale a 140.7.1 ESR, un passaggio coerente con l’approccio Tails: usare release ESR vuol dire puntare su una base più stabile, con aggiornamenti che privilegiano patch e correzioni rispetto a feature “veloci”. In un ambiente in cui email e allegati sono spesso vettori di rischio, questo tipo di aggiornamento vale come hardening.

Debian 13 Trixie, upgrade automatici e il senso della “release piccola”

Tails 6.4.2 viene descritta come basata su Debian 13 Trixie e mantiene un percorso di aggiornamento automatico. Questo è importante perché Tails, per design, deve rendere l’upgrade un gesto quasi “obbligatorio” e non una scelta che l’utente rimanda. La distro vive su USB, spesso in contesti mobili, spesso in contesti dove l’utente non vuole perdere tempo a ricostruire una chiavetta. Rendere l’upgrade semplice significa aumentare davvero la probabilità che le patch arrivino. Il punto di fondo è che una release che sembra “minore” spesso è una release che si muove dove serve: kernel, Tor, stabilità applicativa. E in Tails, questi tre elementi sono la triade che decide quanto l’utente resta protetto nel mondo reale.

Parrot 6.1: una release che punta a toolchain, performance e nuove modalità operative

Se Tails lavora per minimizzare rischio e impronte, Parrot 6.1 lavora per massimizzare capacità operative mantenendo un ambiente coerente per pentesting e security research. La base è Debian, con un kernel indicato come 6.17.13, e una lista di interventi che punta alla solidità dell’esperienza su hardware reale: viene citato un fix di GRUB che risolve problemi di boot su laptop, e un passaggio a GRUB2 2.14.

La parte interessante è che Parrot non si limita ad aggiornare tool. Cerca di modernizzare il modo in cui vengono gestiti i repository e, soprattutto, sperimenta un’idea che sta entrando in modo sempre più evidente nei flussi security: usare un LLM non come “chat”, ma come interfaccia che orchestra strumenti, mantenendo però l’esecuzione isolata.

Spin Enlightenment e ritorno di MATE su Raspberry Pi: il tema è leggerezza, non estetica

Parrot 6.1 introduce uno spin Enlightenment, e continua a offrire opzioni come MATE e LXQt. Questa non è una scelta “di gusto”: in pentesting spesso conta la leggerezza dell’ambiente, perché l’utente vuole risorse per VM, container, cattura e analisi, non per animazioni e servizi di background. Per Raspberry Pi viene indicato un ritorno a MATE come default, con KDE installabile. È una dichiarazione di priorità: stabilità, compatibilità, consumi. In un ambiente ARM o low-power, la scelta dell’ambiente desktop incide direttamente su autonomia e reattività.

MCPwn: la novità che racconta dove sta andando il pentesting nel 2026

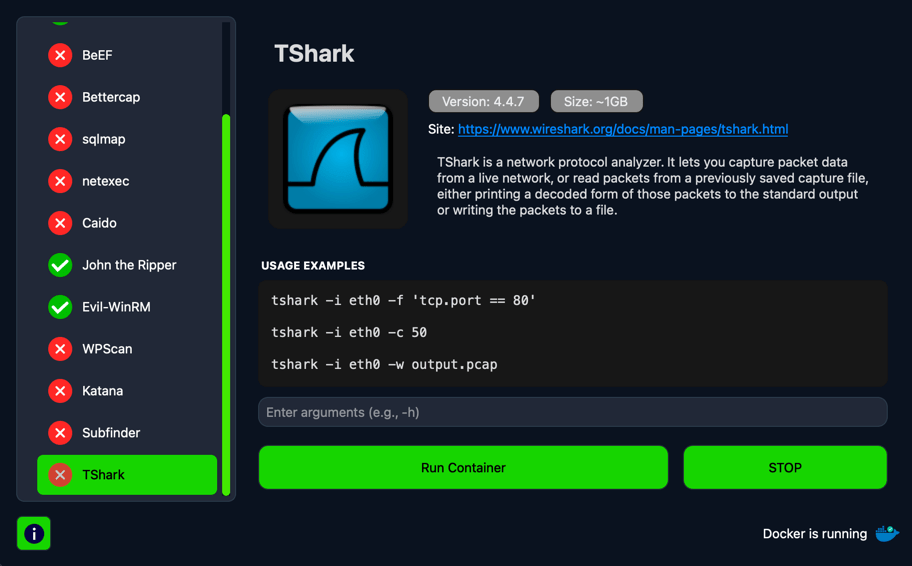

La novità più “di rottura” è MCPwn, descritto come server Model Context Protocol che permette a modelli LLM di eseguire tool di cybersecurity dentro Docker, quindi con isolamento. È il tentativo di portare il concetto “LLM as operator” in un perimetro più controllato: i comandi non devono girare sulla macchina host senza barriere, ma dentro un ambiente confinato. Qui il tema non è “fare hacking con l’AI” in modo generico, ma ridurre due rischi concreti: l’errore umano e l’impatto di esecuzioni non previste. Se un LLM suggerisce un comando, o se l’utente lo esegue per inerzia, l’isolamento containerizzato diventa una cintura di sicurezza. È anche un modo per standardizzare procedure: descrivere tool via YAML e orchestrare workflow ripetibili.

Mirror Director e Rocket 1.5.0: velocità e UX come moltiplicatori di adozione

Parrot integra Mirror Director, un redirector che ottimizza la scelta dei repository con redirect geografici. È il tipo di componente che non fa titolo, ma cambia la vita quando devi aggiornare spesso o quando lavori da reti variabili. Se scaricare pacchetti diventa più veloce e affidabile, l’utente aggiorna di più, e questo porta a un toolset più allineato. Rocket 1.5.0 aggiorna l’interfaccia e ridisegna la UI. Anche questo sembra cosmetico finché non lo metti nel flusso: un ambiente che rende più chiaro cosa stai facendo riduce errori e aumenta velocità operativa.

Tool aggiornati: quando la versione conta davvero

Parrot 6.1 aggiorna una lunga lista di strumenti con versioni specifiche che, nel mondo pentest, contano perché risolvono bug, aggiungono moduli e migliorano compatibilità con target moderni. Nel pacchetto compaiono aggiornamenti come Airgeddon 11.61, Burp Suite 2025.11.6 e Metasploit 6.4.111, oltre a molte altre utility e wordlist. Per chi lavora su assessment, la differenza tra “funziona” e “non funziona” spesso sta in una singola versione che supporta un protocollo, un cipher, un formato di output o un nuovo comportamento dei target. Parrot rende esplicito anche un consiglio pratico: quando la stabilità è cruciale, una ISO fresca può essere preferibile all’upgrade di lungo periodo, perché riduce stratificazioni e conflitti accumulati.

Due release, un’unica traiettoria: ridurre rischio e aumentare capacità

Tails 6.4.2 e Parrot 6.1 non sono concorrenti diretti, sono strumenti con filosofie diverse. Tails protegge la sessione e l’anonimato e reagisce quando una falla nel kernel può diventare un grimaldello. Parrot aumenta la potenza operativa e sperimenta l’integrazione AI in modo più “ingegnerizzato”, cioè contenitorizzato e ripetibile. In entrambe le release c’è un filo comune: la sicurezza non è un concetto astratto. È kernel, boot, networking, toolchain, update rapidi, e soprattutto coerenza. Chi usa queste distro per lavoro o per attività sensibili non può trattare gli aggiornamenti come opzionali. Perché, in questi ambienti, la differenza tra “aggiornato” e “non aggiornato” è spesso la differenza tra controllo e compromissione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.