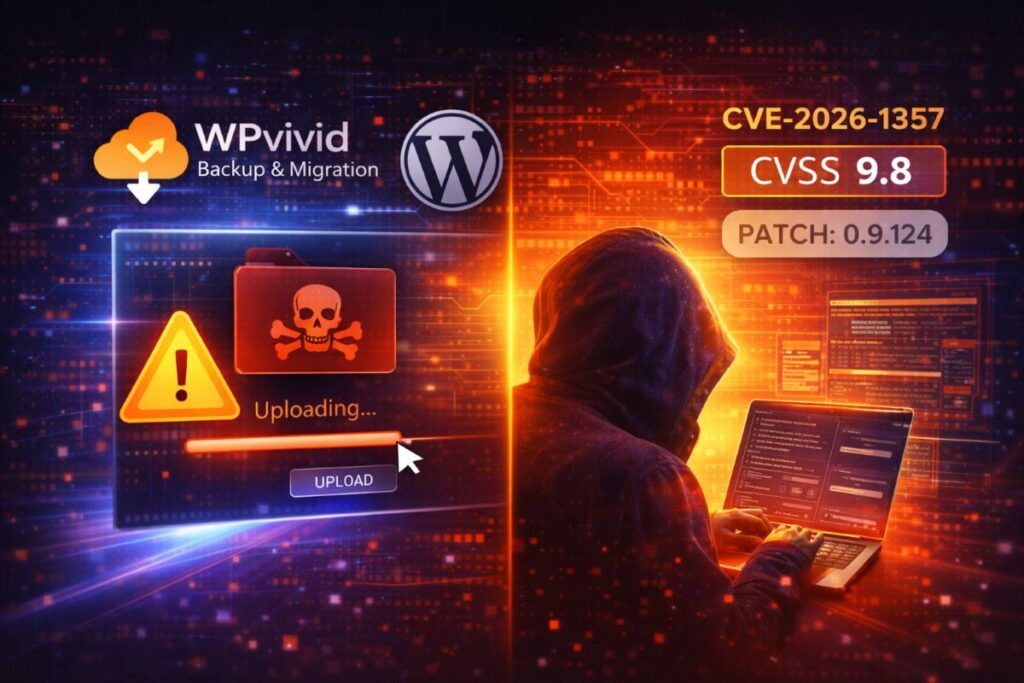

Il plugin WPvivid Backup & Migration, uno dei più diffusi strumenti per backup e migrazione su WordPress con oltre 900.000 installazioni attive, è finito al centro di un’allerta di sicurezza per una vulnerabilità critica di tipo Remote Code Execution (RCE). Il bug, catalogato come CVE-2026-1357 con punteggio CVSS 9.8, permette a un attaccante di caricare file arbitrari – inclusi script PHP malevoli – e ottenere il controllo completo del sito. La vulnerabilità non riguarda un dettaglio marginale, ma il cuore di una funzione utilizzata durante migrazioni e trasferimenti: la ricezione di backup da altri siti. Sebbene l’opzione non sia attiva di default, è comune abilitarla temporaneamente durante operazioni di staging o trasferimento, creando una finestra di esposizione di circa 24 ore legata alla validità della chiave generata dal sistema.

WPvivid Backup & Migration: un plugin strategico nell’ecosistema WordPress

WPvivid Backup & Migration è tra i plugin più apprezzati per la gestione di backup completi, selettivi, migrazioni e ambienti staging. L’installazione avviene direttamente dal dashboard WordPress e il plugin richiede requisiti minimi accessibili: PHP 5.3 o superiore, MySQL 4.1+, WordPress 4.5+, con test confermati fino a WordPress 6.9.1 e PHP 8.4.13. Le funzionalità coprono backup pianificati ogni 12 ore, giornalieri, settimanali o mensili, migrazione con un clic verso nuovi domini o server e creazione di ambienti di test in sottodirectory. Il supporto a multisite e l’integrazione con servizi cloud come Dropbox, Google Drive, Amazon S3, OneDrive, DigitalOcean Spaces, FTP e SFTP lo rendono una componente infrastrutturale per migliaia di installazioni professionali. La versione Pro aggiunge backup incrementali, crittografia del database, white-labeling e supporto a ulteriori provider cloud. Con una valutazione media di 4.9 su 5 su oltre 1.400 recensioni, WPvivid è considerato un riferimento per semplicità e affidabilità. Proprio per questo, l’impatto della vulnerabilità assume una dimensione sistemica.

CVE-2026-1357: come funziona l’exploit RCE

La vulnerabilità CVE-2026-1357 colpisce tutte le versioni fino alla 0.9.123 e nasce da una gestione errata della decrittazione RSA. Secondo l’analisi di Wordfence Intelligence, la funzione openssl_private_decrypt può fallire senza interrompere l’esecuzione del flusso. Il risultato falso viene passato alla routine AES, che lo interpreta come una sequenza di byte nulli, generando una chiave crittografica prevedibile. Questo comportamento apre la strada a un attaccante in grado di costruire payload malevoli sfruttando la prevedibilità della chiave. Il problema viene aggravato dall’assenza di sanitizzazione dei nomi dei file caricati, che consente traversal di directory e upload di file PHP arbitrari. Il risultato è un exploit senza autenticazione, che può portare a:

- caricamento di webshell

- installazione di backdoor persistenti

- furto di credenziali e dati sensibili

- defacement del sito

- compromissione completa dell’istanza WordPress

La criticità è elevata non solo per il punteggio CVSS 9.8, ma perché il plugin è spesso attivo su siti e-commerce, portali aziendali e ambienti multisite, dove un takeover può avere conseguenze economiche immediate.

Finestra di attacco e condizioni di sfruttamento

L’exploit richiede che sia attivata l’opzione per ricevere backup da altri siti, una funzione non predefinita ma frequentemente utilizzata durante migrazioni. La finestra temporale di esposizione è legata alla validità della chiave generata, stimata in circa 24 ore. In contesti di migrazione rapida o durante trasferimenti hosting, questa configurazione può rimanere attiva più del necessario. In presenza di attacchi automatizzati, anche una finestra limitata può risultare sufficiente per compromettere siti non aggiornati. L’aspetto più preoccupante è la natura infrastrutturale del plugin: durante operazioni di migrazione o staging, il sito si trova già in una fase delicata. Una vulnerabilità RCE in questo momento moltiplica il rischio.

Impatto su multisite, cloud e ambienti enterprise

La presenza di integrazioni cloud significa che una compromissione può estendersi oltre il server locale. Se l’attaccante ottiene accesso al pannello WordPress, può sfruttare configurazioni già presenti per raggiungere archivi di backup su Dropbox, S3 o altri storage remoti, ampliando il perimetro dell’incidente. Nei contesti multisite, la compromissione di un’istanza può avere effetti a cascata sull’intera rete. Nei casi enterprise, dove WPvivid Pro viene usato per backup incrementali e crittografia database, il bug dimostra che la sicurezza di un sistema non dipende solo dalle funzionalità avanzate, ma dalla robustezza dell’implementazione crittografica. La natura open-source del plugin consente analisi approfondite del codice. Questo favorisce la trasparenza e la rapidità nella scoperta del bug, ma allo stesso tempo permette agli attori malevoli di studiare in dettaglio la superficie d’attacco.

Patch 0.9.124: cosa cambia e come mitigare

La versione 0.9.124, rilasciata il 28 gennaio 2026, introduce le correzioni necessarie:

- interruzione dell’esecuzione in caso di fallimento della decrittazione RSA

- sanitizzazione rigorosa dei nomi dei file caricati

- restrizione dei tipi di file ammessi a ZIP, GZ, TAR e SQL

Queste modifiche eliminano la possibilità di caricare script PHP arbitrari e bloccano la generazione di chiavi prevedibili.

Gli amministratori devono aggiornare immediatamente alla versione 0.9.124 o superiore. È consigliabile inoltre:

- disabilitare temporaneamente la ricezione di backup da altri siti fino alla verifica dell’aggiornamento

- analizzare i log per upload sospetti

- eseguire scansioni malware con strumenti come Wordfence

- verificare eventuali modifiche ai file core di WordPress

- controllare utenti amministrativi aggiunti di recente

In ambienti critici, è prudente effettuare un backup manuale prima dell’aggiornamento e testare la patch su un ambiente staging per evitare interruzioni operative.

Lezione per l’ecosistema WordPress

La vulnerabilità di WPvivid Backup & Migration ribadisce un principio noto ma spesso trascurato: la sicurezza di un sito WordPress dipende dall’aggiornamento costante dei plugin. I componenti dedicati a backup e migrazione sono particolarmente sensibili perché operano con privilegi elevati e interagiscono con file system e database. Con oltre 900.000 installazioni attive, un singolo bug può trasformarsi in un problema sistemico. L’episodio dimostra anche l’importanza di una gestione corretta degli errori crittografici: una funzione che non interrompe l’esecuzione in caso di fallimento può compromettere l’intera catena di sicurezza. Nel contesto attuale, in cui gli attacchi automatizzati scansionano costantemente il web alla ricerca di versioni vulnerabili, la velocità di patching è la vera linea di difesa. La disponibilità della versione 0.9.124 chiude la falla, ma la differenza tra un sito compromesso e uno protetto resta nella tempestività dell’aggiornamento.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.