La fotografia che arriva a metà febbraio 2026 è brutale per chi gestisce infrastrutture: Cisa aggiorna il catalogo Known Exploited Vulnerabilities (KEV) con quattro falle già sfruttate attivamente, mentre una vulnerabilità RCE critica in BeyondTrust entra nel ciclo di attacco reale con una velocità tipica delle settimane in cui un PoC diventa arma. Sullo sfondo, npm completa una mossa drastica ma inevitabile: la revoca dei token classici long-lived, sostituendoli con autenticazione session-based e alternative più solide come token granulari e OIDC, nel tentativo di chiudere una delle porte più usate dagli attaccanti nelle campagne supply chain.

Cisa aggiunge quattro vulnerabilità al catalogo KEV

Il 12 febbraio 2026 Cisa inserisce quattro vulnerabilità nel catalogo KEV, segnale che per l’agenzia esistono evidenze di exploit attivi. La conseguenza operativa è immediata soprattutto per le agenzie FCEB, vincolate dalla BOD 22-01 a rimediare entro scadenze precise, ma l’avviso è di fatto un messaggio anche al settore privato: queste falle non sono teoriche, sono già terreno di caccia.

- CVE-2024-43468 Microsoft Configuration Manager SQL Injection Vulnerability

- CVE-2025-15556 Notepad++ Download of Code Without Integrity Check Vulnerability

- CVE-2025-40536 SolarWinds Web Help Desk Security Control Bypass Vulnerability

- CVE-2026-20700 Apple Multiple Buffer Overflow Vulnerability

La prima è CVE-2024-43468 in Microsoft Configuration Manager, descritta come SQL injection. In un contesto enterprise, l’impatto potenziale è elevato perché una SQL injection in un sistema di gestione può diventare un ponte verso dati sensibili, manipolazione di query e, in alcuni scenari, verso escalation operative che coinvolgono asset gestiti. La seconda è CVE-2025-15556 in Notepad++, legata a un download di codice senza verifica di integrità. Il rischio qui non è l’editor in sé, ma il meccanismo: se un flusso di update o download consente l’esecuzione di contenuti non verificati, un attaccante può trasformare un gesto banale in un vettore di compromissione, soprattutto su endpoint dove Notepad++ è diffuso anche in ambienti tecnici e amministrativi. La terza è CVE-2025-40536 in SolarWinds Web Help Desk, associata a un bypass di sicurezza. In strumenti di help desk e ticketing, un bypass può tradursi in accessi non autorizzati, esposizione di informazioni interne e potenziali movimenti laterali, perché questi prodotti spesso vivono vicino a credenziali, flussi operativi e integrazioni con directory. La quarta è CVE-2026-20700 in prodotti Apple, indicata come buffer overflow multipli. In termini di difesa, l’inclusione nel KEV è il dato che conta: significa che non è soltanto una vulnerabilità “da bollettino”, ma un punto d’ingresso che gli attori stanno già sfruttando in scenari concreti.

BeyondTrust: RCE pre-autenticazione con CVSS 9.9 e exploit in wild

Mentre il KEV si aggiorna, il caso che alza davvero la pressione è CVE-2026-1731 in BeyondTrust Remote Support e Privileged Remote Access (PRA), valutata con CVSS 9.9. La parola chiave è una sola: pre-autenticazione. Quando una RCE non richiede login e non richiede interazione utente, la finestra di rischio si misura in ore, non in settimane, soprattutto se il prodotto è esposto su Internet. Secondo i dettagli riportati, l’exploit consente esecuzione di comandi OS come utente “site”, aprendo la strada a compromissione completa, esfiltrazione, persistenza e disruption. La vulnerabilità viene classificata come CWE-78, quindi legata a OS command injection, una delle classi più pericolose su appliance e sistemi di accesso remoto. Il punto operativo più rilevante è l’osservazione di attacchi globali in wild da parte di watchTowr. La catena descritta passa da richieste all’endpoint get_portal_info per estrarre valori come x-ns-company, fino all’instaurazione di canali WebSocket per pilotare l’esecuzione. Questo pattern, se confermato nei log, diventa un indicatore comportamentale molto più utile del singolo IP, perché segnala una fase di ricognizione “prima dell’esecuzione” tipica degli attacchi automatizzati e semi-automatizzati. Sul fronte risposta, BeyondTrust applica patch automatiche sulle istanze SaaS il 2 febbraio 2026, mentre per gli ambienti on-premise rilascia fix dedicati. Viene citato l’advisory BT26-02, con pacchetti separati per Remote Support e PRA, e un messaggio che pesa: su istanze non patchate l’assunzione prudente è considerare la compromissione possibile o probabile, avviando verifiche di log e contenimento.

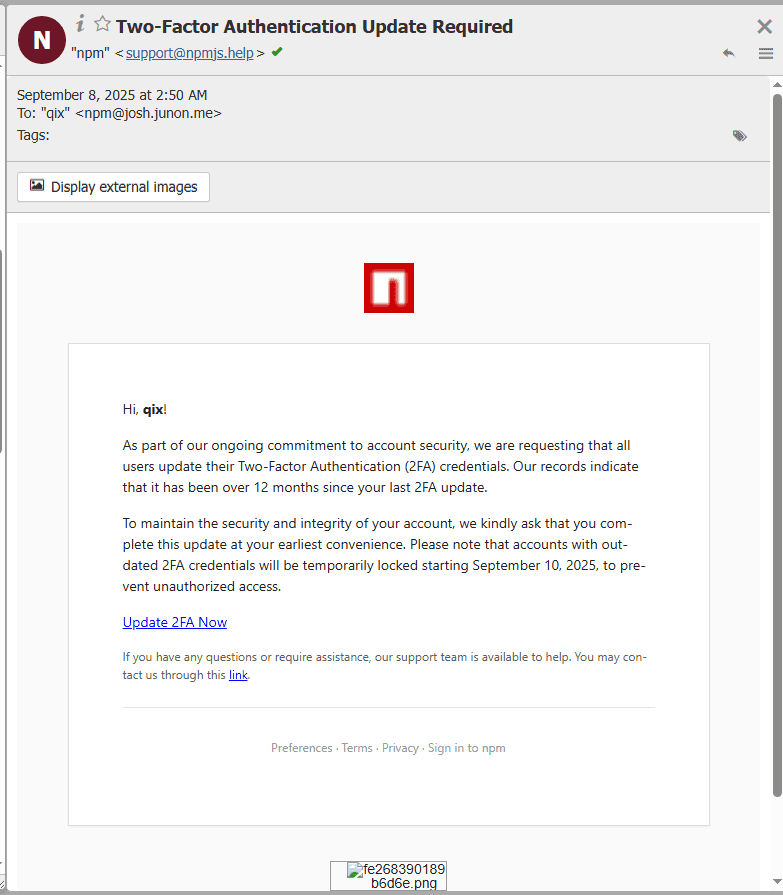

npm revoca i token classici: hardening supply chain dopo gli incidenti

In parallelo alle vulnerabilità “tradizionali”, la terza gamba di questa storia è la supply chain. npm revoca tutti i token classici il 9 dicembre 2025, eliminando credenziali long-lived che, se rubate, permettono publishing malevolo per periodi lunghi senza dover superare ulteriori barriere.

Il modello nuovo spinge verso autenticazione session-based, con token a vita breve (due ore), e verso opzioni più sicure per chi pubblica pacchetti: token granulari con scope ridotto e, soprattutto, OIDC Trusted Publishing, dove le pipeline CI/CD ottengono credenziali per-run senza dover conservare segreti “at rest”. È una risposta diretta alla realtà di attacchi dove credenziali sottratte diventano arma per iniettare malware in pacchetti popolari, e dove l’intero ecosistema dipende dalla disciplina di gestione dei token. L’impatto pratico, però, è anche operativo: workflow lunghi in locale richiedono reautenticazione; in CI/CD serve migrare verso token granulari o OIDC; alcune eccezioni vengono gestite con meccanismi di compatibilità temporanei, ma la direzione è chiara: ridurre la superficie delle credenziali persistenti e tagliare la possibilità di “riuso infinito” da parte di un attaccante.

Un’unica lezione: exploit reali, tool esposti e credenziali che non devono durare

Mettendo insieme KEV, BeyondTrust e npm, emerge un pattern: il 2026 si apre con un’accelerazione in cui exploit reali determinano le priorità più dei rating teorici. Il KEV diventa la lista che definisce “cosa sta già bruciando”, BeyondTrust mostra quanto sia pericoloso un perimetro basato su strumenti di accesso remoto esposti, e npm dimostra che la supply chain non si difende solo con scanning dei pacchetti, ma con autenticazione corta, privilegi minimi e pubblicazione attestata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.