La base industriale della difesa (DIB) non è più un perimetro: è un insieme di persone, processi, fornitori e dispositivi edge che si muovono tra ricerca, produzione e logistica. È su questa frattura che si innesta l’analisi di Mandiant e del Google Threat Intelligence Group, che descrive un contesto in cui attori sponsorizzati da stati e gruppi criminali convergono sugli stessi obiettivi con finalità diverse ma compatibili: furto di proprietà intellettuale, supporto a operazioni militari, interruzione produttiva, estorsione. La minaccia non arriva più soltanto dal “malware” in senso classico. Arriva dal modo in cui si lavora, si assume, si collabora, si aggiorna un router, si apre un allegato su un telefono, si gestisce un portale di candidatura. Il dato che pesa di più, nella lettura di Mandiant, è che molte campagne imparano a evitare l’EDR non perché siano invisibili, ma perché scelgono deliberatamente di concentrarsi su un singolo endpoint o su un singolo individuo. È una tattica che trasforma l’infrastruttura difensiva in un vantaggio per l’attaccante: se la sicurezza è costruita per intercettare eventi rumorosi e diffusi, la minaccia “quiet” che colpisce una persona alla volta può passare sotto soglia, soprattutto quando l’accesso avviene attraverso contesti credibili come assunzioni, documentazione tecnica, messaggistica e strumenti di lavoro. Mandiant collega questa traiettoria a tendenze già evidenziate in M-Trends 2024, dove l’evasione si sposta dal dominio tecnico a quello operativo e umano.

Tecnologie emergenti e guerra reale: perché UAS, droni e autonomia sono il nuovo centro di gravità

Il punto di attrazione ricorrente è l’ecosistema di tecnologie che stanno ridefinendo la competizione militare e industriale: sistemi aerei senza equipaggio (UAS), droni, counter-UAS, piattaforme di sorveglianza, e, più in generale, la filiera che sostiene autonomia e robotica. Non è un interesse astratto. È un interesse legato a una guerra reale, con un ciclo di innovazione accelerato e un valore immediato sul campo. Per questo Mandiant descrive un targeting che attraversa la DIB e “tocca” qualsiasi organizzazione che abbia un pezzo di quella catena, inclusi fornitori dual-use, manifatturiero avanzato, software di controllo, componentistica, logistica e ricerca.

In questo quadro, la guerra Russia-Ucraina diventa un acceleratore di tattiche. Le campagne non mirano soltanto a rubare documenti, ma a compromettere flussi comunicativi, app operative, sistemi di awareness, e persino dispositivi mobili usati in contesti militari o paramilitari. La conseguenza è un’erosione della distinzione tra cyberspionaggio e impatto operativo: rubare dati da una chat o da un dispositivo può significare alterare decisioni, rivelare posizioni, bruciare asset e interrompere produzione.

Russia: dal furto su app di messaggistica alle lures su droni e anti-drone

Nel capitolo russo, la fotografia è quella di campagne che insistono su messaggistica e mobile, con tool e lures disegnati per colpire direttamente l’ecosistema di comunicazione e coordinamento. Mandiant menziona attività attribuite a APT44 con tentativi di esfiltrazione da app come Telegram e Signal, con strumenti come WAVESIGN in grado di decrittare ed esfiltrare dati da Signal Desktop attraverso script e automazioni su Windows. In parallelo, il lato mobile emerge con malware Android come INFAMOUSCHISEL, orientato alla raccolta di informazioni di dispositivo e dati applicativi, inclusi contesti legati a impieghi militari.

La pressione si allarga con catene e famiglie aggiuntive citate nel testo, dove l’interesse per produzione droni, sistemi anti-drone e sorveglianza guida la costruzione delle esche. In questo schema, i domini imitativi e le identità finte non sono accessori: sono l’infrastruttura psicologica dell’operazione. La messaggistica diventa vettore non perché “sicura o insicura” in senso assoluto, ma perché è il luogo in cui la fiducia circola più velocemente delle verifiche.

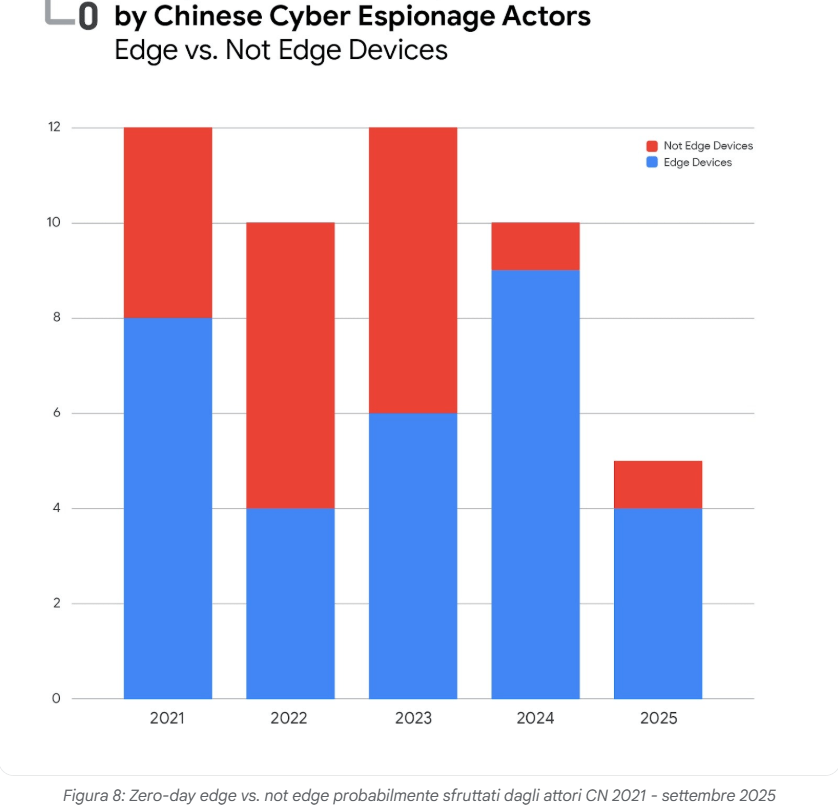

Cina: spionaggio ad alto volume sui dispositivi edge e persistenza lunga

Sul fronte cinese, Mandiant descrive un approccio industriale allo spionaggio, con un’enfasi evidente sui dispositivi edge: VPN, router, switch, appliance di sicurezza. L’idea operativa è semplice e potente: invece di inseguire l’endpoint più difeso, si colpisce il bordo, dove patching e visibilità sono spesso disomogenei. In questa traiettoria compare il tema dell’uso estensivo di vulnerabilità, incluse zero-day nel corso degli anni, contro vendor differenti, a indicare una maturità che non si esaurisce nella singola campagna. Nel testo emergono riferimenti a cluster come UNC3886, con impiego di molteplici famiglie malware, e a campagne orientate alla persistenza su perimetro, come quelle legate a UNC5221 e alla narrativa di una presenza lunga e stabile nelle reti. È qui che il DIB scopre la vulnerabilità più scomoda: non è solo la violazione, è il tempo. Un dwell time prolungato trasforma lo spionaggio in un’operazione di logistica informativa, in cui l’attore può scegliere quando colpire, cosa rubare, quali relazioni mappare, quali comunicazioni osservare, e come sfruttare le finestre di attenzione pubblica. L’elemento decisivo è che lo spionaggio non cerca necessariamente il “colpo grosso” in un giorno. Cerca un vantaggio cumulativo, costruito attraverso accessi piccoli, ripetuti, coerenti. E quando il perimetro colpito è fatto di fornitori e subfornitori, l’effetto domino è strutturale: una singola debolezza edge può diventare un corridoio verso più aziende, più progetti, più programmi.

Nord Corea: il recruiting come arma e l’OSINT automatizzato per colpire ruoli specifici

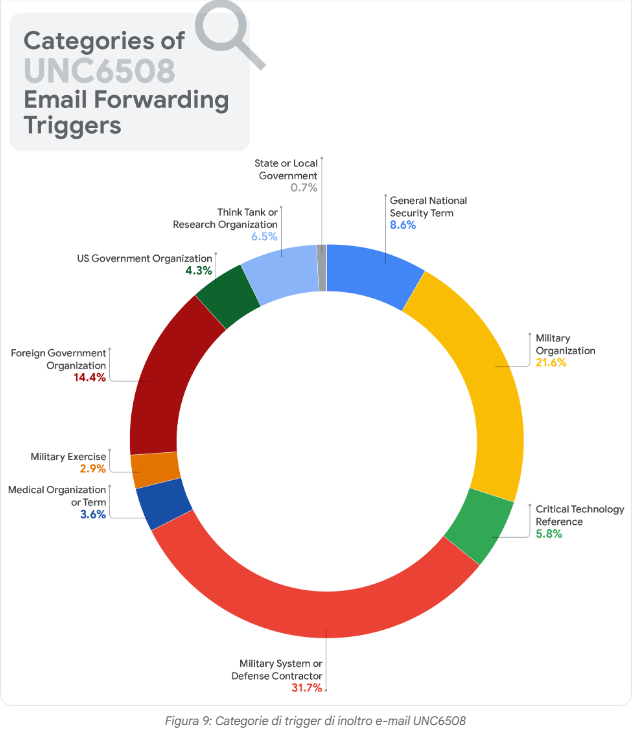

Nel modello nordcoreano, Mandiant descrive una convergenza tra furto di IP e ingegneria sociale sul lavoro. Qui il DIB viene colpito non solo come settore, ma come mercato del talento: profili IT, ruoli di sicurezza, posizioni in aziende di difesa, automotive, semiconduttori. L’operazione non ha bisogno di un exploit sofisticato se può ottenere l’accesso tramite una conversazione credibile, una candidatura, un colloquio, un test “aziendale”.

Un passaggio centrale del tuo testo è l’uso di strumenti e piattaforme di AI per aumentare la precisione dell’OSINT e del profiling, con riferimenti a campagne in cui soggetti legati alla Corea del Nord impersonano recruiter e costruiscono attacchi su misura partendo da informazioni pubbliche su aziende, ruoli e salari. In questo contesto, la DIB diventa vulnerabile dove è più umana: nella necessità di assumere velocemente, nella competizione tra aziende, nella pressione su time-to-hire, nella normalizzazione di assessment online.

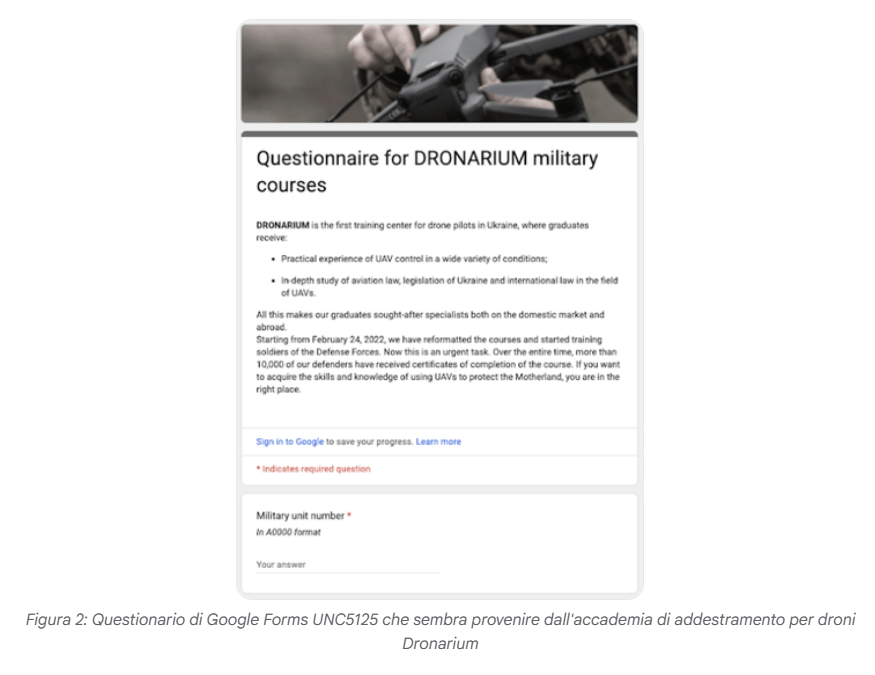

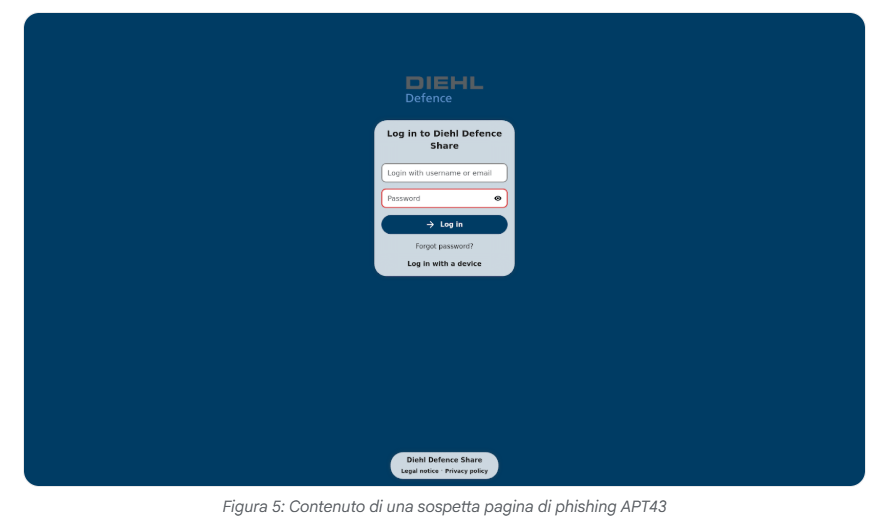

Iran: portali di lavoro falsi, survey e conferenze come copertura per l’accesso iniziale

Nel capitolo iraniano, la logica ricalca la stessa superficie: portali lavoro, offerte, survey, materiali tematici su aerospazio e manifattura droni. Qui la maschera non è un dettaglio di stile, è la tecnica di ingresso. Il meccanismo è particolarmente efficace perché sfrutta una routine reale: compilare moduli, caricare CV, rispondere a test di personalità, scaricare documenti di conferenze, aprire allegati di invito. È una forma di initial access che non chiede di “cliccare su un link sospetto”, ma di fare ciò che chiunque farebbe in un processo di selezione. Il valore strategico, per un attore, è duplice. Da un lato può ottenere credenziali o far eseguire payload. Dall’altro può raccogliere informazioni su ruoli, competenze, strutture interne e abitudini operative. E quando la minaccia si muove così, la difesa non può limitarsi alla posta aziendale: deve includere il perimetro delle email personali, dei device non gestiti, delle app usate fuori policy, perché è lì che spesso si costruisce il primo contatto.

Il livello umano come bypass dell’enterprise security: Signal, WhatsApp e app “di campo”

Uno dei segnali più forti del quadro Mandiant è l’insistenza sulla messaggistica come terreno di attacco e non solo come strumento di lavoro. Nel tuo testo compaiono cluster che mirano a compromettere account Signal con inviti alterati e reindirizzamenti verso URL malevoli, oltre a kit phishing su WhatsApp e lures costruite attorno a piattaforme di awareness e app di battlefield come Delta e Kropyva. È un passaggio chiave perché sposta l’obiettivo dall’azienda alla persona: se si compromette il canale di comunicazione, si ottiene un accesso informativo che può essere più prezioso di un file server.

In questa cornice, la distribuzione di malware Android mascherato da app operative o da aggiornamenti “necessari” diventa una leva estremamente realistica, perché si inserisce in un contesto dove la frizione è bassa: l’utente si aspetta aggiornamenti rapidi, pacchetti condivisi tra colleghi, link in chat, file allegati su servizi. È anche qui che si vede la strategia dell’evasione: non serve compromettere mille endpoint, basta compromettere quelli giusti.

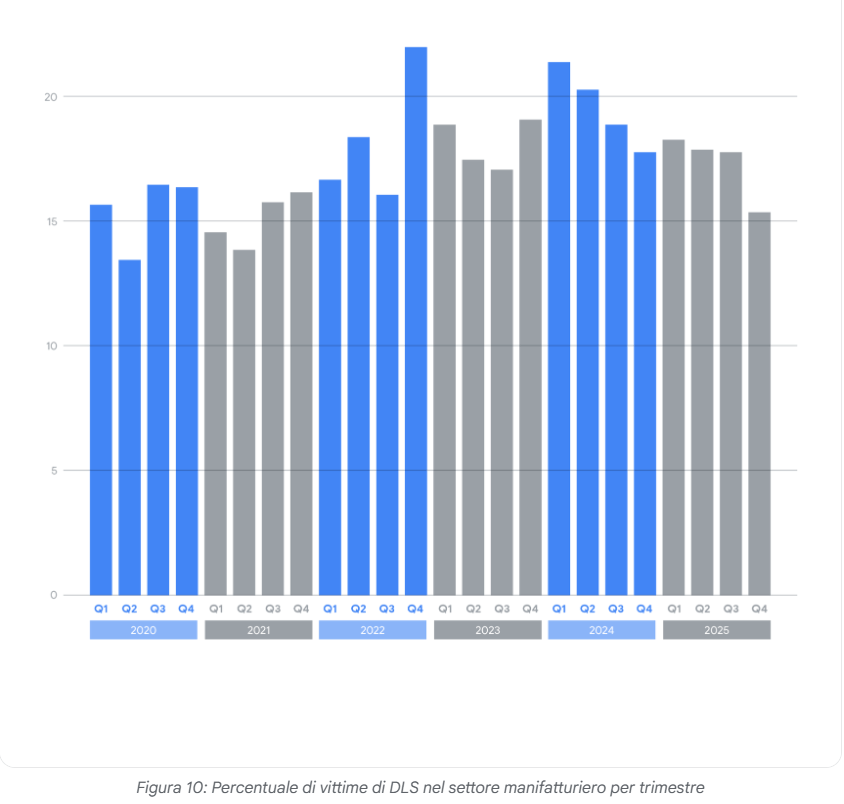

Supply chain e manifatturiero: la disruption come arma economica e geopolitica

La DIB vive e muore sulla capacità di produrre, consegnare, scalare. Per questo Mandiant sottolinea come il settore manifatturiero sia fortemente rappresentato nei data leak site (DLS) dal 2020, con un impatto particolare quando produce componenti dual-use o lavora per programmi difesa. Il ransomware, in questo contesto, non è solo un crimine: è una forma di pressione su capacità di surge, tempi di consegna, affidabilità industriale, e quindi su posture nazionali.

Il tuo testo richiama episodi di outage estesi e impatti a catena, con interruzioni che possono durare settimane e coinvolgere migliaia di organizzazioni lungo la filiera. Qui la superficie non è soltanto IT, è anche OT e ibrida: sistemi gestionali, supply planning, logistica, strumenti di progettazione, ambienti di produzione, e tutti quei collegamenti “pratici” che spesso non sono disegnati per reggere un incidente prolungato.

Hack-and-leak, doxxing e FUD: quando la violazione diventa intimidazione

Accanto al ransomware, emergono campagne hack-and-leak e azioni di hacktivismo che puntano a pubblicare documenti, esporre identità, intimidire personale e degradare fiducia. Nel tuo testo compaiono gruppi pro-Russia e pro-Iran e dinamiche di leak su amministrazioni militari, partner e contractor, con l’obiettivo di creare pressione psicologica, sfiducia, insider risk e nuove opportunità di targeting. Quando PII e dettagli operativi finiscono esposti, l’impatto non si limita alla reputazione: diventa un moltiplicatore per phishing, ricatti, compromissioni mirate e attacchi contro famiglie e reti sociali dei dipendenti. Questo è un punto che spesso viene sottovalutato in chiave “cyber” tradizionale. Nel DIB, l’attacco informativo e l’attacco tecnico si fondono: la fuga di dati non è solo esfiltrazione, è creazione di una leva continua, utile a rialimentare l’assedio.

Perché l’EDR non basta: la strategia “low noise” e l’edge come punto cieco

Mandiant insiste su una realtà che molte organizzazioni scoprono tardi: l’EDR è fondamentale, ma può essere aggirato se la campagna evita di generare eventi compatibili con i modelli di detection. Il targeting su individui e su device non gestiti, l’uso di email personali, la messaggistica, il recruiting, i portali di lavoro, e soprattutto l’edge non patchato creano un ecosistema di ingressi “non lineari”. L’attore non deve distruggere l’EDR, deve semplicemente non incontrarlo.

La stessa idea vale per la persistenza su appliance e perimetro: se un attore vive sul bordo, può osservare e muovere senza entrare subito nelle zone più monitorate. E quando entra, lo fa con credenziali, sessioni legittime o canali già stabiliti. È una catena che richiede difesa multilivello, non un singolo strumento.

Difesa proattiva: intelligence, hunting e architetture resilienti come postura permanente

Il messaggio operativo di Mandiant è netto: il DIB non può restare reattivo. Serve integrare trend intelligence nel hunting proattivo, costruire architetture resilienti, e pensare creativamente per coprire layer umano e dispositivi edge. La resilienza, in questo contesto, significa progettare la capacità di continuare a operare anche quando una parte della filiera viene colpita, e significa anche rendere difficile all’attore mantenere accesso senza essere scoperto. L’approccio richiesto non è “fare più alert”, ma migliorare la qualità della visibilità: telemetria su edge, controllo stretto degli accessi, revisione dei flussi di assunzione e dei canali non ufficiali, governance degli strumenti, e soprattutto un modello di risposta che non si limiti a ripulire, ma a interrompere la catena di valore dell’attaccante. È qui che intelligence e architettura si incontrano: la prima indica dove guardare, la seconda riduce ciò che l’attore può ottenere anche se entra.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.