La minaccia non arriva più da un’app scaricata distrattamente, ma dal cuore stesso del sistema operativo. Keenadu, una nuova backdoor Android identificata nel 2026, si integra direttamente nel firmware di tablet contraffatti o compromessi durante la fase di build, trasformando l’intero dispositivo in una piattaforma per botnet, frodi pubblicitarie e hijacking di applicazioni. L’analisi tecnica collega l’operazione a ecosistemi già noti come Triada e BADBOX, suggerendo una convergenza tra reti criminali che sfruttano la supply chain come vettore primario di infezione. Il dato più critico è la modalità di distribuzione: l’infezione non avviene dopo l’acquisto tramite un’app sospetta, ma prima, durante la costruzione dell’immagine firmware. In altri casi si propaga attraverso aggiornamenti OTA infetti, come documentato su dispositivi quali Alldocube iPlay 50 mini Pro a partire dal 18 agosto 2023. Questo significa che l’utente può installare un aggiornamento ufficiale e ritrovarsi con una backdoor già radicata a livello di sistema.

Supply chain compromessa e librerie malevole nel sistema

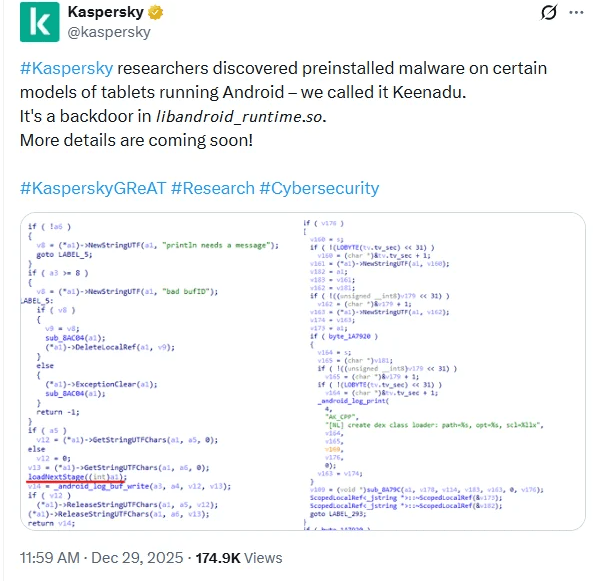

Keenadu si inserisce nel firmware sfruttando una libreria statica malevola denominata libVndxUtils.a, collegata a file critici come /system/lib/libandroid_runtime.so e /system/lib64/libandroid_runtime.so. La libreria si maschera come componente MediaTek, ma non esiste alcun modulo legittimo con quel nome, dettaglio che evidenzia la natura fraudolenta dell’integrazione. Hash come ca98ae7ab25ce144927a46b7fee6bd21 e numerosi altri indicatori di compromissione segnalano immagini firmware modificate. Percorsi di sviluppo individuati nei campioni, tra cui riferimenti a directory Windows come D:\work\git\zh\os\ak-client, suggeriscono che la compromissione possa essere avvenuta in repository o pipeline di build non adeguatamente protette.

La diffusione attraverso OTA rappresenta l’aspetto più pericoloso. Dispositivi inizialmente puliti diventano infetti dopo un aggiornamento, dimostrando che la catena di fiducia tra produttore e utente può essere violata senza segnali visibili.

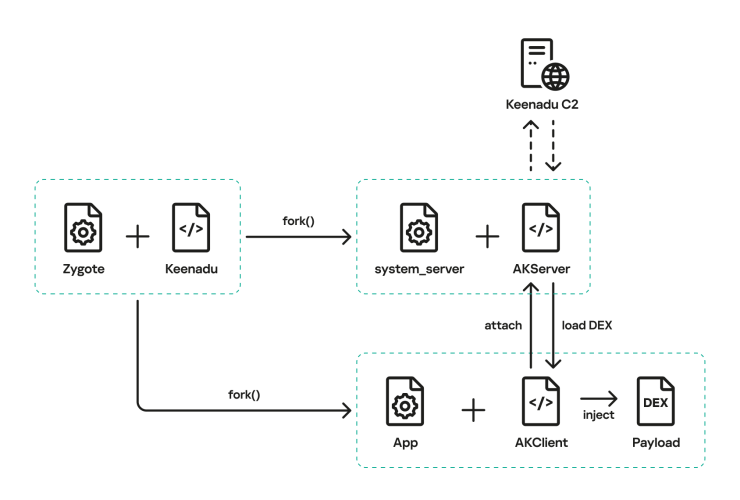

Iniezione in Zygote e compromissione totale delle app

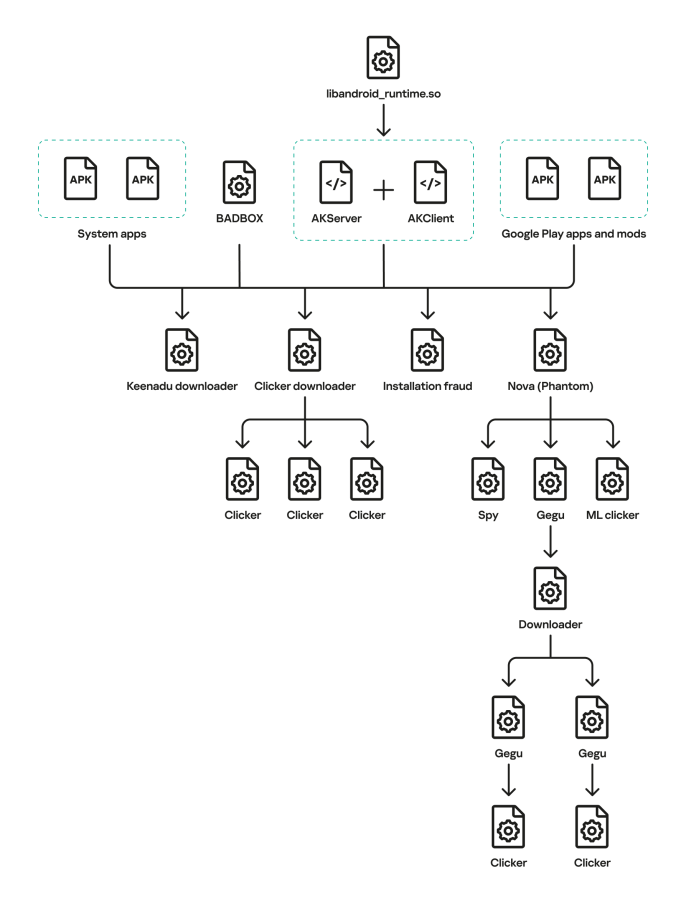

La caratteristica tecnica più sofisticata di Keenadu è l’iniezione nel processo Zygote, il componente di Android che genera tutte le app. Intervenendo in questo punto, la backdoor ottiene la capacità di intercettare e manipolare ogni applicazione avviata sul dispositivo. Il loader multi-stage decritta un payload cifrato RC4 e lo carica tramite DexClassLoader, con entry point identificato come com.ak.test.Main. Viene creato un servizio AKServer nel processo system_server per operazioni a livello di sistema, mentre un AKClient si distribuisce nei processi delle app, comunicando tramite binder IPC. La comunicazione verso i server di comando e controllo avviene attraverso endpoint come keepgo123.com, con richieste POST strutturate e dati cifrati AES-128-CFB. I payload includono moduli per click fraud, hijacking di ricerche Chrome, installazioni forzate di launcher, recupero ID Google Play e persino caricamento di app come Amazon, SHEIN o Temu per monetizzazione indiretta.

Botnet Android e legami con Triada e BADBOX

Keenadu non opera in isolamento. Le analisi mostrano somiglianze operative con Triada, noto per il hooking di Zygote e l’esfiltrazione di credenziali da app di messaggistica. Con BADBOX condivide meccanismi di decrittazione payload e interfacce binder come com.androidextlib.sloth.api.IPServiceM. In alcuni casi, BADBOX agisce come primo stadio, scaricando il loader Keenadu. Episodi precedenti su versioni modificate di WhatsApp hanno mostrato coesistenza tra Triada e BADBOX, evidenziando un ecosistema collaborativo di botnet Android. Keenadu sembra focalizzarsi in particolare su tablet, evitando dispositivi con Google Play Services attivi o situati in regioni cinesi. La telemetria indica oltre 13.700 utenti colpiti, con prevalenza in Russia, Giappone, Germania, Brasile e Olanda.

Indicatori di compromissione e infrastruttura C2

L’elenco degli IOC include hash multipli di libandroid_runtime.so compromessi e payload con firme specifiche. Tra i domini C2 compaiono keepgo123.com, gsonx.com, fbsimg.com, gbugreport.com, aifacecloud.com, oltre a CDN ospitati su infrastrutture OSS come ubkt1x.oss-us-west-1.aliyuncs.com. I percorsi di caricamento tipici includono directory come /data/dalvik-cache/arm64/system@framework@vndx_10x.jar@classes.jar, mentre broadcast interni quali com.action.SystemOptimizeService e com.action.SystemProtectService gestiscono permessi e persistenza. Questi elementi delineano un’architettura strutturata, con kill switch geografici e controllo dinamico dei moduli attivati.

Impatto globale e rischi per utenti e produttori

L’impatto principale riguarda la monetizzazione illecita tramite ad fraud e hijacking di app, ma non si esclude la possibilità di furto credenziali e raccolta dati sensibili. I dispositivi possono subire rallentamenti, consumo anomalo di traffico e compromissione della privacy. Il danno reputazionale per produttori e rivenditori è significativo, soprattutto quando i dispositivi sono venduti su marketplace internazionali come prodotti nuovi ma in realtà modificati a monte. La vulnerabilità della supply chain Android diventa un problema sistemico, non più episodico.

Difese e mitigazioni contro Keenadu

La risposta richiede un cambio di paradigma. La semplice installazione di un antivirus non è sufficiente quando la backdoor è integrata nel firmware. È necessario verificare la provenienza dei dispositivi, controllare l’autenticità degli aggiornamenti OTA e monitorare il traffico di rete per comunicazioni C2 anomale. Soluzioni come Kaspersky Mobile Security offrono rilevazioni heuristiche con verdetti come HEUR:Backdoor.AndroidOS.Keenadu.a. In ambienti aziendali, policy BYOD restrittive e strumenti EDR per endpoint mobili diventano essenziali. Laddove possibile, il reflashing con firmware puliti può rimuovere l’infezione, ma richiede competenze tecniche e immagini certificate. Per i produttori, il rafforzamento delle pipeline di build e la verifica crittografica delle immagini firmware diventano obblighi strategici.

Un segnale sulla fragilità della catena firmware

Keenadu dimostra che la minaccia più pericolosa non è l’app malevola visibile, ma la compromissione invisibile nella catena di produzione del software. Quando il firmware diventa vettore di botnet, l’intero modello di fiducia dell’ecosistema Android viene messo in discussione. La lezione è chiara: la sicurezza mobile non può limitarsi all’utente finale. Deve estendersi ai repository di codice, ai fornitori di componenti, ai sistemi OTA e ai marketplace che distribuiscono dispositivi. In un contesto in cui botnet come Triada, BADBOX e Keenadu condividono tecniche e infrastrutture, la difesa deve essere altrettanto sistemica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.