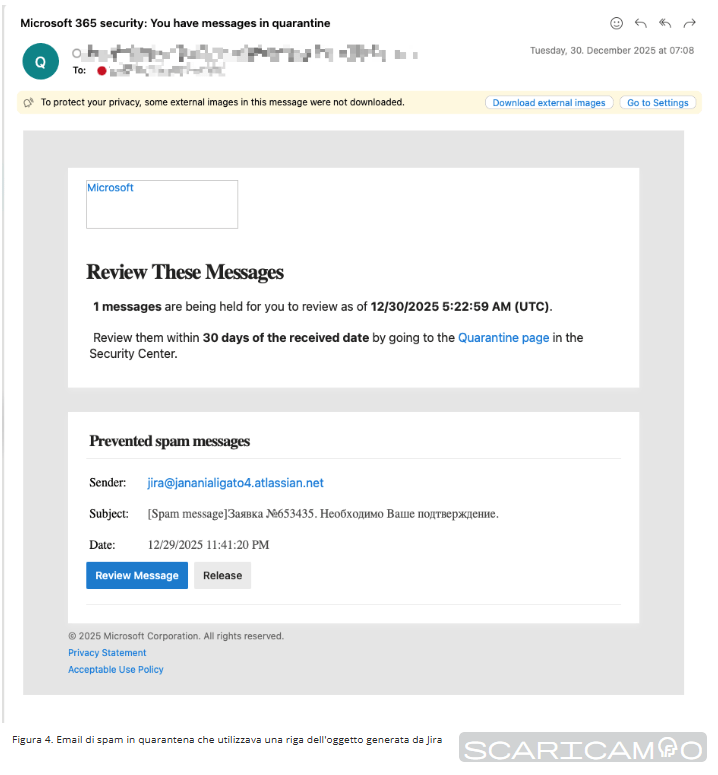

La fiducia nei grandi fornitori SaaS diventa il vettore dell’attacco. Una campagna spam altamente automatizzata ha abusato di Atlassian Jira Cloud per inviare notifiche fraudolente apparentemente legittime, sfruttando l’infrastruttura trusted di atlassian.net per aggirare i controlli antispam tradizionali. L’operazione, individuata da Trend Micro, si è sviluppata tra fine dicembre 2025 e fine gennaio 2026, con ondate di attività concentrate in brevi burst per ridurre la probabilità di detection. Il punto critico non è una vulnerabilità zero-day, ma l’abuso delle funzionalità standard di una piattaforma collaborativa cloud. Gli attaccanti hanno creato istanze trial gratuite di Jira, configurando progetti e workflow capaci di generare notifiche email verso liste di destinatari importate o inserite tramite API. Le email, provenendo da domini ufficiali atlassian.net con autenticazione DKIM e SPF validi, hanno superato numerosi filtri basati su reputazione e policy DMARC.

Jira Cloud come infrastruttura spam “trusted”

Atlassian Jira Cloud consente la creazione di istanze gratuite con funzionalità email integrate per notifiche di progetto, assegnazioni issue e aggiornamenti collaborativi. È proprio questa architettura a essere stata trasformata in un moltiplicatore di spam. Gli attaccanti hanno registrato account trial multipli, distribuendo il carico per evitare rate limiting e restrizioni automatiche. Attraverso la configurazione di progetti con utenti fittizi e la creazione automatizzata di issue, i criminali hanno generato notifiche con oggetti come “New issue assigned to you” o “Project update”. All’interno del corpo del messaggio, link malevoli reindirizzavano verso falsi schemi di investimento e piattaforme di casinò online fraudolenti. Il linguaggio e la struttura replicavano fedelmente le notifiche Jira standard, sfruttando l’abitudine degli utenti aziendali a ricevere comunicazioni di questo tipo.

L’assenza di domini custom è stata una scelta strategica. Gli attaccanti non hanno utilizzato domini propri, confidando nella reputazione consolidata di Atlassian per aumentare il tasso di consegna e il click-through. Questo ha reso inefficaci numerosi controlli antispam tradizionali basati su blacklist e reputation score.

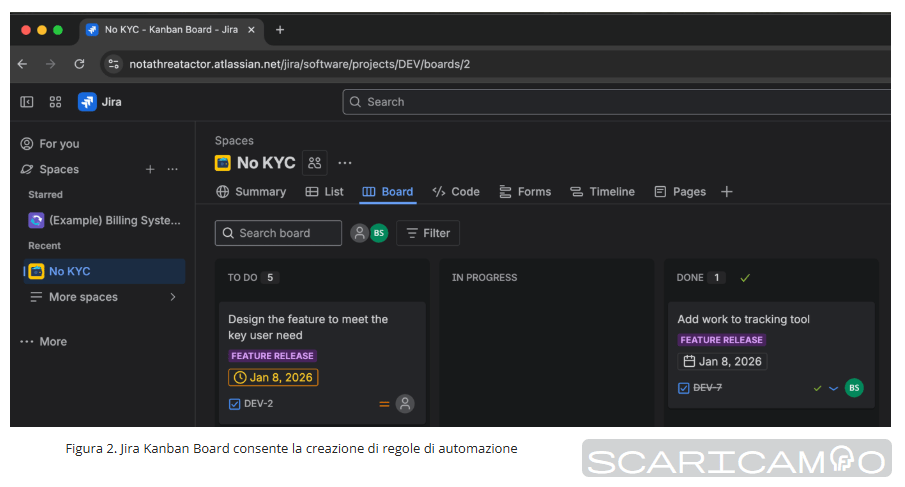

Automazione tramite API e workflow collaborativi

La campagna ha sfruttato le API Jira per automatizzare la generazione massiva di notifiche. Script personalizzati hanno permesso la creazione seriale di issue, l’aggiunta di watcher e l’utilizzo di funzionalità come le @mentions per indirizzare in modo mirato specifici utenti. L’uso di JQL per query dinamiche ha ulteriormente ampliato le possibilità di generare trigger automatici che producevano email in cascata. L’infrastruttura tecnica non richiedeva exploit complessi. Gli attaccanti hanno sfruttato configurazioni permissive e workflow standard, dimostrando come il rischio SaaS non derivi solo da bug software, ma anche dall’uso legittimo di funzioni collaborative in chiave offensiva. La scalabilità è stata garantita dalla creazione di istanze multiple e dalla rotazione di indirizzi IP, spesso associati a VPN e cloud provider, per mascherare l’origine delle operazioni.

Il pattern osservato da Trend Micro evidenzia burst di invio intensi seguiti da pause operative. Questa tecnica ha consentito di restare sotto le soglie di alert automatici e di testare progressivamente i limiti imposti da Atlassian sulle istanze nuove. L’evoluzione costante dei template email ha ulteriormente complicato la detection basata su firme statiche.

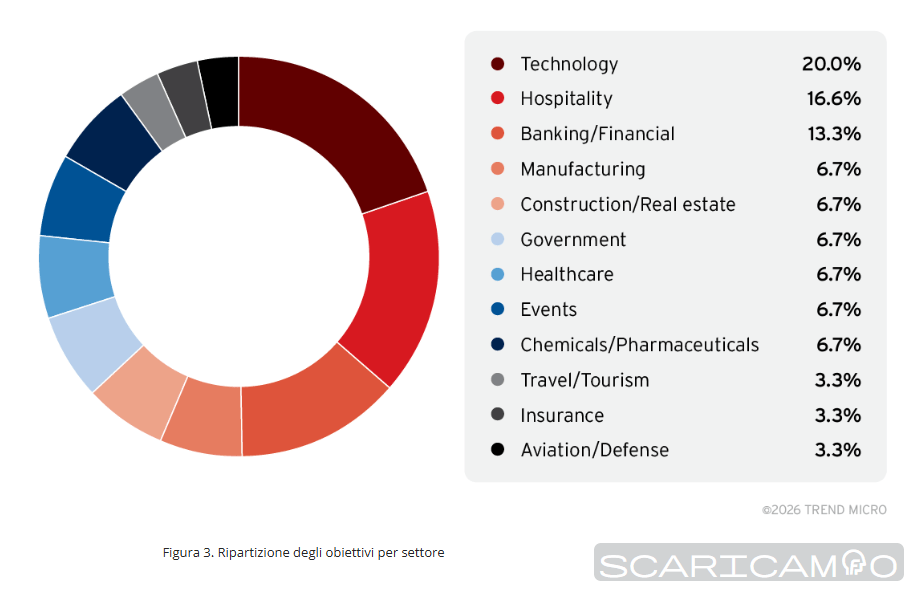

Target governativi e aziendali: impatto e rischi sistemici

La campagna non si è limitata a utenti generici. I bersagli hanno incluso entità governative europee e statunitensi e organizzazioni aziendali ad alto valore. In questi contesti, una notifica Jira può apparire come parte ordinaria delle attività operative, aumentando la probabilità che un link venga aperto senza sospetto. L’impatto potenziale va oltre la semplice frode finanziaria. Gli schemi di investimento falsi possono portare a perdite economiche dirette, ma il phishing veicolato tramite notifiche trusted può anche esporre credenziali aziendali, token di accesso e dati sensibili. In ambienti governativi, questo scenario può tradursi in rischio di compromissione di sistemi critici.

La campagna amplifica inoltre il concetto di supply chain SaaS: quando un servizio cloud diffuso diventa vettore involontario di spam, la fiducia sistemica nell’ecosistema collaborativo viene erosa. Alcune organizzazioni hanno avviato audit interni su configurazioni Jira e workflow automatizzati, mentre altre hanno rafforzato i controlli su notifiche inbound provenienti da piattaforme SaaS. Sul piano normativo, la possibilità che dati personali siano stati processati senza autorizzazione apre scenari di indagine in ambito GDPR, soprattutto se liste email importate includono indirizzi di soggetti europei. L’utilizzo di API per invii massivi può configurare violazioni dei termini di servizio e delle normative sulla protezione dati.

Bypass dei filtri email e limiti delle difese tradizionali

Il successo della campagna evidenzia un problema strutturale nei sistemi di sicurezza email. Quando un messaggio proviene da un dominio con SPF e DKIM validi e una reputazione consolidata, molti gateway lo classificano come affidabile. In questo contesto, la detection deve spostarsi dal dominio al comportamento anomalo e al contenuto del link.

L’uso di infrastrutture SaaS per veicolare spam rappresenta un’evoluzione rispetto alle campagne tradizionali basate su domini usa-e-getta. Qui l’attaccante sfrutta un brand consolidato, trasformando la fiducia dell’utente in vulnerabilità operativa. La difesa deve quindi includere controlli contestuali sulle notifiche SaaS, analisi dei pattern di invio e verifica delle configurazioni interne delle piattaforme collaborative.

Raccomandazioni operative e mitigazione

Le indicazioni operative ruotano attorno a tre direttrici: configurazione, monitoraggio e consapevolezza. Le organizzazioni devono verificare le impostazioni di Atlassian Jira Cloud, limitare le email outbound su istanze nuove e monitorare attività anomale legate a creazione massiva di issue o utenti. L’integrazione dei log Jira con sistemi SIEM consente di individuare pattern sospetti prima che si traducano in campagne estese. È fondamentale implementare MFA sugli account Atlassian, applicare un modello zero-trust ai workflow collaborativi e restringere l’uso delle API a integrazioni autorizzate. L’educazione degli utenti rimane un elemento centrale: anche una notifica proveniente da un dominio trusted deve essere valutata con spirito critico se contiene richieste di investimento o link esterni inconsueti. Sul piano tecnico, l’adozione di filtri avanzati capaci di analizzare il comportamento delle notifiche SaaS, combinati con threat intelligence aggiornata, può ridurre il rischio. La collaborazione tra vendor SaaS e comunità di sicurezza diventa cruciale per identificare tempestivamente pattern di abuso e implementare restrizioni dinamiche sulle istanze trial.

AI e nuova generazione di spam SaaS

La campagna mostra anche segnali di evoluzione verso modelli AI-assisted. La generazione dinamica di template email, la variazione delle frasi e la personalizzazione dei contenuti suggeriscono l’uso di strumenti automatizzati per eludere filtri basati su pattern ricorrenti. L’AI consente di adattare rapidamente il linguaggio e di testare diverse varianti per massimizzare l’efficacia. Questa convergenza tra SaaS trusted e automazione intelligente segna una nuova fase nello spam evoluto. Le piattaforme collaborative, nate per facilitare produttività e cooperazione, diventano potenziali moltiplicatori di attacchi se non governate con controlli rigorosi. La difesa richiede quindi strumenti altrettanto avanzati, capaci di analizzare comportamento, contesto e reputazione dinamica. La lezione è chiara: la fiducia nel cloud non può sostituire la vigilanza. Quando un servizio come Atlassian Jira Cloud viene sfruttato come infrastruttura di spam, il rischio non è solo tecnico ma sistemico. Governi e aziende devono trattare le piattaforme SaaS come parte integrante del proprio perimetro di sicurezza, con controlli e audit continui, perché l’abuso delle funzioni legittime è ormai una delle tecniche più efficaci nel panorama del cybercrime moderno.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.