L’aggiornamento del catalogo Known Exploited Vulnerabilities (KEV) da parte della Cisa è, ancora una volta, un segnale operativo più che una notizia “di lista”. Quando un CVE entra nel KEV significa che esistono evidenze di exploitation attiva, quindi una finestra di rischio già aperta, spesso con attori che automatizzano scansione e compromissione. In questo giro, la Cisa aggiunge due vulnerabilità sfruttate: CVE-2021-22175 in GitLab, una SSRF che può forzare il server a effettuare richieste non autorizzate verso risorse interne o esterne, e CVE-2026-22769 in Dell RecoverPoint for Virtual Machines, legata a credenziali hard-coded che possono consentire accesso non autorizzato a sistemi e dati. La cornice resta la stessa della direttiva BOD 22-01, che obbliga le agenzie federali a correggere entro scadenze precise. Ma l’effetto reale è più ampio: il KEV è ormai un acceleratore di priorità anche per chi non è “federale”, perché fotografa ciò che viene sfruttato davvero, non ciò che è solo teoricamente sfruttabile. In parallelo, lo stesso flusso informativo mette in evidenza due trend che stanno convergendo: da un lato la fragilità dei sistemi identity-first con campagne che abusano di flussi OAuth legittimi su Microsoft Entra, dall’altro l’esposizione cronica di dispositivi IoT/CCTV con API e funzioni critiche non protette, come nel caso Honeywell.

GitLab nel KEV: SSRF come leva per accesso indiretto e ricognizione

La vulnerabilità CVE-2021-22175 viene descritta come Server-Side Request Forgery in GitLab. La SSRF è spesso sottovalutata perché non “buca” sempre in modo diretto, ma consente di trasformare il server vulnerabile in un proxy verso bersagli che dall’esterno non sarebbero raggiungibili. In ambienti enterprise questo significa ricognizione interna, accesso a endpoint di metadata, servizi interni, pannelli amministrativi o risorse che vivono dietro firewall, con un effetto a cascata: l’attaccante riduce la distanza dal cuore della rete senza dover fare un exploit tradizionale su ogni singolo sistema. Il motivo per cui una SSRF entra nel KEV è quasi sempre lo stesso: diventa un vettore ripetibile, un passaggio utile nelle catene reali, e quindi viene automatizzata. Il valore difensivo, in questa fase, è trattarla come un rischio operativo: patchare non perché “potrebbe”, ma perché sta.

Dell RecoverPoint nel KEV: hard-coded credentials come backdoor implicita

La CVE-2026-22769 su Dell RecoverPoint for Virtual Machines si appoggia a un problema classico e devastante: credenziali hard-coded. Qui non si parla di brute force o social engineering, ma di un accesso che può diventare quasi “manuale”, perché le credenziali sono incorporate nel software. In un contesto di virtualizzazione e protezione dati, RecoverPoint è per definizione vicino a sistemi sensibili, snapshot, flussi di replica e ambienti dove la confidenzialità è già critica. Il rischio, quindi, non è solo l’accesso a una console, ma un potenziale impatto su macchine virtuali e dati che spesso rappresentano il nucleo operativo di un’organizzazione.

- CVE-2021-22175 GitLab Server-Side Request Forgery (SSRF) Vulnerability

- CVE-2026-22769 Dell RecoverPoint for Virtual Machines (RP4VMs) Use of Hard-coded Credentials Vulnerability

Quando una vulnerabilità di questo tipo viene sfruttata attivamente, il perimetro di risposta deve includere non solo la patch ma anche la verifica di accessi anomali, la rotazione di credenziali dove possibile e la ricerca di persistenza, perché l’attaccante che entra con una “chiave già pronta” tende a muoversi rapidamente per monetizzare o consolidare.

BOD 22-01 e il senso del KEV: una lista che si traduce in scadenze e incidenti

La direttiva BOD 22-01 impone alle agenzie federali la remediation entro date definite, ma la parte più utile per il settore privato è il modello mentale: un catalogo che trasforma la gestione vulnerabilità in gestione del rischio basata su exploitation reale. Se una CVE è nel KEV, non è una priorità “da backlog”, è una priorità “da finestra attiva”. In pratica, KEV significa che attori malevoli hanno già dimostrato interesse e capacità, e che l’ecosistema criminale tende a replicare quel pattern. Per molte aziende, questo si traduce in una regola pragmatica: ciò che è nel KEV entra nella corsia di remediation più rapida, spesso sopra le priorità dettate dal solo punteggio CVSS.

Honeywell CCTV: bypass di autenticazione e takeover del recupero account

In parallelo, la Cisa segnala una vulnerabilità critica nei prodotti Honeywell CCTV, tracciata come CVE-2026-1670, descritta come missing authentication su funzione critica, con impatto che arriva al takeover account tramite modifica della email di recovery. Il valore operativo della falla è evidente: se un attaccante può cambiare la recovery email senza autenticazione, può reimpostare credenziali, prendere controllo dell’account e ottenere accesso non autorizzato ai feed camera. Qui il tema non è solo “privacy”, ma anche sicurezza fisica e intelligence operativa: le telecamere in uffici, magazzini e strutture possono diventare un sensore remoto per osservare routine, accessi, orari, procedure. Anche in assenza di exploitation pubblica, una falla del genere viene spesso messa sotto scanning perché i dispositivi CCTV hanno un denominatore comune: esposizione, gestione debole, firmware non aggiornati, e segmentazione spesso insufficiente. La raccomandazione più concreta resta quella che si ripete in ogni incidente IoT: minimizzare l’esposizione di rete, evitare accesso diretto da internet, isolare dietro firewall e usare accesso remoto solo tramite canali più controllabili come VPN aggiornate. In ambienti maturi, significa anche ricondurre questi dispositivi dentro un ciclo di patch e inventario, perché il problema strutturale dell’IoT è che viene installato e poi “dimenticato”.

Microsoft Entra sotto pressione: device code phishing + vishing e token “veri”

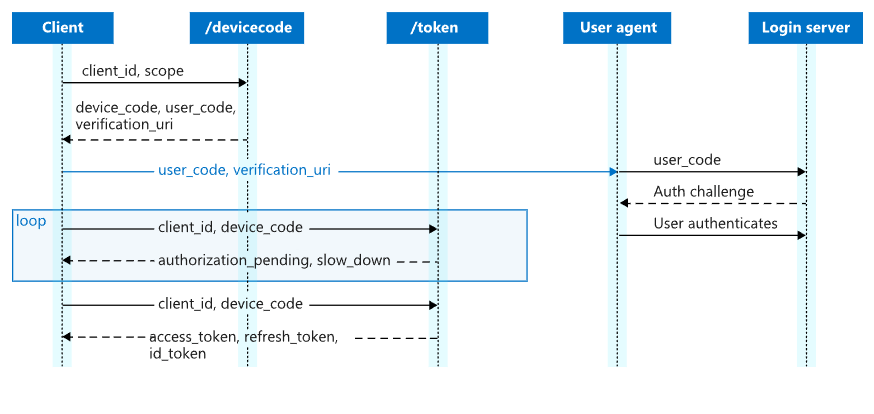

Sul fronte identity, le campagne contro Microsoft Entra mostrano una maturazione del social engineering: invece di spingere la vittima su un sito clone, gli attaccanti abusano un flusso legittimo, OAuth 2.0 Device Authorization Grant, combinandolo con vishing. La dinamica è chirurgica: generano un user code e convincono la vittima a inserirlo nella pagina reale Microsoft. La vittima autentica con credenziali e MFA, vede un nome applicazione “legittimo” e, proprio perché la catena usa infrastruttura reale, l’attaccante ottiene token autentici e spesso refresh token che consentono accesso continuativo senza ripetere l’MFA a ogni step.

La parte più insidiosa è la qualità dell’illusione: l’utente non vede un dominio strano, non vede un certificato fasullo, non vede un form di login improvvisato. Vede Microsoft. E se il convincimento telefonico è fatto bene, la difesa “istintiva” contro il phishing non scatta. È un cambio di paradigma: il phishing non ruba più password e basta, ruba consenso e tokenizzazione dell’identità. In queste operazioni, l’accesso si estende poi alle risorse collegate via SSO, con possibilità di sottrazione dati, estorsione e movimento laterale. È il motivo per cui i consigli più solidi non sono solo “formare gli utenti”, ma intervenire su configurazione e logging: audit dei consensi OAuth, revisione dei sign-in log per eventi legati al device code, policy di Conditional Access, e soprattutto disabilitare il device code flow dove non serve.

Una singola narrativa, tre superfici: software enterprise, identità e IoT

L’insieme di questi segnali racconta un quadro coerente: gli attori malevoli cercano sempre più spesso accessi che sembrano “normali”. Una SSRF in GitLab può diventare ricognizione interna senza rumore. Credenziali hard-coded su un prodotto di protezione VM possono sembrare un accesso “da amministratore”. Il device code phishing su Entra usa la pagina reale Microsoft. Una API non autenticata su CCTV può sembrare un endpoint “di servizio”. In tutti i casi, il vantaggio dell’attaccante è lo stesso: ridurre i segnali facili da intercettare e spostare la battaglia su telemetria, inventario, segmentazione e governo dell’identità.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.