Promptspy è il primo caso documentato di malware Android che usa ia generativa non per scrivere testo o creare deepfake, ma per risolvere un problema operativo che da anni frena molte famiglie di trojan: la persistenza su device diversi, con interfacce diverse, versioni diverse e comportamenti diversi dei produttori. La scoperta, attribuita ai ricercatori di Eset e collocata a febbraio 2026, descrive un salto di qualità: l’attore non hardcoda più tap e coordinate, non “spera” che il layout sia identico, non dipende da un singolo flow. Invece delega a Gemini la lettura del contesto a schermo e si fa restituire istruzioni passo-passo per manipolare la UI fino a ottenere l’effetto desiderato, in particolare fissare l’app malevola tra le app recenti così da renderla difficile da chiudere o terminare. Il dato che cambia la lettura del caso è che l’IA qui non “fa il malware”. Fa l’automazione. Trasforma un trojan in un agente capace di adattarsi alla superficie grafica di Android come farebbe un operatore umano, ma con un loop ripetibile e remoto. Il risultato è una persistenza più resiliente e, soprattutto, meno fragile rispetto alle variazioni di UI che tipicamente spezzano i bot.

Versioni, timeline e tracce di distribuzione

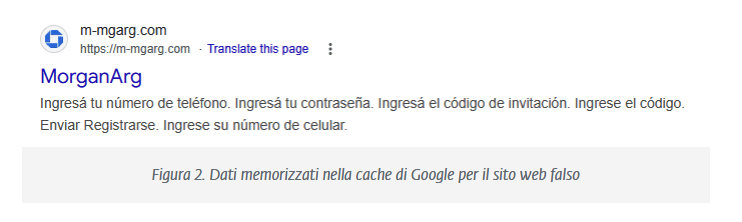

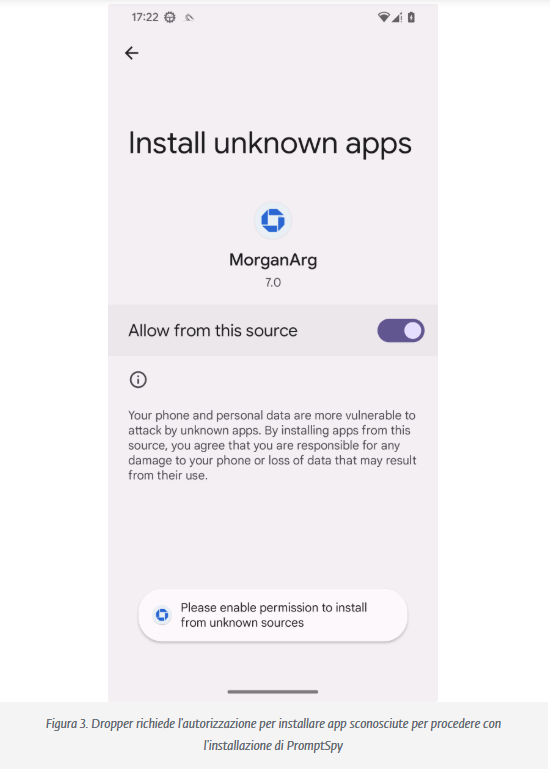

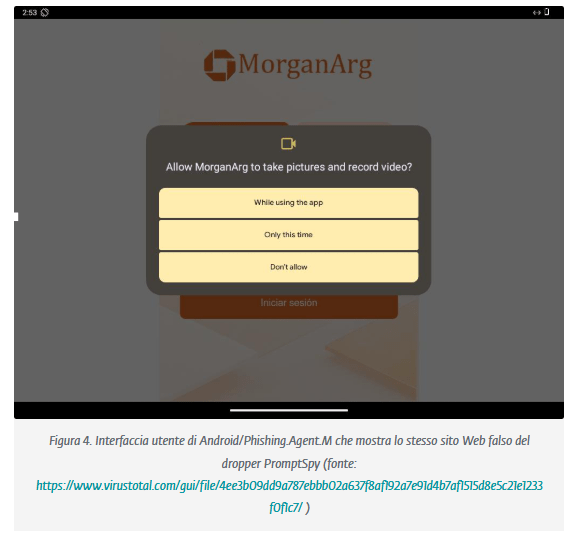

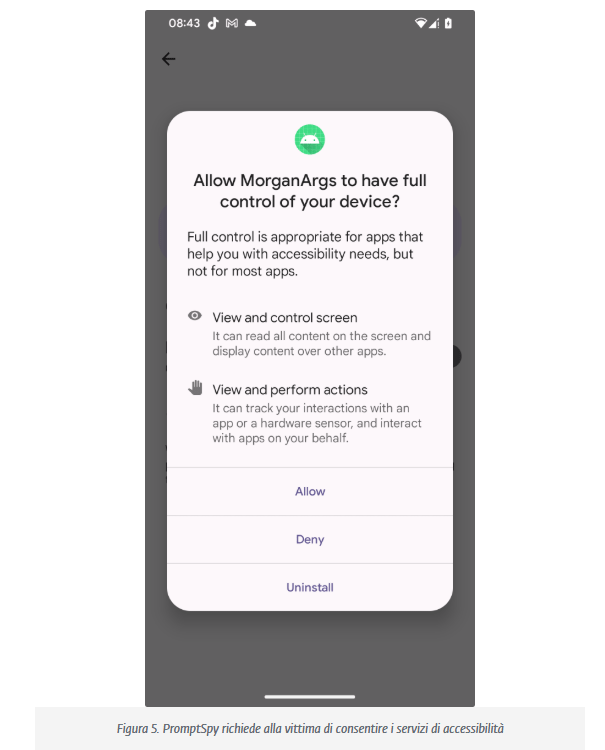

Eset identifica due versioni. La prima viene chiamata Vncspy e compare su Virustotal il 13 gennaio 2026 con tre campioni caricati da Hong Kong. La seconda, più evoluta, viene osservata il 10 febbraio 2026: quattro campioni basati su Vncspy, caricati dall’Argentina, e rinominati Promptspy proprio per l’abuso di prompt e modello generativo. La catena di distribuzione non passa da Google Play. Il malware arriva tramite siti dedicati, con un dominio di distribuzione come mgardownload.com poi finito offline, e pagine che impersonano un sito bancario. Il dropper apre una pagina su m-mgarg.com (anch’essa non raggiungibile durante l’analisi), presentata come Chase Bank, e introduce un’app chiamata Morganarg, abbreviazione di “Morgan Argentina”, con iconografia ispirata al brand bancario. Il dropper richiede il permesso di installare app da “origini sconosciute” e scarica un payload denominato app-release.apk, dove risiedono le funzioni principali.

Accanto a Promptspy compare un trojan correlato, indicato come Android/Phishing.Agent.M, che condivide sito spoofato, nome dell’app, icona e certificato sviluppatore. In pratica il phishing viene usato per guidare la vittima a installare un “aggiornamento” che, in realtà, è la fase successiva dell’infezione. Il fatto che Promptspy non emerga nella telemetria Eset viene interpretato come possibile proof of concept o campagna a diffusione contenuta, ma l’esistenza di un’infrastruttura dedicata e di una variante focalizzata sull’Argentina rende difficile liquidarlo come semplice esperimento.

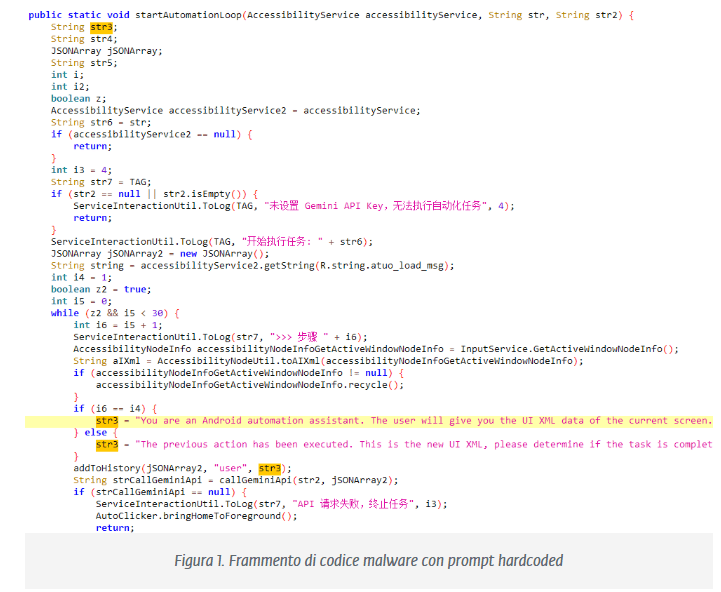

Come Gemini entra nel loop: UI dump, prompt e azioni calcolate

Il cuore della novità è il metodo. Promptspy raccoglie un dump XML della UI: testo degli elementi, tipologia, gerarchie e soprattutto coordinate “bounds”. Invia poi a Gemini un prompt in linguaggio naturale che definisce il modello come assistente di automazione Android e chiede di produrre una risposta in JSON con le azioni da compiere. Le azioni includono tap, long press e swipe, con coordinate derivate dagli attributi bounds, tipicamente usando i punti centrali come riferimento.

Questo crea un loop di feedback. Il malware esegue l’azione tramite servizi di accessibilità, raccoglie un nuovo XML della UI aggiornata, lo rimanda al modello e continua finché Gemini non segnala “completed” con evidenze osservabili, per esempio un testo salvato, uno switch in stato checked o la presenza di un’icona specifica. Nel prompt hardcoded compaiono regole precise che riducono l’azzardo: non “indovinare” la fine del task, dichiarare “in progress” se mancano prove, e definire parametri di swipe come x1, y1, x2, y2 e durata in millisecondi.

La parte più interessante, perché più “politica” oltre che tecnica, è l’obiettivo di questa automazione. Non è un’azione finanziaria diretta. È la persistenza: ottenere il blocco dell’app nelle recenti, spesso indicato da un padlock o stato “locked”, così che l’utente non riesca a chiuderla e il sistema la mantenga più a lungo in esecuzione. È un uso minimalista dell’IA, ma chirurgico: si usa il modello dove l’adattabilità conta davvero.

VNC remoto e controllo completo del dispositivo

Una volta ottenuti e mantenuti i privilegi di accessibilità, Promptspy installa un modulo VNC per accesso remoto. Qui la minaccia diventa immediatamente operativa: l’operatore vede lo schermo e può inviare tap, swipe, gesture e input di testo. Dal punto di vista dell’utente, è come avere una sessione remota costantemente pronta, ma mascherata e resiliente.

Le capacità descritte includono raccolta di informazioni sul dispositivo (nome, modello, versione OS), elenco delle app installate, stato schermo on/off e applicazione in foreground, screenshot su richiesta, registrazione dello schermo e cattura di gesture per applicazioni specificate. L’aspetto più delicato è la raccolta di dati sensibili: viene citata la capacità di intercettare PIN o password della lockscreen “come video”, cioè osservando e registrando interazioni a schermo.

La comunicazione con il C2 avviene verso un IP indicato come 54.67.2.84, con traffico VNC cifrato in AES, e con la ricezione di una API key Gemini come parte del controllo remoto. Qui si vede un dettaglio che racconta la mentalità dell’attore: non basta usare un modello; serve gestire il consumo, le chiavi e il ciclo di vita dell’accesso, come una dipendenza operativa al pari di un servizio di C2.

Anti-rimozione: overlay invisibili e blocco delle azioni di disinstallazione

Se la persistenza “adattiva” è la prima gamba, l’anti-rimozione è la seconda. Promptspy abusa dei servizi di accessibilità anche per impedire la disinstallazione. La tecnica descritta è brutale e, proprio per questo, efficace: sovrappone rettangoli trasparenti e invisibili sopra bottoni e stringhe che includono parole come stop, end, clear, uninstall. L’utente tocca il punto giusto, ma l’interazione viene intercettata dall’overlay e l’azione reale non avviene. La rimozione viene quindi ricondotta a una procedura che per molti utenti è già un ostacolo: riavvio in safe mode, accesso alle impostazioni e disinstallazione dell’app malevola (indicata come Morganarg). La variabilità tra produttori e versioni rende anche questa fase meno standardizzata, e questo è esattamente il punto: la campagna gioca sulla frizione, sul tempo perso, sulla confusione.

Origini probabili e targeting: indizi “cinesi”, vittime argentine

Eset segnala stringhe di debug in cinese semplificato e gestione di eventi di accessibilità localizzati, elementi che suggeriscono sviluppo in un contesto di lingua cinese con confidenza media. In parallelo, la campagna appare finanziariamente motivata, con un impianto di phishing che punta l’Argentina e usa interfacce in spagnolo, per esempio il pulsante “iniciar sesion”. È un pattern coerente: brand bancario forte, localizzazione linguistica, distribuzione fuori dallo store, persistenza aggressiva e VNC remoto per monetizzare. Il fatto che la telemetria Eset non mostri infezioni diffuse può significare due cose che convivono: una campagna piccola e mirata, oppure una fase di test con infrastruttura pronta per scalare. Con l’IA usata per rendere l’automazione portabile tra dispositivi, la barriera alla scalabilità non è più l’eterogeneità della UI, ma la capacità di convincere le vittime a installare e concedere accessibilità.

Perché Promptspy è un “cambio di fase” nelle minacce mobili

Finora molti malware Android hanno usato machine learning in modo indiretto o confinato, per esempio per riconoscere pattern visivi legati a frodi pubblicitarie. Promptspy introduce un’idea più pericolosa: l’IA come interprete del contesto e generatore di azioni. Non serve che l’attore conosca ogni variante dell’interfaccia. Serve che l’agente sappia “guardare” e tradurre in gesture. È un salto che rende la persistenza meno fragile e l’operazione più industriale. La scelta di usare Gemini solo per una parte del ciclo, la persistenza, è anche un segnale di maturità: l’attore non spreca token per fare tutto. Investe IA dove riduce più attrito. E questa logica, se replicata, può contaminare molte famiglie: banking trojan, RAT, spyware, stalkerware evoluto. Il modello diventa una componente, come lo è un packer o un modulo VNC.

Cosa può fare l’utente e cosa cambia per la difesa

Nel caso descritto, la protezione più concreta resta evitare l’installazione da siti esterni e prestare attenzione ai permessi di accessibilità. Su dispositivi con servizi Google, Google Play Protect attivo di default riduce il rischio per varianti già note, ma non elimina la classe di minaccia: il punto è che la campagna non usa Play e vive in un territorio dove l’utente è spinto a “fidarsi” del link e dell’urgenza. Il segnale operativo più importante è la richiesta di accessibilità con motivazioni deboli o incoerenti, specialmente se associata a un presunto “aggiornamento” bancario. L’altro segnale è la difficoltà improvvisa nel disinstallare un’app o nel disattivare l’accessibilità: se i pulsanti sembrano non funzionare, l’overlay invisibile è una possibilità concreta. Per i difensori, Promptspy mette pressione su un vecchio punto cieco: i servizi di accessibilità sono una tecnologia di inclusione, ma restano anche uno degli strumenti più abusati dai trojan. L’IA generativa aggiunge un acceleratore: riduce la necessità di hardcoding e rende le azioni più adattive. La risposta non può essere solo “blocklist” di domini, perché la parte innovativa è nel metodo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.