Una pagina di diario di un amministratore di sistema alle prese con un attacco hacker.

Oggi ho notato un rallentamento di qualche millisecondo sui tempi di risposta del server. In questi casi guardo i log con più attenzione, per evitare di deludere il nostro Direttore Responsabile che sicuramente leggerà poco distrattamente questo articolo.

L’ho già detto che il suddetto Direttore è una persona brillante e pieno di qualità?

Comunque, nei log ho subito notato diverse connessioni provenienti dal dark web da diversi server Onion. Qualcuno pensa che il dark web sia come una discoteca con una grande porta insonorizzata all’ingresso. Un luogo dove le persone entrano distinte ed educate per poi dedicarsi all’interno ad orge con minorenni mentre sniffano cocaina dal manico di un mitra dell’ex unione sovietica, tutto pagato in nero con Bitcoin.

Invece è bene ricordare che il dark web è invisibile da Internet, ma non è vero il contrario. I server del dark web non si trovano in un container nascosto nella fossa delle Marianne.

Il dark web è vicino. Il dark web è il vicino.

I computer degli utenti dal dark web hanno un normale indirizzo IP che usano per collegarsi ad un altro indirizzo IP, che è un ingresso al darkweb. (ovvero alla rete TOR).

Per questo motivo, tutto il traffico del “dark web“, viaggia fisicamente sulla rete Internet.

La sua principale particolarità è che le comunicazioni tra utenti del dark web sono completamente anonime, ovvero provenienti da luoghi non identificabili. Quando qualcuno dal dark web si collega ad un server Internet, la connessione attraversa un server Onion che dirige il traffico dal nodo del dark web a qualche altro nodo nel dark web e poi di nuovo su Internet, nascondendo solo ed esclusivamente l’indirizzo Internet originario dell’utente collegato al dark web.

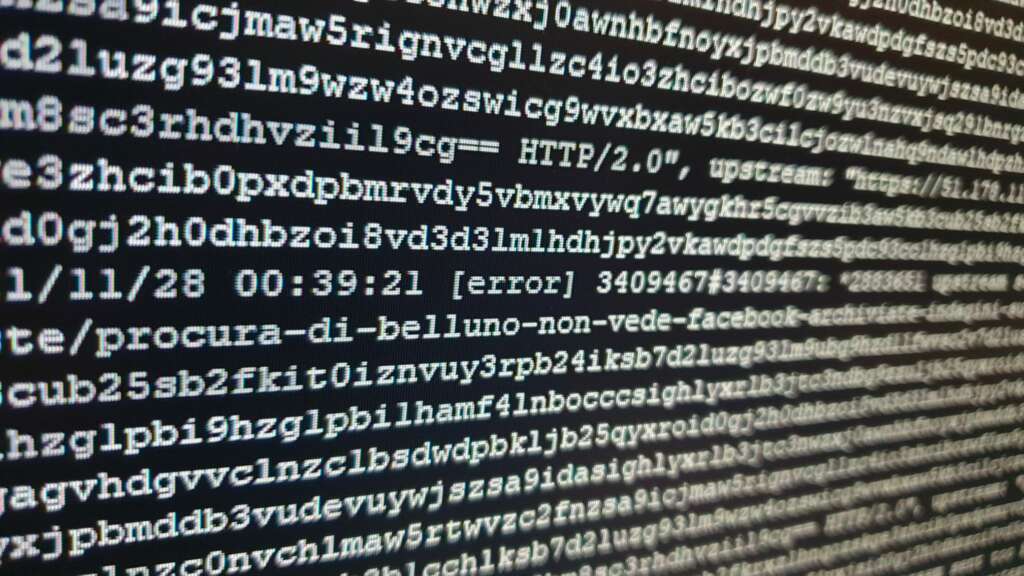

Tornando al sito del nostro amato Direttore, quello che registro è un numero abbastanza alto di connessioni HTTP al server e che fanno andare in errore un pezzo di codice PHP.

l’HEADER infatti è più grande del consentito generando un problema al codice del interprete del PHP versione 7.

Analizzando il contenuto dell’header si nota una scansione di tutte le pagine del sito e di un tentativo di injection di codice javascript codificato in base64.

E’ qui che mi viene in mente di scrivere questo articolo, visto che oggi sarò costretto ad imparare una cosa nuova, perchè non condividerla con i lettori di Matrice Digitale?

Houston, abbiamo un problema.

La prima cosa da fare è capire di avere un problema. La fase iniziale del panico riguarda la negazione del problema. Nessuno ci sta attaccando, il server è solo un millisecondo più lento, non andare in paranoia.

E quelle connessioni dal dark web? Il nostro sito è letto da molti utenti che amano la rete TOR, la utilizzano anche quando non devono organizzare un attacco terroristico.

Nel frattempo la velocità del sito è tornata normale.

I 5 minuti più bui nella storia dell’Hacking

Nei 5 minuti in cui sono stati registrati i rallentamenti sono successe tante di quelle cose, nell’ordine di qualche centinaia di mega di linee di log. Dopo aver consultato a campione con la vista, e nel dettaglio con alcuni software di analisi, in quei 5 minuti sono emersi:

- 46 “Attività dannose attenuate”

- 24 “Rilevati indirizzi IP malevoli”

- 2 “IP bloccati”

Il pesciolino è caduto nella trappola

E se quegli indirizzi IP non fossero dei server Onion? Cosa cambierebbe?

Conoscere l’IP dell’hacker, a noi comuni mortali, cosa può cambiare? Dopotutto non è successo niente, ho solo pranzato con un piccolo dolore aggiuntivo allo stomaco, ma non saprei come chiamare questo tipo di reato. SAD? Stressamento a Distanza?

Mio malgrado decido di capire la provenienza di questi IP, lo so che è inutile, lo so che mi sto solo auto procurando altri piccoli dolorini addominali, ma ormai ho iniziato.

La localizzazione dell’indirizzo IP

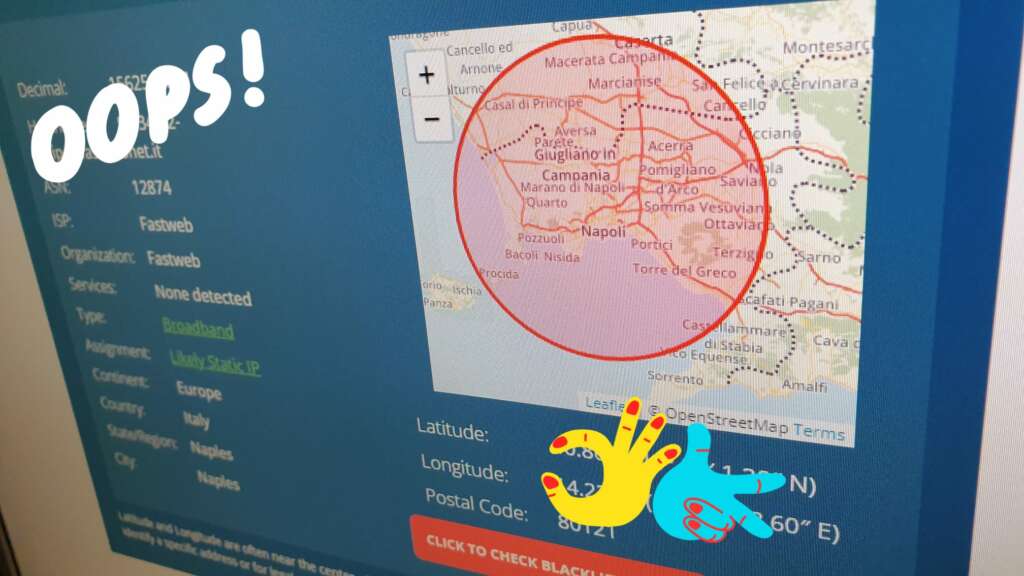

Per questioni di privacy non scriverò quale è l’indirizzo IP che è rimasto intrappolato nei log del firewall, vi dico solo come fare a stimare la provenienza di un indirizzo IP.

Il metodo più semplice è andare su un sito, come ad esempio https://whatismyipaddress.com/ip/x.x.x.x e sostituire ad x.x.x.x l’IP che volete esaminare.

Adesso, ve lo dico chiaramente, nessun hacker utilizzerebbe mai un indirizzo IP di una ADSL con indirizzo statico di uno di quei pochi provider che ha una localizzazione esatta dell’indirizzo. Per questo motivo, quando sulla cartina geografica ho individuato il punto esatto da dove è partita la connessione che ha fatto rallentare il server di un millisecondo (e per 5 minuti di fila), il mio dolorino allo stomaco si è trasformato in un’ulcera perforante.

L’indirizzo IP era del Direttore, persona amabile, che fuori programma ha scritto una “breaking news” e la ha pubblicato d’urgenza. Il Direttore di una testata ha questi poteri, inoltrare una notizia sul web (e sul dark web), e twittare subito…

Quando si pubblica una breaking news, il server cancella tutta la cache e ricrea tutte le pagine del portale per essere pronto ad un traffico più intenso. Una operazione che svolta in orari di traffico può causare il rallentamento di un millisecondo, per un tempo approssimativo di 5 minuti.

Il rientro in caserma

Non siamo in guerra, non siamo sotto attacco, ed il nostro Direttore è sempre una persona amabile e stimabile.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.