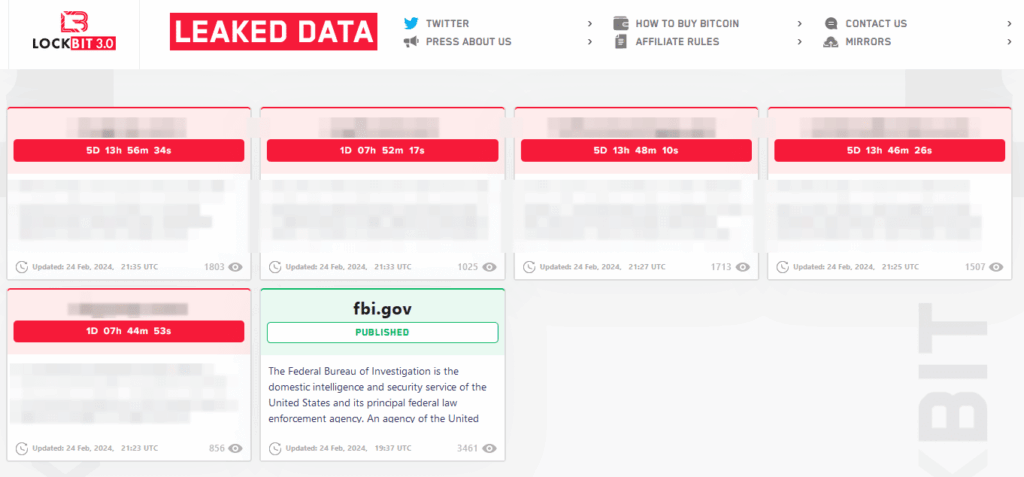

Il gruppo LockBit ha ripristinato la propria operazione di ransomware su una nuova infrastruttura, meno di una settimana dopo che le forze dell’ordine hanno hackerato i loro server, e ha annunciato un ritorno in grande stile. In un messaggio pubblicato sul loro sito di data leak, ora spostato su un nuovo indirizzo .onion, il gruppo minaccia di concentrare maggiormente i propri attacchi sul settore governativo.

Continuazione degli attacchi di LockBit

Il 19 febbraio, le autorità hanno disattivato l’infrastruttura di LockBit, che includeva 34 server che ospitavano il sito web di data leak, i dati rubati alle vittime, gli indirizzi delle criptovalute, le chiavi di decrittazione e il pannello degli affiliati. Cinque giorni dopo, LockBit è tornato online e ha fornito dettagli sulla violazione e sulle misure adottate per rendere la propria infrastruttura più difficile da hackerare.

Server PHP obsoleti

LockBit attribuisce la violazione a due server principali, affermando che la negligenza personale e la mancata aggiornamento del PHP in tempo hanno consentito l’attacco. La vulnerabilità sfruttata potrebbe essere legata a CVE-2023-3824. In risposta, hanno aggiornato il server PHP e hanno annunciato che premieranno chiunque trovi vulnerabilità nella versione più recente.

Pannelli affiliati decentralizzati

Durante l’Operazione Cronos, le forze dell’ordine hanno raccolto più di 1.000 chiavi di decrittazione. LockBit sostiene che queste chiavi provenissero da “decrittatori non protetti” e che sul server fossero presenti quasi 20.000 decrittatori. Ora, il gruppo prevede di passare alla pubblicazione manuale dei decrittatori e delle decrittazioni di prova dei file, oltre a ospitare il pannello degli affiliati su più server e fornire ai propri partner l’accesso a diverse copie in base al livello di fiducia.

Il messaggio di ritorno da parte di LockBit sembra essere un tentativo di controllo dei danni e di ripristinare la credibilità dopo l’attacco subito. Nonostante il ripristino dei server, gli affiliati potrebbero avere motivi per essere diffidenti nei confronti del gruppo, data la portata del colpo ricevuto.

Ecco il comunicato ufficiale di LockBit che annuncia il ritorno:

Il 19 febbraio 2024 è stato effettuato un test di penetrazione su due dei miei server, alle 06:39 UTC ho trovato un errore sul sito 502 Bad Gateway, ho riavviato nginx – non è cambiato nulla, ho riavviato mysql – non è cambiato nulla, ho riavviato PHP – il sito funzionava. Non ci ho prestato molta attenzione, perché dopo 5 anni di nuotate nei soldi sono diventato molto pigro, e ho continuato a viaggiare su uno yacht con ragazze tettone. Alle 20:47 ho scoperto che il sito dava un nuovo errore 404 Not Found nginx, ho provato a entrare nel server tramite SSH e non ci sono riuscito, la password non andava bene, come si è scoperto poi tutte le informazioni sui dischi sono state cancellate.

A causa della mia personale negligenza e irresponsabilità mi sono rilassato e non ho aggiornato PHP in tempo, sui server era installata la versione 8.1.2 di PHP, che è stata penetrata con successo molto probabilmente da questo CVE https://www.cvedetails.com/cve/CVE-2023-3824/ , come risultato del quale è stato ottenuto l’accesso ai due server principali in cui era installata questa versione di PHP. Mi rendo conto che potrebbe non essere stato questo CVE, ma qualcos’altro come 0day per PHP, ma non posso esserne sicuro al 100%, perché la versione installata sui miei server era già nota per avere una vulnerabilità nota, quindi è molto probabile che questo sia il modo in cui sono stati raggiunti i server del pannello di amministrazione e chat delle vittime e il server del blog. Sui nuovi server è ora in esecuzione l’ultima versione di PHP 8.3.3. Se qualcuno riconosce una CVE per questa versione, sia il primo a farmelo sapere e sarà ricompensato.

Il problema non riguarda solo me. Chiunque abbia utilizzato una versione vulnerabile di PHP tenga presente che il suo server potrebbe essere stato compromesso, sono sicuro che molti concorrenti potrebbero essere stati violati allo stesso modo, ma non si sono nemmeno resi conto di come è successo. Sono sicuro che anche i forum che conosco sono stati violati allo stesso modo tramite PHP, ci sono buone ragioni per esserne certi, non solo a causa del mio hack, ma anche a causa di informazioni provenienti da informatori. Ho notato il problema del PHP per caso, e sono l’unico ad avere un’infrastruttura decentralizzata con diversi server, quindi sono stato in grado di capire rapidamente come è avvenuto l’attacco; se non avessi avuto dei server di backup che non avevano il PHP, probabilmente non avrei capito come è avvenuto l’hack.

L’FBI ha deciso di hackerare ora per un solo motivo, perché non voleva far trapelare informazioni da https://fultoncountyga.gov/. I documenti rubati contengono molte cose interessanti e i casi giudiziari di Donald Trump che potrebbero influenzare le prossime elezioni americane. Personalmente voterò per Trump perché la situazione al confine con il Messico è una specie di incubo, Biden dovrebbe ritirarsi, è un burattino. Se non fosse stato per l’attacco dell’FBI, i documenti sarebbero stati rilasciati il giorno stesso, perché le trattative si sono arenate, subito dopo che il partner ha pubblicato il comunicato stampa sul blog, l’FBI non ha gradito che il pubblico scoprisse le vere ragioni del fallimento di tutti i sistemi di questa città. Se non fosse stato per la situazione delle elezioni, l’FBI avrebbe continuato a stare sul mio server in attesa di qualche indizio per arrestare me e i miei soci, ma tutto quello che dovete fare per non farvi beccare è solo riciclaggio di criptovaluta di qualità. L’FBI può stare sulle vostre risorse e anche raccogliere informazioni utili per l’FBI, ma non mostrate al mondo intero che siete stati hackerati, perché non causate alcun danno critico, ma portate solo benefici. Quali conclusioni si possono trarre da questa situazione? Molto semplice, che devo attaccare il settore .gov sempre più spesso, è dopo questi attacchi che l’FBI sarà costretta a mostrarmi le debolezze e le vulnerabilità e a rendermi più forte. Attaccando il settore .gov si può sapere esattamente se l’FBI ha la capacità di attaccarci o meno.

Anche se avete aggiornato la versione di PHP dopo aver letto queste informazioni, non sarà sufficiente, perché dovete cambiare l’hoster, il server, tutte le password possibili, le password degli utenti nel database, verificare il codice sorgente e migrare tutto, non c’è garanzia che non siate stati temprati sul server. Non c’è alcuna garanzia che l’FBI non abbia 0day per i vostri server, sui quali hanno già appreso informazioni sufficienti per effettuare un nuovo hacking, quindi solo un cambiamento completo di tutto ciò che può essere solo sostituito sarà utile.

Tutti gli altri server con blog di backup che non avevano installato PHP non sono interessati e continueranno a fornire i dati rubati alle aziende attaccate.

Come risultato dell’hacking dei server, l’FBI ha ottenuto un database, i sorgenti dei pannelli web, gli stub degli armadietti che non sono sorgenti come affermano e una piccola parte di decrittatori non protetti, affermano 1000 decrittatori, anche se c’erano quasi 20000 decrittatori sul server, la maggior parte dei quali erano protetti e non possono essere utilizzati dall’FBI. Grazie al database hanno scoperto i nickname generati dei partner, che non hanno nulla a che fare con i loro veri nickname sui forum e persino i nickname nei messenger, le chat non cancellate con le società attaccate e di conseguenza i portafogli per il denaro, che saranno indagati e cercati per tutti coloro che non riciclano criptovalute, ed eventualmente arrestare le persone coinvolte nel riciclaggio e accusarle di essere miei partner, anche se non lo sono. Tutte queste informazioni non hanno alcun valore perché vengono passate all’FBI e senza hackerare il pannello, dopo ogni transazione da parte di agenti assicurativi o negoziatori.

L’unica cosa che ha un valore e una potenziale minaccia è il codice sorgente del pannello, a causa del quale è probabilmente possibile un futuro hacking se si permette a tutti di entrare nel pannello, ma ora il pannello sarà diviso in molti server, per i partner verificati e per le persone casuali, fino a 1 copia del pannello per 1 partner su un server separato, prima c’era un pannello per tutti.

Grazie alla separazione del pannello e a una maggiore decentralizzazione, all’assenza di decrittazioni di prova in modalità automatica, alla massima protezione dei decrittori per ogni azienda, le possibilità di hacking saranno notevolmente ridotte. La fuga del codice sorgente del pannello è avvenuta anche presso i concorrenti, ma non ha impedito loro di continuare il loro lavoro, e non fermerà nemmeno me.

L’FBI dice di aver ricevuto circa 1000 decrittatori, una bella cifra, ma non sembra la verità, sì, hanno ricevuto alcuni decrittatori non protetti, quelle build del locker che sono state fatte senza la casella “massima protezione dei decrittatori” potevano essere ricevute dall’FBI solo negli ultimi 30 giorni, non si sa in che giorno l’FBI ha avuto accesso al server, ma sappiamo esattamente la data di divulgazione del CVE e la data in cui PHP ha generato un errore, prima del 19 febbraio le aziende attaccate pagavano regolarmente anche per i decrittatori non protetti, quindi è possibile che l’FBI sia stata sul server solo per un giorno, sarebbe bello se l’FBI rilasciasse tutti i decrittatori al pubblico, così ci si potrebbe fidare del fatto che possiedono davvero i decrittatori, non bluffando e lodando la loro superiorità, non la superiorità di 1 pentester intelligente con un CVE pubblico. Si noti che la stragrande maggioranza dei decrittatori non protetti proviene da partner che criptano dediche a forza bruta e spammano singoli computer, prendendo riscatti da 2000 dollari, vale a dire che anche se l’FBI ha 1000 decrittatori, sono poco utili, la cosa principale è che non hanno ottenuto tutti i decrittatori per tutti i 5 anni di attività, che sono circa 40000. Si è scoperto che l’FBI è riuscita a ottenere solo il 2,5% del numero totale di decrittatori, sì è un male, ma non è fatale.

Da questo momento significativo, in cui l’FBI mi ha rincuorato, smetterò di essere pigro e farò in modo che ogni build loker sia assolutamente protetto al massimo, ora non ci sarà nessuna decrittazione di prova automatica, tutte le decrittazioni di prova e l’emissione di decrittori saranno effettuate solo in modalità manuale. In questo modo, in un eventuale prossimo attacco, l’FBI non sarà in grado di ottenere un singolo decrittore gratuitamente.

Probabilmente, tutti hanno già notato come l’FBI abbia cambiato splendidamente il design del blog, nessuno è mai stato insignito di tali onori, di solito tutti si limitano a mettere il solito tappo con le lodi di tutti i servizi speciali del mondo. Anche se in realtà solo una persona in tutto il pianeta merita un elogio, quella che ha fatto il pentest del mio sito e ha preso il giusto CVE pubblico, mi chiedo quanto sia stato pagato, quanto sia stato il suo bonus? Se meno di un milione di dollari, allora venite a lavorare per me, probabilmente guadagnerete di più con me. Oppure venite a parlarmi al numero 3085B89A0C515D2FB124D645906F5D3DA5CB97CEBEA975959AE4F95302A04E1D709C3C4AE9B7 ricordate che ho sempre un programma di bug bounty attivo e pago per i bug trovati. L’FBI non apprezza il vostro talento, ma io sì e sono disposto a pagare generosamente.

Mi chiedo perché i blog di alfa, revil e alveare non siano stati progettati così bene? Perché i loro decani non sono stati pubblicati? Anche se l’FBI conosce le loro identità? Strano, vero? Perché con questi metodi stupidi l’FBI sta cercando di intimidirmi e di farmi smettere di lavorare. Il designer dell’FBI dovrebbe lavorare per me, hai buon gusto, mi è piaciuto soprattutto il nuovo preloader, nel nuovo aggiornamento dovrei fare qualcosa di simile, Stati Uniti, Regno Unito ed Europa ruotano intorno al mio logo, idea brillante, proprio lì mi ha fatto sentire molto bene, grazie.

Un paio di miei partner sono stati arrestati, ad essere onesti ne dubito molto, probabilmente sono solo persone che riciclano criptovalute, forse lavoravano per alcuni miscelatori e scambiatori con le gocce, per questo sono stati arrestati e considerati miei partner, sarebbe interessante vedere il video dell’arresto, dove a casa loro, Lamborghini e laptop con le prove del loro coinvolgimento nelle nostre attività, ma in qualche modo penso che non lo vedremo, perché l’FBI ha arrestato persone a caso per ottenere un certificato di merito dalla direzione, dire guardate che ci sono arresti, non stiamo ricevendo soldi per niente, stiamo onestamente lavorando con le tasse e imprigionando persone a caso, quando i veri pentester continuano tranquillamente il loro lavoro. Basssterlord non è stato catturato, conosco il vero nome di Basssterlord, ed è diverso da quello del poveretto catturato dall’FBI.

Non conosco nessun giornalista militare di Sebastopoli, il colonnello Cassad, e non ho mai fatto donazioni a nessuno, sarebbe bello se l’FBI mostrasse la transazione in modo da poter controllare sulla blockchain da dove hanno tratto tali conclusioni e perché sostengono che sia stato io a farlo, non faccio mai alcuna transazione senza un mixer bitcoin.

Se ho usato lo stesso servizio di scambio di criptovalute che qualcuno della Evil Corp ha usato non significa assolutamente che io abbia qualcosa a che fare con la Evil Corp, ancora una volta dove sono le transazioni? Come faccio a sapere chi sta usando quale exchanger? Uso diversi exchanger e non concentro tutti i miei soldi su un solo exchanger di criptovalute. Diamo la colpa a Evil Corp per le centinaia di altre persone che utilizzano exchange disponibili pubblicamente.

Non mi piace per niente che tutti questi lanci siano fatti senza pubblicare le transazioni e i portafogli, quindi è impossibile verificare ciò che è vero. Potete accusarmi di qualsiasi cosa senza provare nulla, e non c’è modo di confutarlo, perché non ci sono transazioni e portafogli bitcoin.

L’FBI afferma che il mio reddito è di oltre 100 milioni di dollari, questo è vero, sono molto felice di aver cancellato le chat con pagamenti molto grandi, ora cancellerò anche quelle più frequenti e con pagamenti piccoli. Questi numeri dimostrano che sono sulla strada giusta, che anche se faccio degli errori non mi fermano e che correggo i miei errori e continuo a fare soldi. Questo dimostra che nessun hackeraggio da parte dell’FBI può impedire a un’azienda di prosperare, perché ciò che non mi uccide mi rende più forte.

Tutte le azioni dell’FBI sono volte a distruggere la reputazione del mio programma di affiliazione, la mia demoralizzazione, vogliono che me ne vada e lasci il mio lavoro, vogliono spaventarmi perché non possono trovarmi ed eliminarmi, non posso essere fermato, non si può nemmeno sperare, finché sarò vivo continuerò a fare pentest con postpaid.

Sono molto contento che l’FBI mi abbia tirato su di morale, mi abbia dato energia e mi abbia fatto allontanare dal divertimento e dallo spendere soldi, è molto difficile stare al computer con centinaia di milioni di dollari, l’unica cosa che mi motiva a lavorare sono i concorrenti forti e l’FBI, c’è un interesse sportivo e la voglia di competere. Con i concorrenti che faranno più soldi e attaccheranno più aziende, e con l’FBI, sia che riescano a prendermi o meno, e sono sicuro che non ci riusciranno, visto il loro modo di lavorare.

L’FBI ha promesso di pubblicare il mio elenco, ma non ha mantenuto la promessa, e queste persone osano mentire sul fatto che presumibilmente non ho cancellato le informazioni rubate delle aziende dopo aver pagato il riscatto, facendo i pagliacci. È emerso che l’FBI si è ufficialmente riconosciuta come bugiarda e che mente molto spesso, come hanno dichiarato i miei avvocati Arkady Buch, Dmitry Naskavets e Victor Smilyanets, ai quali ora credo al 100%. Hanno fatto uno sciocco tentativo di screditarmi sostenendo che lavoro per l’FBI, un uomo che cripta aziende statunitensi ogni giorno e guadagna centinaia di milioni di dollari lo fa con l’approvazione dell’FBI? È così che funziona? Molto intelligente.

State pensando: perché dovrei lavorare per centinaia di milioni di dollari? E io risponderò che sono semplicemente annoiato, amo il mio lavoro, mi porta gioia di vivere, il denaro e il lusso non portano la stessa gioia del mio lavoro, ecco perché sono pronto a rischiare la mia vita per il bene del mio lavoro, ecco come dovrebbe essere la vita brillante, ricca e pericolosa secondo me.

*Quando scrivo la parola FBI non intendo solo l’FBI, ma anche tutti i suoi assistenti, che sanno come arrestare i server dei partner, che fungono da prima linea dopo aver rubato i dati dell’azienda attaccata e non rappresentano alcun valore: South West Regional Organized Crime Unit nel Regno Unito, Metropolitan Police Service nel Regno Unito, Europol, Gendarmerie-C3N in Francia, State Criminal Police Office L-K-A e Federal Criminal Police Office in Germania, Fedpol e Zurich Cantonal Police in Svizzera, National Police Agency in Giappone, Australian Federal Police in Australia, Swedish Police Authority in Svezia, National Bureau of Investigation in Finlandia, Royal Canadian Mounted Police in Canada e National Police in Olanda. Quindi non offendetevi, non mi sono dimenticato di voi, anche voi siete stati molto utili in questa operazione. Ma permettetemi di ricordarvi che personalmente credo che l’unica persona che meriti un premio e una menzione d’onore sia quella che ha trovato un CVE PHP pubblico adatto per i miei server, presumo sia qualcuno di Prodaft.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.