Gli attori di minacce stanno utilizzando messaggi di Facebook per diffondere un info stealer basato su Python denominato “Snake”, progettato per catturare credenziali e altri dati sensibili. Secondo Kotaro Ogino, ricercatore di Cybereason, le credenziali raccolte dagli utenti vengono trasmesse a diverse piattaforme come Discord, GitHub e Telegram.

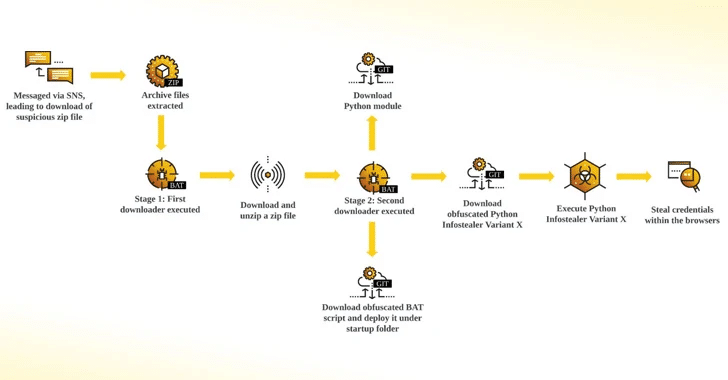

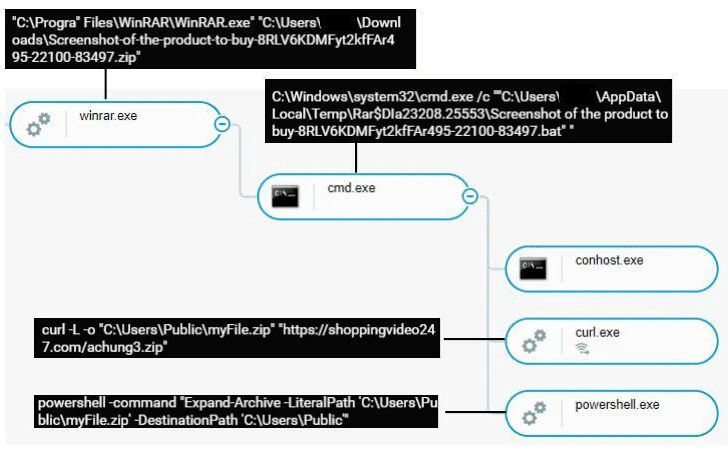

La campagna è stata inizialmente identificata sui social media in agosto 2023. Gli attacchi prevedono l’invio di file archivio RAR o ZIP apparentemente innocui che, una volta aperti, attivano la sequenza di infezione. Questa coinvolge due downloader – uno script batch e uno script cmd – con quest’ultimo responsabile del download e dell’esecuzione dello stealer da un repository GitLab controllato dall’attore di minaccia.

Cybereason ha identificato tre varianti diverse dello stealer, l’ultima delle quali è un eseguibile assemblato da PyInstaller. Il malware è progettato per raccogliere dati da diversi browser web, inclusi i browser vietnamiti come Cốc Cốc, indicando un focus sul Vietnam.

Le informazioni raccolte, che comprendono credenziali e cookie, vengono poi esfiltrate sotto forma di archivio ZIP tramite l’API Bot di Telegram. Lo stealer è inoltre progettato per scaricare informazioni specifiche sui cookie di Facebook, suggerendo che l’attore di minaccia miri a dirottare gli account per i propri scopi.

Il collegamento con il Vietnam è ulteriormente rafforzato dalla convenzione di denominazione dei repository GitHub e GitLab e dal fatto che il codice sorgente contiene riferimenti alla lingua vietnamita.

Negli ultimi anni sono apparsi diversi info stealer che prendono di mira i cookie di Facebook, tra cui S1deload Stealer, MrTonyScam, NodeStealer e VietCredCare.

Questo sviluppo arriva mentre Meta è sotto critica negli Stati Uniti per non aver assistito le vittime i cui account sono stati hackerati, chiedendo all’azienda di intraprendere azioni immediate per affrontare un “aumento drammatico e persistente” degli incidenti di takeover degli account.

Inoltre, è stato scoperto che gli attori di minaccia stanno “utilizzando un sito web di cheat per giochi clonato, avvelenamento SEO e un bug in GitHub per ingannare aspiranti hacker di giochi a eseguire malware Lua”, secondo la ricerca di OALABS.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.