In un recente studio condotto da tre ricercatori, (Logykk, xyzeva/Eva, and MrBruh), nel campo della cybersecurity, è emerso che quasi 19 milioni di password in chiaro sono state esposte su internet a causa di configurazioni errate di Firebase, una piattaforma di Google utilizzata per l’hosting di database, il cloud computing e lo sviluppo di app.

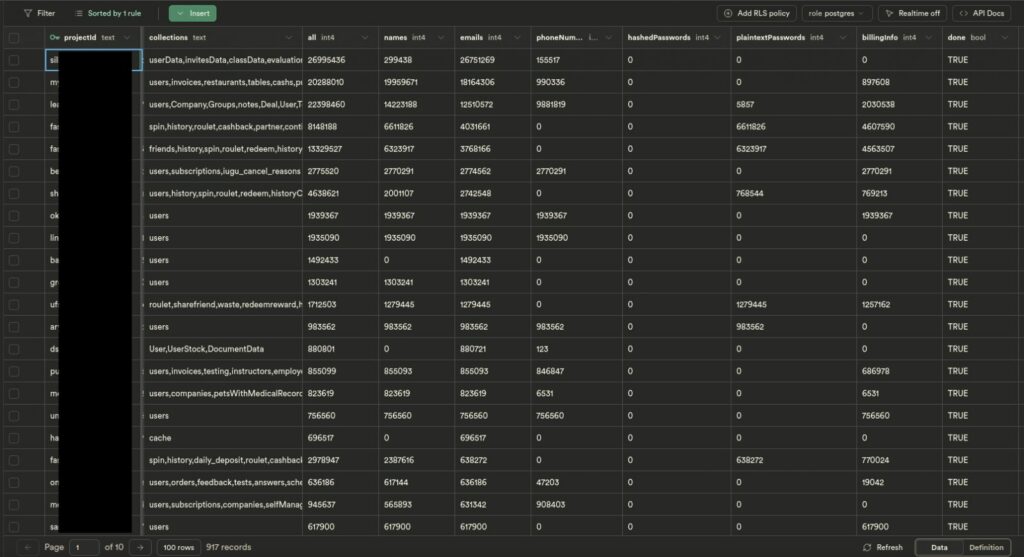

Scansionando oltre cinque milioni di domini, i ricercatori hanno identificato 916 siti web di organizzazioni che avevano disabilitato le regole di sicurezza o le avevano configurate in modo errato, esponendo più di 125 milioni di record sensibili degli utenti, tra cui email, nomi, password, numeri di telefono e informazioni di fatturazione con dettagli bancari.

Esposizione massiccia e rischi associati

Il problema principale risiede nell’esposizione di milioni di password in chiaro, un rischio significativo per la sicurezza degli utenti che potrebbe portare a violazioni dei dati, frodi e altri attacchi informatici. È sorprendente notare che il 98% delle password scoperte, circa 19,8 milioni, erano memorizzate in chiaro, una pratica altamente sconsigliata e potenzialmente pericolosa.

La situazione è aggravata dal fatto che, in alcuni casi, gli amministratori dei sistemi hanno dovuto deliberatamente scegliere di memorizzare le password in questo modo non sicuro, nonostante Firebase offra soluzioni di autenticazione sicure che non espongono le password degli utenti nei record.

Risposta degli sviluppatori e misure correttive

Nonostante gli sforzi dei ricercatori di avvertire le aziende coinvolte attraverso 842 email inviate nel corso di 13 giorni, solo l’1% degli amministratori dei siti ha risposto. Tuttavia, un quarto di quelli notificati ha corretto le configurazioni errate di Firebase, dimostrando una certa attenzione verso la risoluzione del problema.

In alcuni casi, le aziende hanno offerto ricompense nell’ambito di programmi di bug bounty ai ricercatori per aver segnalato queste vulnerabilità, sebbene i dettagli e l’ammontare di tali ricompense non siano stati divulgati.

Implicazioni e raccomandazioni

Questo incidente mette in luce l’importanza cruciale di configurazioni di sicurezza adeguate, specialmente quando si gestiscono dati sensibili degli utenti. È essenziale che le organizzazioni implementino regole di sicurezza robuste e verifichino regolarmente le configurazioni per prevenire esposizioni involontarie di dati.

Inoltre, la pratica di memorizzare password in chiaro deve essere evitata a tutti i costi. L’uso di meccanismi di autenticazione sicuri e la crittografia dei dati sensibili sono misure fondamentali per proteggere sia gli utenti che le organizzazioni da potenziali minacce alla sicurezza.

Questo episodio serve come promemoria per le aziende di tutte le dimensioni sull’importanza di adottare pratiche di sicurezza informatica rigorose e di considerare la protezione dei dati degli utenti come una priorità assoluta.

Cos’è Firebase?

Firebase è una piattaforma di sviluppo di applicazioni web e mobile sviluppata da Google. Offre una varietà di strumenti e servizi che aiutano gli sviluppatori a costruire app di alta qualità, migliorare l’esperienza degli utenti e far crescere il proprio business. Alcune delle funzionalità principali di Firebase includono:

- Database in tempo reale e Firestore: Firebase fornisce database NoSQL che consentono di memorizzare e sincronizzare dati tra gli utenti in tempo reale, rendendo facile la creazione di app reattive e collaborative.

- Autenticazione: Supporta l’autenticazione tramite vari provider, inclusi Google, Facebook, Twitter e GitHub, oltre a offrire l’opzione di autenticazione tramite email e password o numeri di telefono.

- Hosting: Fornisce un hosting web veloce e sicuro per le app web, con distribuzione facile da un solo comando e supporto SSL (HTTPS) gratuito.

- Storage: Offre uno spazio di archiviazione sicuro e robusto per file e contenuti multimediali delle app, come immagini o video, con integrazione diretta nei tuoi progetti Firebase.

- Funzioni Cloud: Permette di eseguire codice backend in risposta a eventi attivati da funzionalità Firebase e richieste HTTPS, senza dover gestire o scalare server.

- Analitica: Fornisce una soluzione gratuita e illimitata di analisi dei dati, integrata con altre funzionalità di Firebase, per comprendere meglio il comportamento degli utenti e ottimizzare l’app in base a queste informazioni.

- Notifiche Push: Consente di inviare notifiche push mirate e messaggi a segmenti di utenti, per mantenere l’utente coinvolto e informarlo su aggiornamenti importanti.

- Test Lab e Crashlytics: Offrono strumenti per testare le app su dispositivi reali nel cloud e monitorare e risolvere i crash delle app, migliorando così la qualità dell’app.

Firebase si integra perfettamente con altre piattaforme e servizi Google, rendendolo una soluzione potente e flessibile per lo sviluppo di app. Grazie alla sua facilità d’uso e alle sue funzionalità complete, Firebase è popolare tra gli sviluppatori di tutti i livelli, dalle startup alle grandi imprese.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.