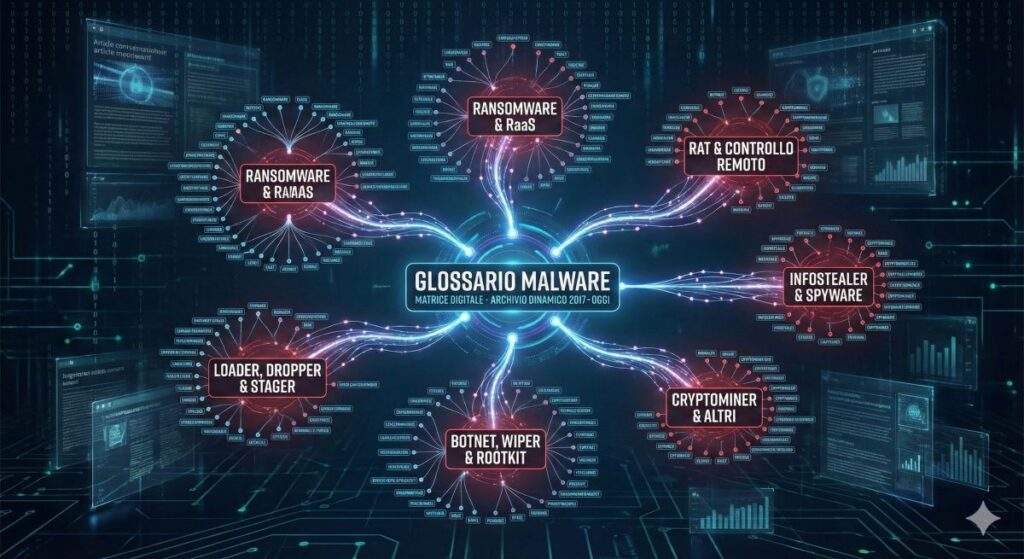

Il glossario malware di Matrice Digitale è un progetto editoriale pensato per orientare rapidamente lettori, analisti e professionisti tra nomi, famiglie e tecniche legate alle minacce informatiche. Non è un elenco statico: ogni voce rimanda a pagine tag e contenuti già pubblicati, trasformando i singoli termini in una mappa navigabile di approfondimenti.

Il cuore del progetto è la raccolta organica degli articoli sul tema, dal 2017 a oggi, con una struttura per macro categorie che aiuta a distinguere ciò che spesso viene confuso nel rumore quotidiano delle campagne: ransomware e gruppi RaaS, RAT e controllo remoto, infostealer e spyware, loader, dropper e stager, botnet, wiper, rootkit e bootkit, cryptominer e altri cluster operativi che ritornano nelle infezioni reali. L’obiettivo è offrire una consultazione veloce ma anche profonda, perché ogni clic porta al contesto: incidenti, tecniche, indicatori e impatti, così come sono emersi nella copertura di Matrice Digitale nel tempo.

Copyright © 2026 di Matrice Digitale

Glossario Malware – Categorie

Ransomware e gruppi RaaS (44)

Ransomware e gruppi RaaS: famiglie di cifratura ed estorsione e relativi ecosistemi “ransomware-as-a-service”, inclusi leak site, affiliate e tecniche di double extortion.

ABYSSWORKER · AkiraBot · Babuk · Clop · DeadLock ransomware · Eldorado · Fog · Fog ransomware · HardBit · HelloKitty · HybridPetya · INC Ransom · Karakurt · Knight · Kraken Ransomware · Kryptina · LunaLock · Mad Liberator · Mallox · Mario encryptor · Mimic · NailaoLocker · NullBulge · Pay2Key · Phobos · Play ransomware · Prince Ransomware · Qilin · Qilin.B · QWCrypt · RA World · Ragnar Locker · Ragnarok · Rainyday · Ransom Cartel · RansomEXX · RansomHub · Ransomhouse · Ransomware · REvil · Reveton · Rhysida · Royal · Ryuk · ShrinkLocker · TellYouThePass · VanHelsingRaaS · Ymir · Yurei ransomware

RAT e controllo remoto (62)

RAT e controllo remoto: remote access trojan e tool di controllo che consentono gestione completa della macchina infetta, esecuzione comandi e distribuzione di moduli.

9002 RAT · ARECHCLIENT2 · AhRat · Albiriox Rat · AllaKore RAT · AsyncRAT · Bandook · BDarkRAT · Bloody RAT · CABINETRAT · CastleRAT · Chaos RAT · ChronosRAT · ClayRat · Dark Crystal · DeskRAT · DoraRAT · DslogdRAT · FatalRAT · Gh0st RAT · Ghost RAT · GhostPenguin · GhostPlay · GhostPoster · GhostRedirector · HZ Rat · MASOL RAT · MiyaRAT · MMRat · NanoCore · NetMaster · NetSupport RAT · NonEuclid RAT · PJobRAT · Poco RAT · PondRAT · PowerRAT · PureHVNC · PureRAT · Pupy RAT · PyStoreRAT · Quasar RAT · QuasarRAT · RAT · Remcos · Remcos RAT · SilentSync RAT · SparkRAT · StallionRAT · StilachiRAT · STRRAT · ThemeForestRAT · ValleyRAT · Vampire Bot · Venom · VenomRAT · Vo1d · WmRAT · XenoRAT · XWorm · Zuorat · ZOMBI RAT

Banking trojan (18)

Banking trojan: malware orientati a frodi finanziarie e furto di credenziali bancarie, con overlay, intercettazione di OTP e automazione delle transazioni.

Anatsa · Anubis · Astaroth · BankBot-Ynrk · Brokewell · Chameleon · Coyote · DanaBot · Gigabud · GodFather · Grandoreiro · Mispadu · Octo2 · Tea · TeaBot · TrickMo · Ursnif

Infostealer e spyware (88)

Infostealer e spyware: famiglie progettate per il furto di password, cookie, token e dati sensibili, spesso con funzioni di raccolta sistematica e invio a pannelli C2.

ACRStealer · AgentTesla · AlienFox · AMOS · Amatera Stealer · Atlantis AIO · Atomic Stealer · BADAUDIO · BANSHEE Stealer · BeaverTail · BoneSpy · CryptBot · CryptoChameleon · Cthulhu Stealer · DarkCasino · DCHSpy · EDDIESTEALER · EagleMsgSpy · EMR Secret Agent · FakeCall · Fickle Stealer · FlashFileGrabber · Formbook · FrigidStealer · GamblingPuppet · Glove Stealer · Herodotus · Jupyter Infostealer · KATZ Stealer · KoSpy · LetMeSpy · LianSpy · LightSpy · LokiBot · Lumma · Lumma Stealer · MacSync Stealer · Monokle · Myth Stealer · NodeStealer · Noodlophile stealer · NoviSpy · Odyssey Stealer · ProSpy · PURESTEALER · PXA Stealer · Raccoon Stealer · RaccoonO365 · RedLine Stealer · Rhadamanthys · RN Stealer · RustyStealer · SantaStealer · Skuld Stealer · Snake Keylogger · SpyLend · SpyLoan · SpyNote · Stealc · StealerBot · Stealit · Strela Stealer · ToSpy · ViperSoftX · VVS Stealer · Vidar · Winos · WooperStealer

Loader, dropper e stager (52)

Loader, dropper e stager: primo stadio d’infezione che scarica, prepara o avvia il payload finale, con tecniche di obfuscation e aggiramento delle difese.

ABCloader · Amadey · CANONSTAGER · CastleLoader · CloudyLoader · CountLoader · CurXecute · DarkGate · DarkTortilla · DEADEYE · DodgeBox · DOPLUGS · Dropper · DownEx · DownExPyer · DUSTPAN · EncryptHub · GachiLoader · GHOSTPULSE · GodLoader · GootLoader · GuLoader · HeadLace · Hijack Loader · LameHug · Latrodectus · Loader · MaLoader · Matanbuchus · MintsLoader · ModiLoader · MSIX · PEAKLIGHT · PNGPlug · Pronsis Loader · PureCoder · PureCrypter · Ragnar Loader · RedLoader · ReconShark · RoningLoader · Rugmi · Rust Loader · SgrmBroker · SmartLoader · SmokeLoader · Squirrelwaffle · TetraLoader · UpCrypter · WikiLoader · WarmCookie · Wineloader

Malware mobile (Android e iOS): minacce per smartphone e app, con funzioni di spionaggio, furto credenziali, overlay e abuso di permessi, incluse campagne di banking.

Malware mobile (Android e iOS) (28)

Android.Vo1d · AntiDot · BlankBot · Dendroid · DragonBreath · FakeCall · Goldoson · GuardZoo · Harly · HiddenRisk · Hook · JokerSpy · LianSpy · LightSpy · Mandrake · Monokle · Necro Trojan · Predator · Sagerunex · SpyLoan · SpyNote · TgToxic · ToTok · Triada · TrickMo · XLoader · Zombinder

Rootkit e bootkit (7)

Rootkit e bootkit: componenti a basso livello che puntano a persistenza profonda e stealth, incluse tecniche su boot chain, driver e manipolazioni del sistema.

BioNTdrv.sys · BlackLotus · Bootkitty · MoonBounce · Rootkit · Truesight.sys · WinRing0.sys

Wiper e distruttivi (3)

Wiper e distruttivi: malware progettati per danneggiare o cancellare dati e sistemi, con obiettivi di sabotaggio e interruzione operativa più che monetizzazione.

Cryptominer (5)

Cryptominer: minacce che dirottano risorse di calcolo per mining illecito, spesso con tecniche di persistenza e download di moduli aggiuntivi.

Adware, malvertising e scam kit (13)

Adware, malvertising e scam kit: campagne e componenti usati per reindirizzamenti, truffe, installazioni forzate e monetizzazione malevola tramite traffico e finte verifiche.

ClearFake · ErrTraffic · EvilVideo · FakeHMP · FakePenny · FalseFont · FireScam · HelloTDS · InVideo AI fake · SlopAds · SocGholish · SpinOk · Tycoon2FA

Botnet (16)

Botnet: reti di dispositivi compromessi controllati da remoto, usate per DDoS, spam, proxying e distribuzione di ulteriori payload su larga scala.

Androxgh0st · BrickStorm · Gorilla · Horabot · Mirai · Moobot · Mozi · P2PInfect · PumaBot · RapperBot · Raptor Train · Tofsee · Tsunami · TurboMirai · WRECKSTEEL · XorDdos

Malware linux, IoT e router (3)

Malware linux, IoT e router: famiglie e varianti orientate a sistemi non Windows, dispositivi embedded e apparati di rete, spesso legate a botnet e persistenza su firmware.

Malware ICS e OT (2)

Malware ICS e OT: minacce mirate a contesti industriali e infrastrutture critiche, con impatti su processi, disponibilità operativa e sicurezza degli impianti.

Tunneling, proxy e manipolazione rete (6)

Tunneling, proxy e manipolazione rete: strumenti usati per creare tunnel, mascherare il traffico, instradare comunicazioni e facilitare exfiltration o accesso remoto occulto.

Hpingbot · PipeMagic · PTSOCKET · ROAMINGMOUSE · Stowaway · WireTap

Hacktool, utility e post-exploitation (22)

Hacktool, utility e post-exploitation: strumenti “dual-use” o offensivi usati per evasione, escalation, movimento laterale e abuso di funzionalità di sistema in fase operativa.

AvNeutralizer · DLL hijacking · DLL proxying · EDRKillShifter · FudModule · GodPotato · Kaerb · Kerberoasting · KMS trojan · MassJacker · Nezha · PoisonSeed · PowerDrop · PowerModul · PowerOFF · PowerShower · PowerTaskel · Proxy.ps1 · SCF file · SharpHide · SSRF exploit · USB Worm

Framework e toolkit malware (2)

Framework e toolkit malware: piattaforme e set modulari riutilizzabili che facilitano lo sviluppo o l’orchestrazione di componenti malevoli e catene d’attacco.

Backdoor, impianti e C2 (158)

Backdoor, impianti e C2: strumenti e componenti che mantengono l’accesso, gestiscono comandi e controllo e supportano persistenza, esfiltrazione e attività post-compromissione.

ABCsync · Atroposia · BellaCiao · Betruger · Busy Bar · Careto · Charon · ChillyHell · China Chopper · Cobalt Strike · Comet · Coquettte · Crocodilus · CrossC2 · CurlBack · DEMODEX · DNS BEACON · DRAGSTARE · DUSTTRAP · Dtrack · EMBAG · Emotet · ERIAKOS · Evalusion · EvilAI · FINALDRAFT · FIRMACHAGENT · FLOP · FLUXROOT · FOCAL · FireWood · FishMedley · Flodric · Flodrix · FlowerStorm · FoalShell · Foudre · Funnull · GamaCopy · GammaSteel · Gatling Gun · Giftedcrook · GlassWorm · Glutton · Gokcpdoor · GOREshell · GOVERSHELL · GolangGhost · Grager · Greedy Sponge · HATVIBE · HIUPAN · Hadooken · HanKook Phantom · Harvester · HeartSender · Hidden Bee · Hiddengh0st · Horrid · HotPage · HttpTroy · Hypert · InletDrift · InvisibleFerret · Kazuar · Khepri · Kimwolf · Koi · Konfety · Kovalev · Lantern · Larva 208 · LeetAgent · LightlessCan · Loptikmod · LummaC2 · MASEPIE · MATCHBOIL · MAYBEROBOT · MINIBIKE · MISTPEN · Madgicx · Marko Polo · MarsSnake · Massistant · MatrixPDF · McPoison · MiniBrowse · MiniJunk · MixShell · MonsterV2 · MoonWalk · Moonshine · Morphing Meerkat · Morris · Msupedge · MucorAgent · MuddyC2Go · MystroDX · Nemesis · Neursite · NimDoor · Nitrokod · NotDoor · NoDepDNS · Oyster · PEAPOD · PIXHELL · PLAYFULGHOST · PlugX · PlugY · PUMAKIT · Pandora · Pantegana · PassiveNeuron · PeerBlight · PerfektBlue · Phaltblyx · Phantom DLL · Phantom Shuttle · PhantomCall · PhantomCaptcha · PhantomJitter · PhantomNet · PhantomRaven · PineHook · PirateFi · Pixnapping · Plague · PoisonPlug · PopeyeTools · PurpleHaze · Qakbot · Qbot · RAPUNSEL · RESURGE · RPAC · Rayhunter · RedisRaider · Resbot · RevivalStone · RondoDox · Rondobox · Roundpress · SaangalLite · SadFuture · SalmonSlalom · SarangTrap · Sarcoma · SecAlign · Sentap · SesameOP · ShadowPad · ShadowRay · ShadowSilk · ShadowV2 · SharpRhino · Shibai · Shunxing 39 · Silver Notice · SingleCamper · SkyCloak · SkyHook · SleepyDuck · SlimAgent · SlowStepper · SORVEPOTEL · SPICA · STATICPLUGIN · SystemBC · STYX · Straiker · Stratum · StruQ · Sturnus · Subtle Snail · TAMECAT · TARmageddon · Tavdig · TaxOff · Thor Wetwork · TodoSwift · Tomiris · ToolShell · TraderTraitor · Tsundere · Turian · VARGEIT · VBCloud · ViciousTrap · Villager framework · VoidProxy · Voldemort · XORIndex · Yabo · Yibackdoor · Yokai · GoGra · OtterCookie · OttoKit · React2Shell

Altro (2)

Altro: voci non riconducibili in modo chiaro a una tipologia malware operativa, sigle o termini tecnici che compaiono nel contesto degli articoli.

MAR · Salsa20

Statistiche attuali: il glossario malware contiene 537 voci complessive, organizzate in 18 macro categorie.

Progetto Glossario malware di Livio Varriale

Articoli a cura della Redazione di Matrice Digitale

Copyright © 2026 di Matrice Digitale