La Asl Napoli 3 Sud è stata vittima di un attacco informatico definito ‘sinistro’ dallo stesso ente pubblico. Una notizia di pochi giorni che attendeva una rivendicazione da parte di una ransomware gang e così è stato come comunicato da insicurezzadigitale che ha identificato gli aggressori nel gruppo .

Arrivati sul blog della gang notiamo la curiosa scritta “Asl Napoli 3 seized” che rimanda alle operazioni di polizia internazionale quando si mettono i sigilli ai siti illegali che nella maggior parte dei casi si trovano nel dark web.

Come hanno fatto?

L’aspetto interessante di questo attacco è che il gruppo ha spiegato come ha fatto ad insinuarsi nel sistema della sanità campana, restituendo al lettore una idea di attacco dimostrativo seppur non lo sia, ed è comprensibile che la responsabilità non solo sia della società che offre i servizi al datacenter regionale campano, ma, come prevedibile, una falla nello sviluppatore del servizio informatico che ha due nomi altisonanti nel panorama internazionale dello sviluppo software.

L’attacco risale al 7 gennaio e durante l’attività di aggressione sono stati rubati tutti i dati personali, database, documenti finanziari e altri dati importanti, di cui è stato rilasciato un sampler di 1,5 gb. Successivamente all’esfiltrazione dei dati “le macchine virtuali su 42 server HYPER-V sono state criptate con un protocollo di crittografia di livello militare, per un totale di circa 240 macchine virtuali basate su windows, linux e altri sistemi operativi“. Il colpo, secondo gli aggressori, avrebbe messo giù il 90% di tutta la loro infrastruttura essenziale ed alcuni dei loro sistemi erano protetti dal sistema IDS Cortex XDR della paloaltonetworks e questo fa intendere che ad essere stata aggirata non sia solo la società dei servizi regionali, ma una rete di assistenza alla cybersecurity sviluppata da una multinazionale.

Matrice Digitale ha pubblicato un avviso dell’intelligence americana nei giorni precedenti con delle vulnerabilità da tenere presente per evitare attacchi indesiderati dai “russi” e non vi è alcun riferimento ad Hyper-v: sistema nativo di creazione delle macchine virtuali sui server Windows.

Cosa hanno preso?

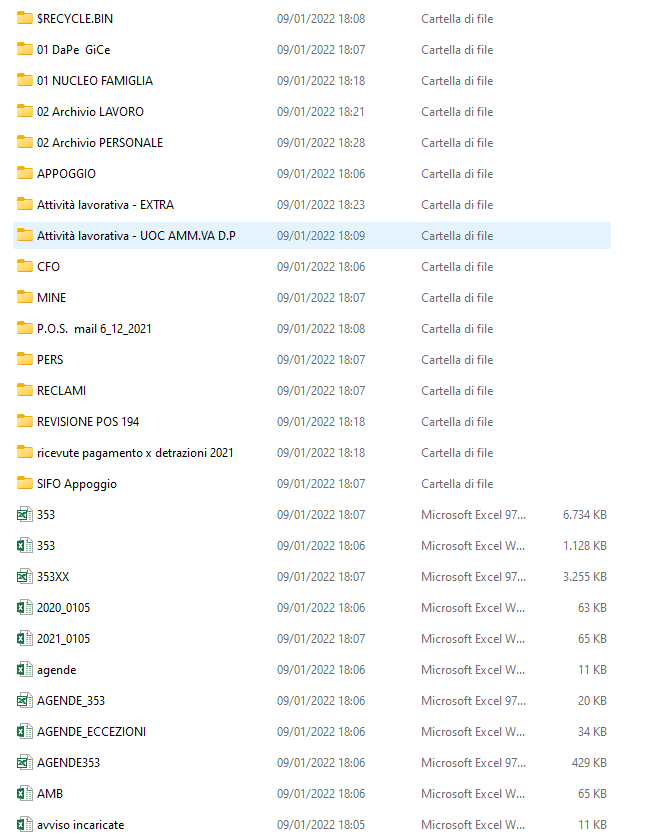

Il Sampler diffuso mostra che il danno è notevole. In un solo giga e mezzo è stato possibile notare come ci siano dati sanitari di psicologi, pazienti oncologici, achivi del personale, dati dei diversi distretti dell’azienda sanitaria. Una ecatombe se consideriamo che ci troviamo dinanzi ad una goccia diffusa di quanto sia stato completamente esfiltrato prima del processo di criptazione con il fine di effettuare quello che in ambito del crimine informatico si chiama doppia estorsione.

Il famoso ‘sinistro’ informatico

Il gruppo mette alle strette la società che sta gestendo, o dovrebbe gestire, la trattativa e da un tempo di 2-3 giorni per risolvere la questione altrimenti “pubblicheremo tutti i dati e decripteremo le chiavi”

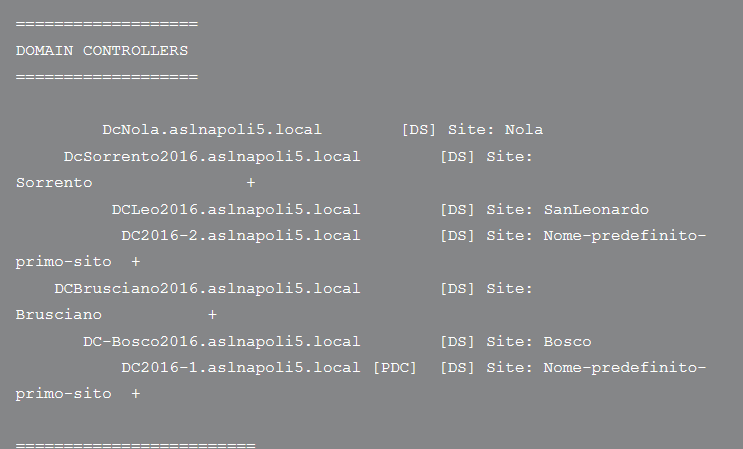

Dal report pubblicato, ad essere entrati in sofferenza sono stati i domain controller di Nola, Brusciano e Sorrento, gestiti dal datacenter regionale di Don Bosco che si trova nella parte est di Napoli. Tra i server, figurano non solo versioni di Windows server 2012 o 2016, ma anche 2003 che è uscito fuori assistenza e quindi potenzialmente vulnerabile.

Le minacce dopo il primo stop di ReVil

Resta ovviamente da capire come mai si possa essere arrivati a questo “fail” informatico, dopo le azioni criminali ai danni della sanità del Lazio e del comune di Torino ad opera del gruppo Conti, ma è chiaro che la minaccia mossa non molto tempo addietro ai danni della sanità italiana da un pool di ransomware gangs è ancora persistente. Secondo indiscrezioni raccolte da Matrice Digitale, la palla dovrebbe passare ad una trattativa non più tra assicurazione, Polizia postale e criminali, smentita in ogni caso comunque, bensì è prevista la fattiva ingerenza dell’intelligence italiana visti i dati sensibili coinvolti nell’attacco e la mancanza di un prezzo fissato per il riscatto ed è molto probabile che questa vicenda finirà nel silenzio o con un “abbiamo risolto facendo un backup”. In questo caso, recuperare il danno richiede tempi lunghi, trattandosi di diversi terabyte di dati compromessi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.