Sommario

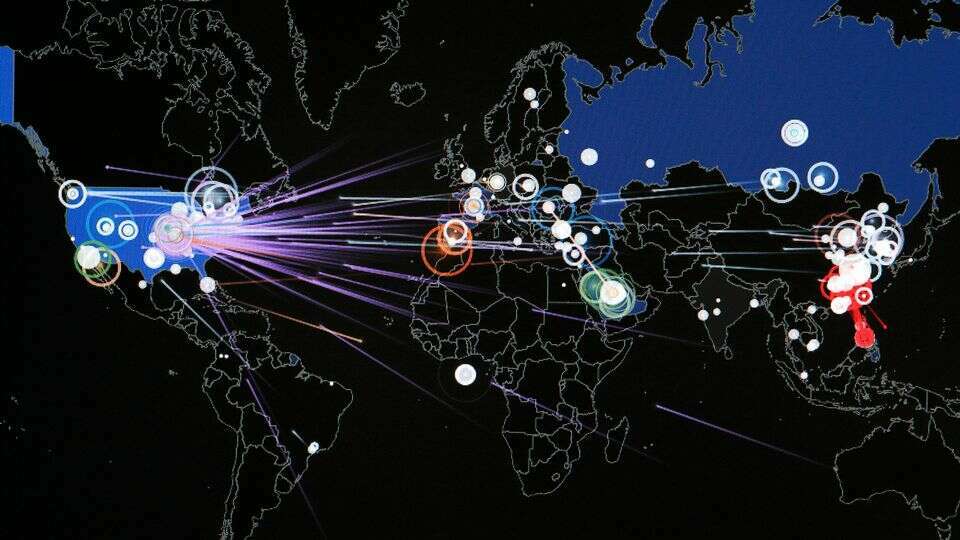

L’Advanced Persistent Threat (minaccia avanzata persistente – APT) è una tipologia di attacco informatico furtivo, nella maggior parte dei casi ad opera di attori provenienti da uno stato nazionale, o sponsorizzati dallo stato, che consiste nell’accesso non autorizzato a una rete di computer rimanendo inosservato per un lungo periodo. La componente statale non è ritenuta più essenziale perché nell’ultimo periodo per APT non si intende solo ed esclusivamente il gruppo, ma appunto il metodo con cui è effettuato l’attacco seppur consista soprattutto in una pratica che inizia solitamente con attività di spionaggio.

Scopi ed obiettivi dell’attacco

Le motivazioni che inducono a questo tipo di minaccia informatica sono tipicamente politiche o economiche ed è per questo che il livello di guerra cibernetica tra governi è oramai basata sulle minacce APT che hanno come caratteristica un percorso lungo e tortuoso che prevede ottime capacità di ascolto e di intervento informatico. Così come dal punto di vista economico si tendono a colpire le maggiori aziende, globali e locali non fa differenza, raggiungendo come risultato la compromissione delle risorse finanziarie, della proprietà intellettuale e della reputazione delle imprese che incide anche sui titoli azionari quando queste sono posizionate in borsa. Nell’ultimo periodo, sono tanti i casi di battaglioni informatici che sviluppano ransomware ed effettuano attacchi firmandosi, rendendo chiara la provenienza territoriale che in ambito militare dovrebbe restare possibilmente quanto più coperta. Proprio per questo motivo, l’associazione tra Ransomware Gang e Apt non è corretta e spesso trae gli analisti in errore. Lo scopo militare non è principalmente quello di arricchirsi, cosa che fanno i criminali cibernetici con le richieste di riscatto, ma quello di rendere quanto più inoperativo un sistema avversario o spiarlo a sua insaputa per molto tempo. La difficoltà nel distinguere la natura militare risiede anche nel processo di valutazione del merito dell’attacco: valutare se sia utilizzato un approccio di tipo criminale, invece che militare, da un attore statale con il fine di autofinanziarsi e questo metodo è più corrispondente alla realtà quando si tratta di paesi poveri e colpiti da diversi embarghi commerciali.

Tecnica dell’Advanced Persistent Threat

La roadmap di un attacco APT segue un processo abbastanza rigido composto dalle seguenti fasi:

- Prendere di mira organizzazioni specifiche per un unico obiettivo

- Tentare di guadagnare un punto d’appoggio nell’ambiente

- Utilizzare i sistemi compromessi come accesso alla rete di destinazione

- Distribuire strumenti aggiuntivi che aiutano a raggiungere l’obiettivo dell’attacco

- Coprire le tracce per mantenere l’accesso per iniziative future

Definizione di Advanced Persistent Trheat

Le definizioni di cosa sia precisamente un attacco di tipo APT possono variare, ma possono essere riassunte dai loro requisiti nominativi qui sotto:

Avanzato – Gli operatori dietro la minaccia hanno a disposizione uno spettro completo di tecniche di raccolta di informazioni. Queste possono includere tecnologie e tecniche di intrusione informatica commerciali e open source, ma possono anche estendersi fino ad includere l’apparato di intelligence di uno stato ed è qui che dall’utilizzo di semplici strumentazioni, si può arrivare ad implementare sistemi e schemi più complessi che possono essere possibili solo grazie all’intervento di una entità statale o di una azienda che può contare su budget elevati.

Persistente – Gli operatori hanno obiettivi specifici che spaziano dal blocco o dalla “alterazione” di sistemi informatici di rilevanza statale o piuttosto cercano opportunisticamente informazioni per un guadagno finanziario o di altro tipo. Il bersaglio viene monitorato continuamente e sollecitato con una azione di interazione costante fino al raggiungimento degli obiettivi definiti che hanno come scopo quello di mantenere l’accesso a lungo termine al bersaglio, in contrasto con le minacce che hanno bisogno di accedere solo per eseguire un compito specifico.

Minaccia – Gli attacchi APT sono eseguiti da azioni umane coordinate, piuttosto che da pezzi di codice senza cervello e automatizzati. Gli operatori hanno un obiettivo specifico e sono abili, motivati, organizzati e ben finanziati. Gli attori non si limitano a gruppi sponsorizzati dallo stato.

Come scoprire un Advanced Persistent Threat

Ci sono decine di milioni di varianti di malware e questo rende estremamente difficile proteggere le organizzazioni dalle APT. Mentre le attività delle minacce persistenti sono furtive e difficili da rilevare, il traffico di rete di comando e controllo associato alle APT può essere rilevato con metodi sofisticati di auditing delle risorse. L’analisi profonda dei log e la correlazione dei log da varie fonti è di utilità limitata nel rilevare le attività delle APT. È impegnativo separare le anomalie dal traffico legittimo. La tecnologia e i metodi di sicurezza tradizionali sono inefficaci nel rilevare o mitigare le APT. Inoltre, gli attori che sfruttano questa tipologia di attacchi non sono sempre riconoscibili, anzi, restano anonimi per molto tempo proprio per non bruciarsi all’interno dello scacchiere geopolitico della guerra cibernetica e, inoltre, è una buona prassi nelle tecniche di intelligence, quella di eseguire un attacco in perfetto anonimato senza svelarne la provenienza con il fine di elaborare una lettura politica e militare errata da parte dei soggetti colpiti.

Il nemico più pericoloso è quello che non ha volto e nemmeno bandiera.

Continua …