Sommario

Il terreno di gioco del cyber-espionaggio e del furto di informazioni sta diventando sempre più affollato. Tra i numerosi attori che hanno emergere sul palcoscenico globale, Magic Hound, anche conosciuto come APT 35 o Cobalt Illusion, si distingue per le sue operazioni di cyber-sabotaggio e spionaggio condotte con la sponsorizzazione dello Stato iraniano e dell’Islamic Revolutionary Guard Corps (IRGC).

La minaccia persistente di Magic Hound

Magic Hound è un gruppo di minaccia iraniano operante principalmente nel Medio Oriente sin dal 2012. Con una presenza da quasi un decennio, Magic Hound ha attaccato prevalentemente organizzazioni nei settori dell’energia, del governo e della tecnologia con sede o interessi commerciali in Arabia Saudita.

Inoltre, il gruppo dietro la campagna ha una sottogruppo, denominato DEV-0270 o Nemesis Kitten, ed è considerato l’evoluzione di un altro gruppo chiamato Cutting Kitten, TG-2889. Inoltre, è stato osservato un sovrapposizione di infrastruttura con i gruppi Rocket Kitten, Newscaster, NewsBeef, ITG18 e APT 42.

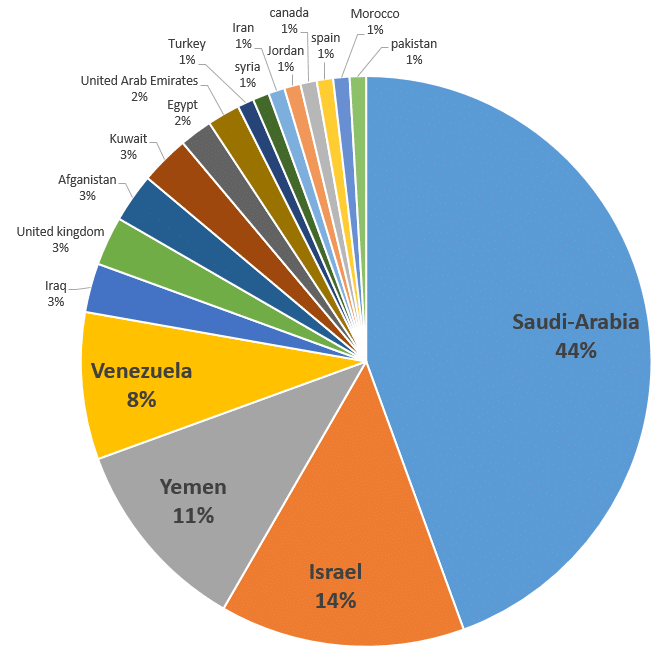

Oltre alle sue operazioni in Arabia Saudita, Magic Hound ha esteso il suo raggio d’azione a una vasta gamma di paesi, tra cui Afghanistan, Canada, Egitto, Iran, Iraq, Israele, Giordania, Kuwait, Marocco, Pakistan, Spagna, Siria, Turchia, Emirati Arabi Uniti, Regno Unito, Stati Uniti, Venezuela e Yemen. Tra i suoi obiettivi, vi sono settori della difesa, dell’energia, delle finanze, del governo, della sanità, dell’IT, del petrolio e del gas, della tecnologia, delle telecomunicazioni, e in particolare ClearSky, HBO, attivisti dei diritti civili e umani e giornalisti.

Thamar Reservoir : il debutto nel 2014

La campagna di cyber-attacco “Thamar Reservoir”, risalente alla metà del 2014, ha coinvolto una serie di attacchi volti a prendere il controllo dei computer dei bersagli o ad accedere ai loro account email. Gli aggressori, nonostante non siano particolarmente sofisticati dal punto di vista tecnico, hanno mostrato una notevole persistenza nei loro tentativi di violare i bersagli attraverso il compromesso di siti web affidabili, malware multistadio, numerosi tentativi di phishing via email basati su ricognizione e raccolta di informazioni, chiamate telefoniche ai bersagli e messaggi sui social network. Tra gli obiettivi identificati, la maggior parte di essi si trovava nel Medio Oriente e operava in vari settori tra cui la ricerca sulla diplomazia, il Medio Oriente e l’Iran, le relazioni internazionali, la difesa e la sicurezza, il giornalismo e i diritti umani.

PupyRAT: gli script PowerShell installano il Trojan

In un’altra campagna di phishing analizzata dai ricercatori del Counter Threat Unit di SecureWorks, è stato riscontrato l’uso di URL abbreviati nel corpo delle email di phishing che reindirizzavano a vari domini falsificati. Gli utenti che facevano clic sull’URL venivano presentati con un documento di Microsoft Office relativo al tema del phishing. Il documento scaricato tentava di eseguire un macro che a sua volta eseguiva un comando PowerShell. Questo comando scaricava due ulteriori script PowerShell che installavano PupyRAT, un trojan di accesso remoto open-source che può dare all’attaccante un accesso completo al sistema della vittima.

La campagna Magic Hound ha corrotto Google e Dropbox

La campagna Magic Hound ha utilizzato una serie di tecniche sofisticate per compromettere i suoi obiettivi. Questi includono l’uso di documenti di phishing, l’abuso di servizi legittimi come Google Drive e Dropbox per ospitare malware, e l’uso di PowerShell per eseguire attività dannose.

Gli attacchi hanno utilizzato una varietà di strumenti e tecniche, tra cui:

- Documenti di phishing: I documenti di phishing erano spesso inviati via email e contenevano collegamenti a siti web dannosi o allegati infetti.

- Abuso di servizi legittimi: Gli attori della minaccia hanno utilizzato servizi come Google Drive e Dropbox per ospitare il malware utilizzato negli attacchi. Questo ha permesso loro di eludere le misure di sicurezza e di consegnare il malware ai loro obiettivi.

- PowerShell: Gli attori della minaccia hanno utilizzato PowerShell, un potente strumento di scripting incluso in Windows, per eseguire attività dannose sui sistemi compromessi.

Medio Oriente e Nord Africa attaccate attraverso un profilo fake su Facebook

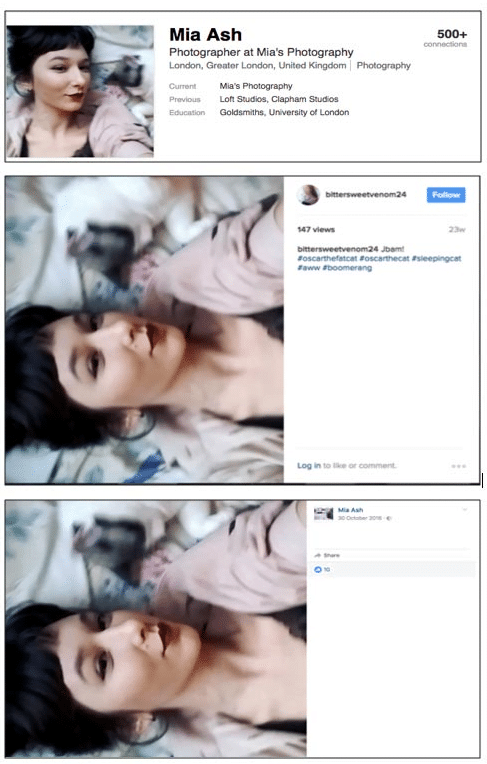

Nel 2017, i ricercatori della SecureWorks® Counter Threat Unit™ (CTU) hanno osservato campagne di phishing rivolte a vari enti nel Medio Oriente e in Nord Africa, con un particolare focus sulle organizzazioni saudite. Queste campagne distribuivano PupyRAT, un trojan di accesso remoto multipiattaforma open-source. Dopo campagne di phishing presumibilmente non riuscite, i ricercatori hanno notato attacchi mirati di spearphishing e ingegneria sociale da parte di un attore minaccioso che utilizzava il nome Mia Ash. Ulteriori analisi hanno rivelato una ben consolidata collezione di falsi profili sui social media destinati a costruire fiducia e rapporto con potenziali vittime. Queste attività sono state probabilmente orchestrate da COBALT GYPSY, un gruppo minaccioso associato alle operazioni cybernetiche guidate dal governo iraniano, che ha usato attacchi di spearphishing per colpire organizzazioni nei settori delle telecomunicazioni, governo, difesa, petrolio e servizi finanziari basati o affiliati alla regione MENA.

Il 13 gennaio 2017, “Mia Ash”, presentandosi come una fotografa con base a Londra, ha utilizzato LinkedIn per contattare un dipendente di una delle organizzazioni bersaglio. Dopo diversi giorni di scambio di messaggi riguardanti le loro professioni, la fotografia e i viaggi, Mia ha incoraggiato l’impiegato ad aggiungerla come amica su Facebook. La corrispondenza è continuata via email, WhatsApp e probabilmente Facebook fino al 12 febbraio, quando Mia ha inviato un documento Microsoft Excel, “Copy of Photography Survey.xlsm”, all’account email personale dell’impiegato, incoraggiando la vittima ad aprirlo sul posto di lavoro con il loro account email aziendale. Il sondaggio conteneva macro che, una volta attivate, scaricavano PupyRAT. I ricercatori della CTU hanno dedotto che il gruppo di minacce COBALT GYPSY fosse dietro a quest’attività a causa degli strumenti, delle tecniche e delle procedure utilizzate in entrambe le campagne.

L’attacco a HBO: tecniche di infiltrazione e conseguenze

L’attacco a HBO è stato condotto da un hacker noto come “Mr. Smith”, che ha messo in atto una serie di attacchi separati per infiltrarsi nella gigantesca azienda di intrattenimento. Questo è stato possibile grazie a pratiche di sicurezza scadenti da parte di HBO o forse di un fornitore terzo.

Mr. Smith ha pubblicato una piccola quantità di contenuti di HBO sul web, tra cui cinque script di Game of Thrones e un mese di email di Leslie Cohen, Vicepresidente per la Programmazione Cinematografica di HBO, insieme ad altre informazioni aziendali. L’hacker ha richiesto un riscatto di 6 milioni di dollari per fermare qualsiasi ulteriore rilascio di dati.

Gli esperti di cybersecurity hanno ritenuto che l’hacker sia riuscito a ottenere queste informazioni attraverso una serie di piccoli attacchi condotti nel corso di un periodo di tempo prolungato. Mr. Smith ha confermato che il riscatto di 6 milioni di dollari è legato al tempo che il suo team ha impiegato per l’hack, circa sei mesi.

2018 Il furto web di ClearSky: la società di sicurezza israeliana

Il gruppo di cyber-spionaggio iraniano Charming Kitten, attivo dal 2014, ha impersonato la società di cybersecurity che ha esposto le sue operazioni e campagne. La società israeliana ClearSky Security ha riferito che il gruppo è riuscito a copiare il suo sito web ufficiale su un dominio simile – clearskysecurity[.]net. Il vero sito web di ClearSky è Clearskysec.com.

“Charming Kitten ha costruito un sito web di phishing impersonando la nostra azienda”, ha dichiarato ClearSky. “Hanno copiato pagine dal nostro sito web pubblico e ne hanno modificato una per includere un’opzione ‘accedi’ con vari servizi. Queste opzioni di accesso sono tutte pagine di phishing che invierebbero le credenziali della vittima agli aggressori”. Il sito web ufficiale di ClearSky non presenta alcuna opzione di accesso.

ClearSky ha aggiunto che Charming Kitten stava ospitando il falso dominio su un server più vecchio che i ricercatori avevano scoperto il 12 giugno. Hanno anche trovato una pagina sul falso sito web di ClearSky che non era ancora personalizzata, ma conteneva contenuti della campagna precedente degli aggressori. Questo indica ulteriormente che Charming Kitten è probabilmente dietro il falso sito web.

Poiché il sito web era ancora incompleto, ClearSky non crede che gli hacker siano riusciti a effettuare phishing su qualcuno, aggiungendo che i suoi dipendenti, sistemi e clienti non sono stati colpiti dall’incidente. Il falso sito web è stato segnalato come sito web sospetto tramite l’API Safe Browsing poco dopo essere stato scoperto ed è stato successivamente rimosso.

Il ritorno di Charming Kitten: tecniche di attacco e strumenti utilizzati

Il gruppo di hacker iraniano Charming Kitten ha colpito individui coinvolti in sanzioni economiche e militari contro la Repubblica Islamica dell’Iran, politici, attivisti per i diritti civili e umani e giornalisti in tutto il mondo. Questo ritorno è stato segnalato in una campagna di attacchi di phishing avviata nel 2018.

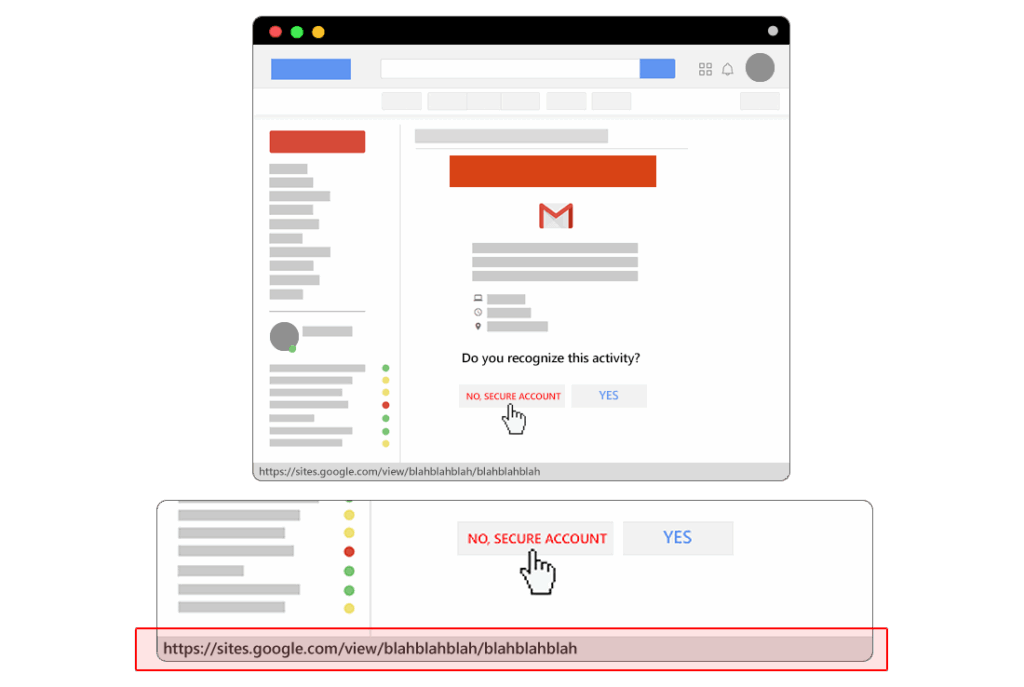

Gli attacchi sono stati condotti principalmente attraverso email di phishing. Gli hacker hanno utilizzato immagini, invece di testi, nel corpo delle loro email, per eludere i sistemi di sicurezza e anti-phishing di Google. Inoltre, hanno utilizzato servizi di terze parti come Firefox Screenshot per ospitare le loro immagini di email.

Gli aggressori hanno utilizzato un’immagine separata nascosta nel corpo dell’email per notificare loro quando i loro obiettivi aprono l’email. Questo trucco aiuta gli hacker ad agire immediatamente dopo che l’obiettivo apre l’email e clicca sul link di phishing.

Gli hacker hanno creato pagine di phishing sia per le versioni desktop che mobile dei servizi di posta di Google e Yahoo. Una volta che il loro obiettivo inseriva il proprio nome utente e password, gli aggressori controllavano queste credenziali in tempo reale e, se tali informazioni erano corrette, chiedevano poi il codice di verifica in due passaggi.

Gli hacker hanno utilizzato una notevole quantità di nomi di dominio per questa campagna di phishing. Hanno utilizzato parole come “management”, “customize”, “service”, “identification”, “session”, “confirm” ecc. nei nomi dei domini e negli URL di phishing per ingannare gli utenti che vogliono verificare i loro indirizzi web.

Nonostante i loro sforzi per nascondere la loro posizione originale utilizzando VPN e proxy con indirizzi IP olandesi e francesi, sono state scoperte prove sufficienti a dimostrare che gli aggressori utilizzavano i loro veri indirizzi IP (ovvero 89.198.179[.]103 e 31.2.213[.]18 dall’Iran) durante la fase di preparazione della loro campagna.