Sommario

Nel panorama della sicurezza informatica, il gruppo OilRig (noto anche come APT34 o Helix Kitten) continua a dimostrare una capacità di adattamento e un’evoluzione costante nel loro arsenale di strumenti di attacco. Identificato per la prima volta a metà del 2016, OilRig è un avversario motivato da operazioni di spionaggio e attivo principalmente nella regione del Medio Oriente. La loro persistenza e l’intensificazione delle operazioni lasciano presagire un’accelerazione delle attività nel prossimo futuro.

OilRig Trojan “OopsIE” per cyberattacchi nel Medio Oriente

Nel panorama delle minacce informatiche, il gruppo OilRig sè distinto per la sua persistenza e l’evoluzione continua delle sue strategie di attacco. Unit 42 di Palo Alto Networks ha rivelato l’uso di un nuovo trojan, soprannominato “OopsIE”, utilizzato per colpire obiettivi strategici nel Medio Oriente.

Sviluppo e Analisi del Trojan

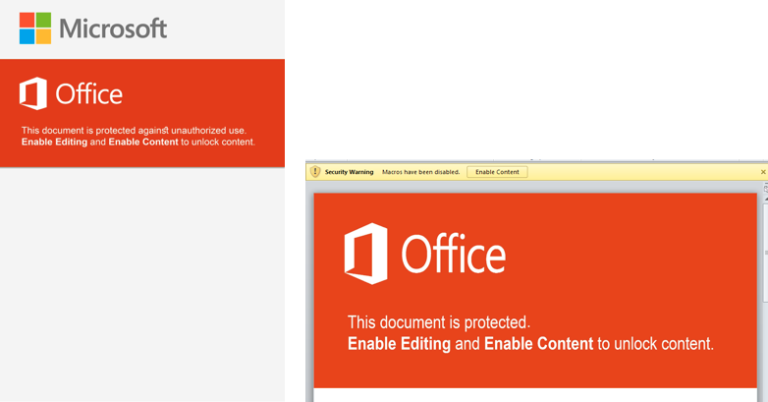

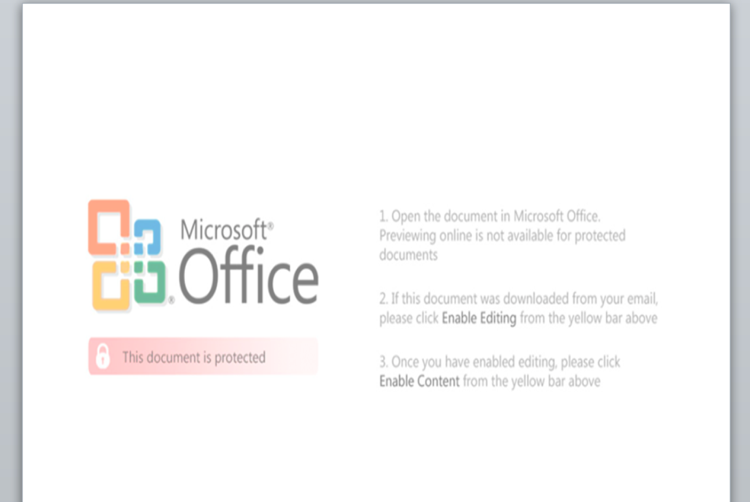

OilRig ha dimostrato una capacità notevole di adattamento, sviluppando il trojan “OopsIE” per infiltrarsi in enti assicurativi e istituzioni finanziarie. L’attacco del 8 gennaio ha visto l’uso di un documento Word dannoso, mentre quello del 16 gennaio ha coinvolto la consegna diretta del trojan tramite link di phishing mirato. L’analisi tecnica del documento “ThreeDollars” e del trojan rivela un uso astuto di macro malevoli e tecniche di mascheramento del traffico di rete.

Metodologie di attacco e prevenzione

Unit 42 ha fornito dettagli tecnici sulle metodologie di attacco di OilRig, inclusi l’uso di task pianificati, la creazione di VBScript e le tecniche di codifica dei dati. Vengono inoltre condivisi gli Indicatori di Compromissione (IoC), come gli hash SHA256 e i dettagli dell’infrastruttura di comando e controllo (C2). Per la protezione, vengono suggeriti strumenti come WildFire, AutoFocus, Traps e PanAV di Palo Alto Networks.

OilRig ha continuato a rappresentare una minaccia significativa per le aziende nel Medio Oriente. L’articolo sottolinea l’importanza di rimanere aggiornati sulle tattiche di attacco e di implementare misure di sicurezza adeguate per contrastare queste minacce persistenti.

RGDoor, il retroscena della backdoor IIS

Unit 42 ha rivelato l’uso di un backdoor IIS denominato RGDoor, utilizzato per prendere di mira organizzazioni governative e istituzioni finanziarie ed educative nel Medio Oriente. Questo backdoor si presenta come una minaccia secondaria, attivata per mantenere l’accesso a server compromessi qualora le difese nemiche individuassero e rimuovessero le shell TwoFace precedentemente installate.

RGDoor: minaccia nascosta nei Server

RGDoor si distingue per la sua capacità di operare discretamente. A differenza di TwoFace, non è sviluppato in C# e non richiede interazioni con URL specifici. Creato in C++, RGDoor si integra come modulo HTTP nativo in IIS, estendendo le funzionalità del server per eseguire azioni personalizzate su richieste in arrivo. La sua installazione può avvenire tramite l’interfaccia grafica di IIS Manager o con comandi appcmd, dimostrando la sofisticatezza e l’adattabilità di questo strumento agli ambienti server.

Risposta ai comandi: analisi tecnica

L’analisi di RGDoor mostra che risponde immediatamente alle richieste POST HTTP, esaminando i campi “Cookie” per comandi specifici. Questa funzionalità consente agli attori di caricare e scaricare file e di eseguire comandi, offrendo un controllo quasi totale sul server compromesso. La struttura dei comandi, la loro esecuzione e la risposta a tali richieste rivelano un livello di controllo preoccupante per la sicurezza delle reti informatiche.

Protezione e prevenzione: misure di sicurezza

Per contrastare la minaccia RGDoor, Palo Alto Networks ha messo a disposizione dei suoi clienti diversi strumenti di protezione, come WildFire e AutoFocus, e ha sviluppato una firma IPS specifica per rilevare il traffico di rete RGDoor. Queste misure sono essenziali per la prevenzione e la mitigazione degli attacchi, sottolineando l’importanza di una vigilanza costante e di una risposta rapida agli incidenti di sicurezza.

Comprensione e difesa: log e configurazione IIS

Per una difesa efficace, è cruciale comprendere come RGDoor appaia nei log di IIS. La configurazione standard di IIS non registra i valori dei campi “Cookie”, rendendo difficile l’identificazione delle richieste in arrivo. Pertanto, è necessario configurare IIS per loggare tali campi, permettendo agli amministratori di rilevare e analizzare le attività sospette legate a RGDoor.

Persistenza di RGDoor

RGDoor rappresenta un esempio chiaro di come gli attori di minacce informatiche sviluppino piani di contingenza per mantenere l’accesso ai network compromessi. La sua limitata ma efficace gamma di comandi fornisce una funzionalità sufficiente per un backdoor competente, dimostrando la necessità di una sicurezza informatica sempre più avanzata e proattiva.

Attacchi Mirati: La Strategia di OilRig

Tra maggio e giugno del 2018, Unit 42 ha osservato attacchi multipli attribuiti a OilRig, apparentemente originati da un’agenzia governativa del Medio Oriente. Utilizzando tecniche di raccolta credenziali e account compromessi, il gruppo ha utilizzato questa agenzia come piattaforma di lancio per i loro veri attacchi, colpendo fornitori di servizi tecnologici e altre entità governative dello stesso stato-nazione.

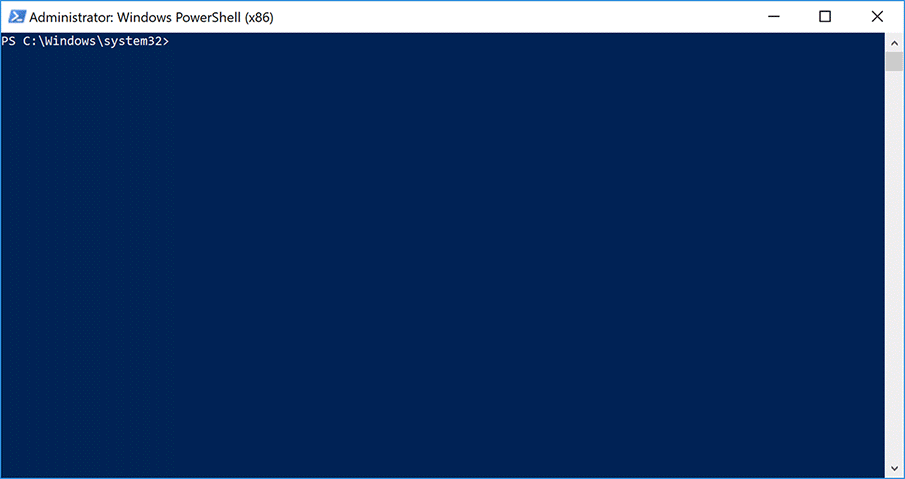

QUADAGENT: Backdoor di PowerShell

I bersagli di questi attacchi sono stati colpiti da un backdoor di PowerShell chiamato QUADAGENT, uno strumento attribuito a OilRig da ClearSky Cyber Security e FireEye. L’analisi di Unit 42 ha confermato questa attribuzione esaminando specifici artefatti e tattiche precedentemente impiegati da OilRig. Sebbene l’uso di backdoor basati su script sia una pratica comune per OilRig, l’insolita tattica di impacchettare questi script in file eseguibili portatili (PE) segnala un’evoluzione nelle loro metodologie di attacco.

Dettagli tecnici dell’attacco di OilRig

L’attacco più recente si è articolato in tre ondate, tutte caratterizzate da un’email di phishing che sembrava provenire da un’agenzia governativa del Medio Oriente. L’analisi ha rivelato che gli indirizzi email delle vittime non erano facilmente rintracciabili tramite motori di ricerca comuni, suggerendo che fossero parte di una lista di obiettivi predefinita o associati all’account compromesso utilizzato per inviare le email di attacco.

Tecniche di evasione e anti-analisi

OilRig ha abilmente sfruttato Invoke-Obfuscation, uno strumento open source, per offuscare gli script di PowerShell utilizzati per QUADAGENT. Questo strumento, originariamente progettato per aiutare i difensori a simulare comandi PowerShell offuscati, si è rivelato efficace nell’aumentare le possibilità di evasione e come tattica anti-analisi.

OilRig si è confermato un gruppo avversario estremamente persistente nella regione del Medio Oriente. Sebbene le loro tecniche di consegna siano relativamente semplici, le varie modifiche apportate agli strumenti utilizzati rivelano una sofisticatezza nascosta. È fondamentale ricordare che gruppi come OilRig seguiranno il percorso di minore resistenza per raggiungere i loro obiettivi. I clienti di Palo Alto Networks sono protetti attraverso servizi come WildFire, che classifica i campioni di QUADAGENT come malevoli.

Shamoon: minaccia distruttiva ritorna con nuove tattiche

Il malware distruttivo Shamoon, noto per aver colpito il settore energetico saudita nel 2012 e poi nuovamente nel 2016, è riemerso il 10 dicembre dopo due anni di assenza, lanciando una nuova ondata di attacchi nel Medio Oriente. Questi ultimi attacchi di Shamoon sono particolarmente distruttivi, poiché coinvolgono un nuovo malware cancellatore di file, Trojan.Filerase, che elimina i file dai computer infetti prima che Shamoon cancelli il master boot record, rendendo i computer inutilizzabili.

Nuove tattiche di Wiping

A differenza degli attacchi precedenti, questi ultimi coinvolgono un secondo pezzo di malware cancellatore, Trojan.Filerase, che aumenta la portata distruttiva degli attacchi. Mentre un computer infetto da Shamoon potrebbe essere reso inutilizzabile, i file sul disco rigido potrebbero essere recuperati forensicamente. Tuttavia, se i file vengono prima cancellati da Trojan.Filerase, il recupero diventa impossibile.

Diffusione e impatto degli attacchi firmati OilRig

La diffusione di Filerase avviene attraverso la rete della vittima a partire da un computer iniziale, utilizzando una lista di computer remoti unica per ogni vittima, il che suggerisce che gli aggressori abbiano raccolto queste informazioni durante una precedente fase di ricognizione. In almeno un caso, Shamoon è stato eseguito utilizzando PsExec, indicando che gli aggressori avevano accesso alle credenziali della rete.

Possibile collegamento con Elfin

Symantec ha osservato che una delle nuove vittime di Shamoon in Arabia Saudita era stata recentemente attaccata anche da un altro gruppo chiamato Elfin (noto anche come APT33) e infettato con il malware Stonedrill. La vicinanza temporale degli attacchi di Elfin e Shamoon contro questa organizzazione suggerisce un possibile collegamento tra i due incidenti.

Una storia di attacchi distruttivi

Shamoon ha una storia di attacchi distruttivi e il suo ritorno improvviso solleva interrogativi su perché sia stato nuovamente impiegato. Tuttavia, la ricorrenza di Shamoon ogni pochi anni significa che le organizzazioni devono rimanere vigili e assicurarsi che tutti i dati siano correttamente salvati e che sia in atto una strategia di sicurezza robusta.

OilRig Intensifica le Tattiche di Cyber Spionaggio: Analisi delle Recenti Campagne di Phishing e Scoperte di Malware

Il panorama del cyber spionaggio è in continua evoluzione, con attori di minaccia come APT34, noto anche come OilRig e Helix Kitten, che rafforzano le loro strategie per violare le organizzazioni bersaglio. La recente scoperta di nuovi malware e la creazione di ulteriori infrastrutture da parte di APT34 sottolineano l’accelerazione delle operazioni, in particolare in Medio Oriente, dove le tensioni geopolitiche sono in aumento. Questo articolo esplora le ultime campagne di phishing orchestrate da APT34 e l’introduzione di nuove famiglie di malware nel loro arsenale.

Difesa proattiva di FireEye contro le intrusioni di APT34

In una dimostrazione proattiva di difesa informatica, FireEye ha identificato e sventato una campagna di phishing di APT34 alla fine di giugno 2019. La campagna si è distinta per l’impersonificazione di un membro dell’Università di Cambridge, l’uso di LinkedIn per la consegna di documenti dannosi e l’aggiunta di tre nuove famiglie di malware al toolkit di APT34. I team Managed Defense e Advanced Practices di FireEye hanno svolto un ruolo cruciale nell’arrestare la nuova variante di malware, TONEDEAF, e nell’identificare la ricomparsa di PICKPOCKET, un malware osservato esclusivamente nelle attività precedenti di APT34.

Settori bersaglio di OilRig

Le recenti attività di APT34 hanno mirato principalmente a settori critici per gli interessi degli stati-nazione, inclusi energia e servizi pubblici, governo e settore petrolifero e del gas. Il loro interesse maggiore è accedere a entità finanziarie, energetiche e governative per raccogliere informazioni strategiche che beneficiano dell’agenda geopolitica ed economica dell’Iran.

L’Inganno della Fiducia dell’Università di Cambridge

Il recente tentativo di phishing di APT34 coinvolgeva un file Excel dannoso, che è stato identificato come un exploit dal motore ExploitGuard di FireEye. Il file, denominato “System.doc”, era un eseguibile Windows mascherato con un’estensione “.doc”, progettato per installare il backdoor TONEDEAF. Il malware comunicava con un server di comando e controllo utilizzando richieste HTTP e supportava varie attività malevole, inclusa la raccolta di informazioni di sistema e l’esecuzione di comandi shell arbitrari.

L’arsenale di malware: TONEDEAF, VALUEVAULT e LONGWATCH

Il backdoor TONEDEAF, insieme a VALUEVAULT e LONGWATCH, rappresenta la natura sofisticata delle capacità di sviluppo di malware di APT34. VALUEVAULT, uno strumento di furto di credenziali del browser compilato in Golang, e LONGWATCH, un keylogger, sono indicativi dell’attenzione di APT34 sulla raccolta di informazioni sensibili attraverso vari mezzi.

La persistenza di APT34 nell’impiegare tattiche sofisticate di cyber spionaggio è un chiaro promemoria delle minacce informatiche in corso poste dagli attori statali. Si consiglia alle organizzazioni di rimanere vigili e adottare un approccio olistico alla sicurezza delle informazioni per contrastare tali minacce avanzate. Le capacità di rilevamento e analisi di FireEye si sono dimostrate strumentali nella protezione contro queste campagne, ma ci si aspetta che APT34 continui a evolvere le sue tattiche per raggiungere i suoi obiettivi.

Nuovo Wiper distruttivo “ZeroCleare” mira al settore energetico in Medio Oriente

Il team di IBM X-Force ha recentemente scoperto un nuovo malware distruttivo, soprannominato “ZeroCleare”, che prende di mira il settore energetico e industriale in Medio Oriente. Questo wiper, progettato per sovrascrivere il Master Boot Record (MBR) e le partizioni dei dischi su macchine Windows, segue le orme del noto malware Shamoon, utilizzando tecniche simili per causare interruzioni e danni significativi.

L’Ascesa delle minacce distruttive

Negli ultimi anni, gli attacchi distruttivi sono aumentati esponenzialmente, con un incremento del 200% registrato da IBM nei soli ultimi sei mesi del 2019. Questi attacchi, che spesso utilizzano malware come componente di pressione o rappresaglia, sono particolarmente preoccupanti per il settore energetico, un pilastro fondamentale per l’economia di molte nazioni del Medio Oriente e dell’Europa.

ZeroCleare: attacco complesso e mirato

ZeroCleare non è un attacco opportunistico, ma una campagna mirata contro organizzazioni specifiche. L’analisi di X-Force IRIS suggerisce che il gruppo di minaccia ITG13, noto anche come APT34/OilRig, e almeno un altro gruppo, probabilmente con base in Iran, abbiano collaborato per la fase distruttiva dell’attacco. L’uso di un driver vulnerabile e firmato e script PowerShell/Batch malevoli permette a ZeroCleare di aggirare i controlli di Windows e di diffondersi su numerosi dispositivi nella rete colpita.

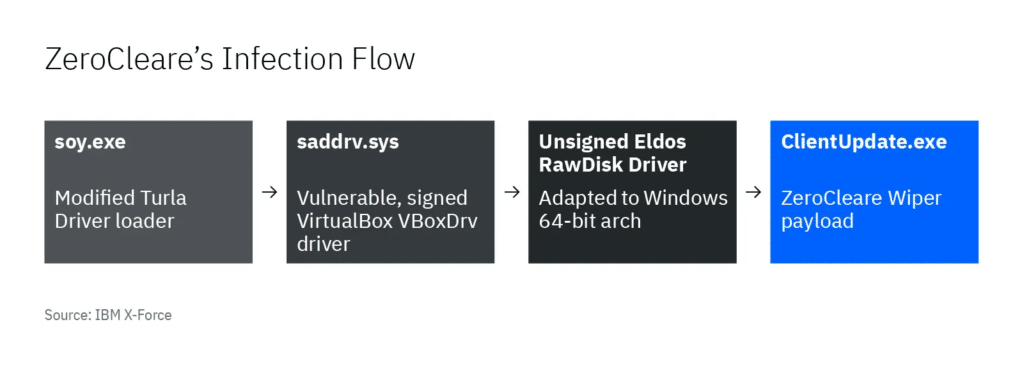

Flusso dell’infezione di ZeroCleare

Il wiper ZeroCleare è parte dell’ultima fase dell’operazione complessiva e si adatta sia ai sistemi a 32 bit che a 64 bit. Per i sistemi a 64 bit, viene utilizzato un driver firmato vulnerabile, che viene poi sfruttato per caricare il driver non firmato di EldoS RawDisk, evitando il rifiuto da parte del Driver Signature Enforcement (DSE) di Windows.

Attribuzione a OilRig e obiettivi di ZeroCleare

Sebbene non sia possibile attribuire con certezza l’attività osservata durante la fase distruttiva della campagna ZeroCleare, le somiglianze con altre attività di attori iraniani fanno supporre che l’attacco sia stato eseguito da uno o più gruppi di minaccia iraniani. Questi attacchi mirano a settori chiave come l’energia e il petrolio, con l’obiettivo di danneggiare l’infrastruttura critica e influenzare la sicurezza energetica globale.

Mitigare il rischio del wiper

IBM X-Force sottolinea l’importanza della rilevazione precoce e della risposta coordinata per contenere e fermare la diffusione di minacce distruttive. Alcuni consigli includono l’utilizzo di intelligence sulle minacce per comprendere i rischi, la costruzione di difese efficaci, l’implementazione di una gestione dell’identità e dell’accesso (IAM), l’uso dell’autenticazione multifattore (MFA), la creazione di backup efficaci e testati e l’esecuzione di esercitazioni per testare i piani di risposta.

Gli attacchi come quello di ZeroCleare rappresentano una minaccia significativa per il settore energetico e per la sicurezza globale. La comprensione e la preparazione contro questi attacchi sono essenziali per proteggere le infrastrutture critiche e mantenere la stabilità economica e politica nelle regioni colpite.