Sommario

Questo articolo si basa sulla ricerca di Marcelo Rivero, specialista in ransomware di Malwarebytes, che monitora le informazioni pubblicate dalle bande di ransomware sui loro siti del Dark Web. In questo report, gli “attacchi noti” sono quelli in cui la vittima non ha pagato un riscatto. Questo fornisce il miglior quadro generale dell’attività del ransomware, ma il numero reale di attacchi è di gran lunga superiore.

L’ascesa di MalasLocker

MalasLocker è emerso lo scorso mese con 171 vittime totali, superando LockBit (76) di quasi 100 attacchi noti. MalasLocker ha attaccato le vulnerabilità nei server Zimbra, tra cui CVE-2022-24682, per consentire l’esecuzione di codice remoto (RCE).

MalasLocker: il Robin Hood del ransomware?

MalasLocker ha un approccio unico, chiedendo alle vittime di donare alle sue organizzazioni benefiche approvate invece di richiedere riscatti. Tuttavia, non abbiamo conferme che MalasLocker mantenga la sua parola per un decrittatore quando una vittima dona denaro a un ente di beneficenza.

L’emergere di Italia e Russia come obiettivi

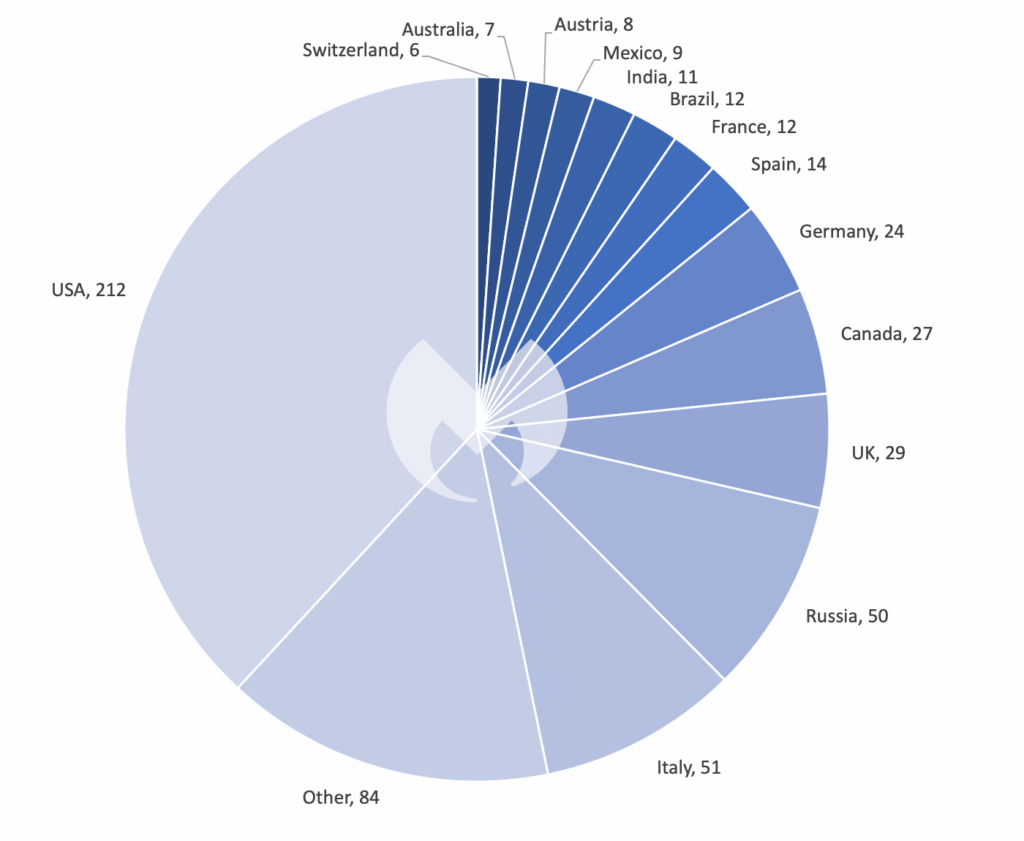

L’aumento dell’attività di ransomware in Italia e Russia a maggio è sorprendente. Entrambi i paesi sono entrati tra le prime tre nazioni più colpite a maggio, una lista solitamente dominata dagli Stati Uniti e dal Regno Unito.

Aumento degli attacchi ransomware nel settore dell’istruzione

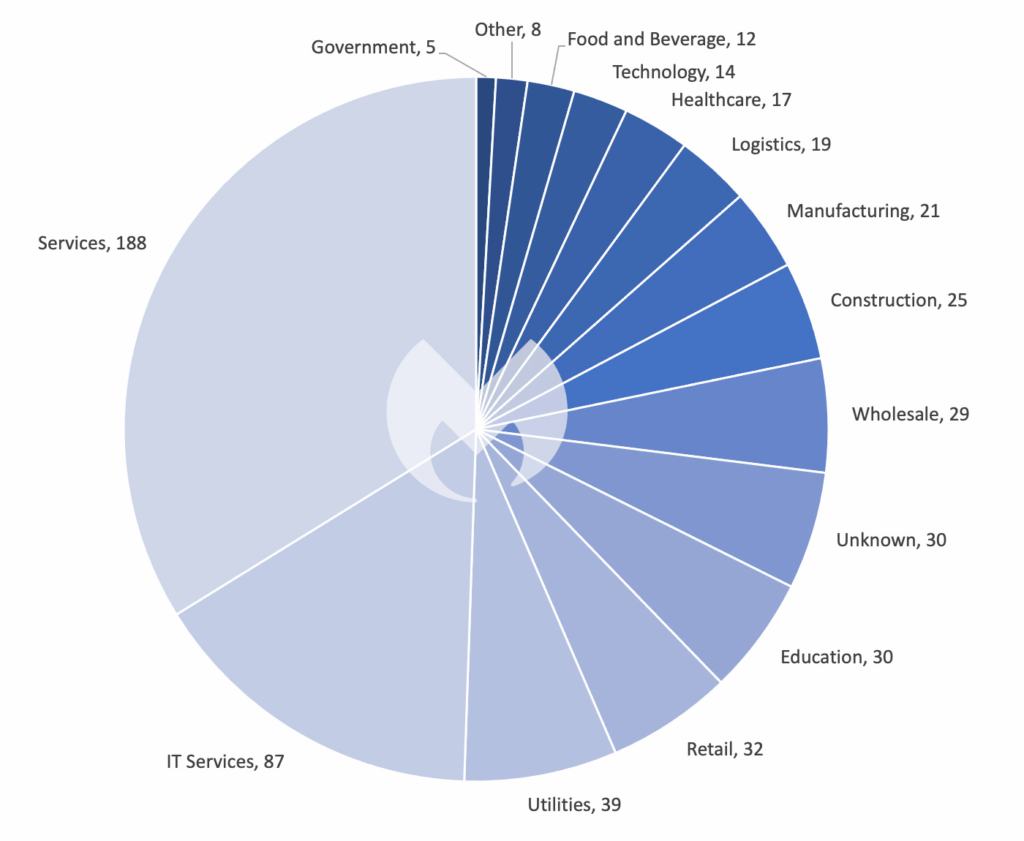

L’aumento degli attacchi ransomware nel settore dell’istruzione a maggio è particolarmente preoccupante. Maggio ha visto 30 attacchi noti, il numero più alto che abbiamo visto in un singolo mese da quando abbiamo iniziato a tenere i registri all’inizio del 2022.

Nuovi attori nel panorama del ransomware

Sono emersi nuovi attori nel panorama del ransomware, tra cui BlackSuit, Rancoz, 8BASE e RA Group. Questi nuovi gruppi stanno attaccando una varietà di settori e regioni, dimostrando l’evoluzione continua della minaccia del ransomware.

BlackSuit

BlackSuit

BlackSuit è un nuovo ransomware straordinariamente simile a Royal, di cui condivide il 98% del codice. Il mese scorso, BlackSuit ha preso di mira sia host Windows che Linux.

BalckSuit potrebbe essere una nuova variante sviluppata dagli autori di Royal, un tentativo di imitazione che utilizza un codice simile, un affiliato della banda del ransomware Royal che esegue le proprie modifiche o persino un gruppo separatosi dalla banda del ransomware Royal.

Rancoz

Rancoz è una nuova variante di ransomware che presenta analogie con Vice Society. La sua sofisticazione risiede nella capacità di modificare il codice esistente dai codici sorgente trapelati per colpire settori, organizzazioni o regioni geografiche specifiche, aumentando l’efficacia dell’attacco e la capacità di eludere il rilevamento.

8BASE

8Base è una banda di ransomware scoperta di recente che, nonostante abbia attirato l’attenzione solo di recente, è attiva dall’aprile 2022. A maggio ha avuto un totale di 67 vittime.

Prevalentemente rivolto alle piccole e medie imprese (PMI), 8Base ha attaccato soprattutto aziende del settore professionale/scientifico/tecnico, con il 36% degli attacchi noti, seguito dal settore manifatturiero con il 17%. L’analisi geografica delle vittime suggerisce una concentrazione in America e in Europa, con gli Stati Uniti e il Brasile come Paesi più bersagliati.

RA Group

RA Group è un nuovo ransomware che si concentra principalmente su aziende farmaceutiche, assicurative, di gestione patrimoniale e manifatturiere situate negli Stati Uniti e in Corea del Sud.

RA Group utilizza un crittografo derivato dal codice sorgente trapelato del ransomware Babuk, un’operazione cessata nel 2021. Il crittografo utilizza una crittografia intermittente, che alterna la crittografia e la non crittografia di sezioni di un file per accelerare il processo di crittografia, ma lascia alcuni dati parzialmente recuperabili.