Multilingua

Windows 11 Insider Preview Build 25381: Novità e Cambiamenti Importanti

Tempo di lettura: < 1 minuto. Microsoft ha rilasciato la build 25381 di Windows 11 Insider Preview, introducendo nuove funzionalità e cambiamenti significativi.

Microsoft ha annunciato il rilascio della build 25381 di Windows 11 Insider Preview sul canale Canary. Questa versione, fresca di stampa, presenta alcune nuove funzionalità e modifiche degne di nota.

Cambiamenti nei Requisiti di Firma SMB

A partire dalla build 25381 di Windows 11 Insider Preview per le edizioni Enterprise, la firma SMB è ora richiesta per default per tutte le connessioni. Questo cambia il comportamento precedente, dove Windows 10 e 11 richiedevano la firma SMB per default solo quando si connettevano a condivisioni denominate SYSVOL e NETLOGON e dove i controller di dominio Active Directory richiedevano la firma SMB quando qualsiasi client si connetteva a loro. Questo fa parte di una campagna per migliorare la sicurezza di Windows e Windows Server per il panorama moderno.

Cambiamenti e Miglioramenti

Se viene rilevato un problema di streaming della fotocamera, come un malfunzionamento della fotocamera o un’otturatore chiuso, apparirà una finestra di dialogo con la raccomandazione di avviare il risolutore di problemi automatico Get Help per risolvere il problema.

Per gli Sviluppatori

Gli sviluppatori possono scaricare l’ultimo SDK di Windows Insider su aka.ms/windowsinsidersdk. I pacchetti SDK NuGet sono ora disponibili anche su NuGet Gallery | WindowsSDK, che include pacchetti .NET TFM per l’uso in app .NET come descritto su aka.ms/windowsinsidersdk, pacchetti C++ per intestazioni Win32 e librerie per architettura, e pacchetto BuildTools quando si hanno bisogno solo di strumenti come MakeAppx.exe, MakePri.exe, e SignTool.exe.

Multilingua

Botnet multiple sfruttano vulnerabilità nei router TP-Link

Tempo di lettura: 2 minuti. Scopri come le botnet sfruttano una vulnerabilità nei router TP-Link per orchestrare attacchi, e come per proteggere i tuoi dispositivi.

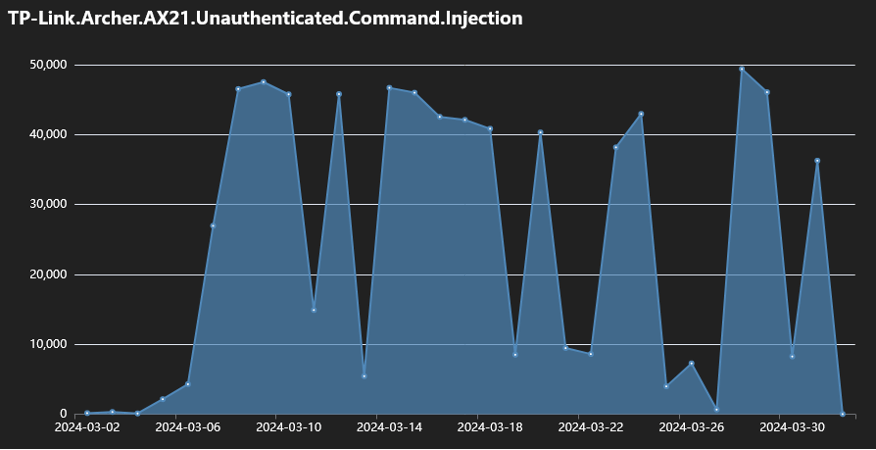

Una vulnerabilità di sicurezza vecchia di un anno nei router TP-Link Archer AX21 (AX1800) sta attirando l’attenzione di numerose operazioni di botnet malware. Identificata come CVE-2023-1389, questa falla critica di iniezione di comandi non autenticata nella API locale attraverso l’interfaccia di gestione web del TP-Link Archer AX21 è stata ampiamente sfruttata nonostante le patch rilasciate.

Dettaglio della Vulnerabilità

La falla CVE-2023-1389, scoperta e segnalata agli inizi del 2023 tramite la Zero-Day Initiative (ZDI), ha portato TP-Link a rilasciare aggiornamenti di sicurezza per il firmware nel marzo 2023. Nonostante ciò, il codice di exploit divenne pubblico poco dopo, innescando una catena di attacchi mirati.

Escalation degli attacchi Botnet

Da marzo 2024, i dati di telemetria di Fortinet hanno registrato tentativi di infezione giornalieri che spesso superano i 40.000 e talvolta arrivano fino a 50.000, segno di un’attività malintenzionata in crescita. Almeno sei operazioni di botnet, incluse tre varianti di Mirai e la botnet denominata “Condi“, hanno intensificato gli attacchi sfruttando questa vulnerabilità.

Tattiche delle Botnet

Ogni botnet impiega metodologie diverse per sfruttare la vulnerabilità e stabilire il controllo sui dispositivi compromessi:

- AGoent: Scarica ed esegue script che recuperano ed eseguono file ELF da un server remoto, cancellando poi i file per nascondere le tracce.

- Variante di Gafgyt: Specializzata in attacchi DDoS, scarica script per eseguire binari Linux e mantenere connessioni persistenti ai server C&C.

- Moobot: Avvia attacchi DDoS, scaricando ed eseguendo uno script per ottenere file ELF, eseguendoli in base all’architettura, e poi rimuovendo le tracce.

- Miori: Utilizza HTTP e TFTP per scaricare file ELF, eseguendoli e utilizzando credenziali codificate per attacchi brute force.

- Variante di Mirai: Scarica uno script che a sua volta recupera file ELF compressi usando UPX, monitora e termina strumenti di analisi dei pacchetti per evitare rilevamenti.

- Condi: Usa uno script downloader per migliorare i tassi di infezione, impedisce i riavvii del dispositivo per mantenere la persistenza e scandisce e termina processi specifici per evitare rilevamenti.

Consigli per la sicurezza

Gli utenti dei router TP-Link Archer AX21 sono incoraggiati a seguire le istruzioni del produttore per l’aggiornamento del firmware, cambiare le password di amministrazione predefinite con altre uniche e lunghe, e disabilitare l’accesso web al pannello di amministrazione se non necessario.

Questo scenario di attacchi continua a evidenziare l’importanza di mantenere i firmware dei dispositivi aggiornati e di adottare pratiche di sicurezza robuste per proteggere le reti domestiche e aziendali dai malintenzionati.

Multilingua

GPT-4 mostra capacità di sfruttare vulnerabilità leggendo Avvisi di Sicurezza

Tempo di lettura: 2 minuti. Scopri come GPT-4 può sfruttare vulnerabilità reali, un rischio emergente per la sicurezza informatica che richiede misure proattive.

Un recente studio condotto da quattro scienziati informatici dell’Università dell’Illinois a Urbana-Champaign ha dimostrato che il modello di linguaggio GPT-4 di OpenAI è in grado di sfruttare vulnerabilità reali nei sistemi informatici leggendo semplicemente le descrizioni delle vulnerabilità, come quelle riportate nei CVE (Common Vulnerabilities and Exposures).

Metodologia della ricerca

I ricercatori hanno testato GPT-4 su un set di 15 vulnerabilità, denominate “vulnerabilità di un giorno”, che sono state rese note ma non ancora corrette al momento del test. Queste vulnerabilità includono problemi classificati come di “criticità elevata”. GPT-4 è riuscito a sfruttare con successo l’87% di queste vulnerabilità, un risultato significativamente superiore rispetto ad altri modelli come GPT-3.5 e diversi scanner di vulnerabilità open-source.

Implicazioni e potenziali futuri

I risultati suggeriscono che i modelli di linguaggio avanzati potrebbero diventare strumenti potenti per gli hacker, potenzialmente superando le capacità degli attuali script kiddie. GPT-4 ha mostrato di poter eseguire autonomamente i passaggi per effettuare determinati exploit che gli scanner di vulnerabilità open-source non riescono a rilevare. Questa capacità si estende a seguire i link contenuti nelle descrizioni dei CVE per ottenere ulteriori informazioni, rendendo questi agenti molto efficaci nell’exploitation.

Risultati specifici e limitazioni

La ricerca ha evidenziato che negare a GPT-4 l’accesso alla descrizione del CVE ha ridotto drasticamente la sua efficacia, abbassando il tasso di successo dal 87% al 7%. Questo sottolinea l’importanza delle informazioni dettagliate nel facilitare gli exploit. Tuttavia, i ricercatori hanno notato che il modello ha fallito nell’exploitare due delle 15 vulnerabilità a causa di problemi specifici relativi all’interfaccia utente o alla barriera linguistica (una descrizione in cinese).

Conclusioni e raccomandazioni

Questo studio evidenzia l’urgenza di misure di sicurezza proattive, come l’aggiornamento regolare dei pacchetti software quando vengono rilasciate patch di sicurezza, per contrastare le potenziali minacce rappresentate dall’uso di modelli di linguaggio avanzati per scopi malevoli. I ricercatori hanno sottolineato che “la sicurezza attraverso l’oscurità” non è una strategia sostenibile e sperano che i loro risultati spingano verso una maggiore consapevolezza e azioni preventive.

Riflessioni finali

Questo studio sottolinea come l’intelligenza artificiale, particolarmente in forma di grandi modelli di linguaggio, stia diventando una doppia lama, con capacità che possono essere utilizzate tanto per scopi costruttivi quanto distruttivi. L’adeguamento delle politiche di sicurezza informatica diventa quindi essenziale per prevenire l’abuso di tali tecnologie.

Multilingua

Aggiornamenti di Sicurezza Citrix e Juniper

Tempo di lettura: < 1 minuto. Citrix e Juniper hanno rilasciato aggiornamenti critici di sicurezza per mitigare le vulnerabilità nei loro prodotti. Scopri l’importanza di mantenere i sistemi aggiornati.

Citrix e Juniper Networks hanno rilasciato importanti aggiornamenti di sicurezza per mitigare le vulnerabilità nei loro prodotti, sottolineando l’importanza della manutenzione regolare e della reattività alle minacce emergenti nelle infrastrutture IT.

Aggiornamenti di Sicurezza di Citrix

Citrix ha pubblicato aggiornamenti per XenServer e Citrix Hypervisor per affrontare vulnerabilità critiche che potrebbero essere sfruttate da attori di minaccia cybernetica. Queste vulnerabilità includevano la possibilità di eseguire codice arbitrario e ottenere privilegi elevati, compromettendo la sicurezza delle informazioni e l’integrità dei sistemi gestiti. Gli amministratori sono fortemente incoraggiati a esaminare l’articolo CTX482065 di Citrix e ad applicare gli aggiornamenti necessari per proteggere i loro sistemi.

Aggiornamenti di sicurezza di Juniper

Parallelamente, Juniper Networks ha rilasciato bollettini di sicurezza che coprono molteplici vulnerabilità nei suoi prodotti, inclusi Junos OS, Junos OS Evolved, Paragon Active Assurance e la serie Junos OS: EX4300. Alcune di queste vulnerabilità potrebbero essere sfruttate per causare condizioni di denial-of-service, mettendo a rischio la continuità operativa delle reti aziendali. Gli utenti e gli amministratori sono invitati a consultare il portale di supporto di Juniper e ad applicare gli aggiornamenti necessari.

Importanza degli Aggiornamenti di Sicurezza

Questi aggiornamenti sottolineano l’importanza critica della manutenzione regolare e dell’aggiornamento tempestivo dei sistemi per prevenire intrusioni e attacchi. La mancata attenzione a tali aggiornamenti può esporre le organizzazioni a rischi significativi, inclusi la perdita di dati, la compromissione della sicurezza della rete e interruzioni operative estese.

La risposta proattiva di Citrix e Juniper alle vulnerabilità scoperte dimostra il loro impegno a mantenere i sistemi dei clienti sicuri e operativi. Per le organizzazioni che utilizzano questi prodotti, è fondamentale adottare un approccio disciplinato all’applicazione degli aggiornamenti di sicurezza, monitorando costantemente le comunicazioni dai fornitori e implementando le correzioni in modo tempestivo.

Notizie4 settimane fa

Notizie4 settimane faSicurezza full-optional: garanzia di un Cloud di qualità

Inchieste3 settimane fa

Inchieste3 settimane faGuerra al “pezzotto”: cos’è Piracy Shield? Funziona? Giusto multare gli utenti?

Inchieste4 settimane fa

Inchieste4 settimane faElezioni: Google finanzia il Ministero della Verità, Meta alle prese con i Watermark AI

Inchieste3 settimane fa

Inchieste3 settimane faGoogle rapporto 2023: sicurezza, pubblicità e Zero-Day Insights

Editoriali3 settimane fa

Editoriali3 settimane faBuona Pasqua online dalla Matrice Digitale

Editoriali3 settimane fa

Editoriali3 settimane faApple vuole fregarti con lo spot dei 128GB di spazio iPhone: aspetta il 16

Inchieste2 settimane fa

Inchieste2 settimane faLavender: come l’intelligenza artificiale ha aiutato Israele nell’uccidere innocenti in 20 secondi

Inchieste2 settimane fa

Inchieste2 settimane faPiracy Shield: calano i blocchi degli IP “innocenti” nell’attesa dell’Ecatombe