Notizie

Citizen Lab: identificati nuovi abusi del software spia Pegasus in Messico

Tempo di lettura: 5 minuti. Il Citizen Lab ha fornito il supporto tecnico per l’analisi di R3D e ha convalidato le infezioni. Le vittime sono due giornalisti che si occupano di questioni legate alla corruzione ufficiale e un importante difensore dei diritti umani.

L’organizzazione messicana per i diritti digitali R3D (Red en los Defensa de los Derechos Digitales) ha identificato infezioni di Pegasus contro giornalisti e un difensore dei diritti umani avvenute nel periodo 2019-2021.

Le infezioni sono avvenute anni dopo le prime rivelazioni sugli abusi di Pegasus in Messico. Si sono verificate anche dopo che l’attuale presidente messicano, Andrés Manuel López Obrador, aveva assicurato all’opinione pubblica che il governo non utilizzava più lo spyware e che non ci sarebbero stati ulteriori abusi.

Il contesto

Nel 2017, il Citizen Lab, insieme ai partner R3D, SocialTic e Article19, ha pubblicato una serie di otto rapporti sul diffuso targeting di Pegasus in Messico. Molti settori della società civile messicana sono stati presi di mira, compresi i giornalisti investigativi e gli avvocati delle famiglie delle vittime dei cartelli, i gruppi anticorruzione, i legislatori di spicco, gli investigatori internazionali che esaminano le sparizioni forzate e persino il coniuge di un giornalista ucciso in un’uccisione da parte dei cartelli.

Quando è stato rivelato l’obiettivo di Pegasus, si è scatenato uno scandalo pubblico che ha portato a un ampio esame delle pratiche di sorveglianza delle autorità messicane, in particolare dei pubblici ministeri. In Messico è stata aperta anche un’indagine penale tuttora in corso.

Nel 2021, nell’ambito delle rivelazioni del Progetto Pegasus (una collaborazione tra Forbidden Stories, il Security Lab di Amnesty International e una coalizione di organizzazioni mediatiche), è stato riferito che almeno 50 persone della cerchia di Andrés Manuel López Obrador, l’attuale presidente messicano, erano tra gli individui potenzialmente selezionati per la sorveglianza con Pegasus tra il 2016-2017. Tra gli obiettivi c’erano i figli e il coniuge dell’attuale presidente. Lo stesso rapporto indica che almeno 45 governatori ed ex governatori messicani potrebbero essere stati selezionati in modo simile per la sorveglianza.

Il Progetto Pegasus ha inoltre rilevato che un’ampia fascia della società civile messicana, dagli insegnanti ai giornalisti, agli avvocati e agli investigatori internazionali che esaminano le sparizioni forzate, potrebbe essere stata selezionata per la sorveglianza.

Nel 2019, dopo aver preso il potere, López Obrador ha assicurato ai messicani in una conferenza stampa televisiva che non ci sarebbero più stati abusi Pegasus in Messico:

“Non siamo coinvolti in questo. Qui abbiamo deciso che non ci sarebbe stata alcuna persecuzione contro nessuno. Quando eravamo all’opposizione venivamo spiati (…) ora questo è vietato. Non abbiamo acquistato sistemi per le intercettazioni, tra l’altro a causa della corruzione che è stata coinvolta nell’acquisto di tutte queste attrezzature a prezzi molto elevati, a società straniere, sistemi di spionaggio, sono stati spesi molti soldi, ci sono ancora attrezzature inutilizzate acquistate nel precedente governo. Noi non lo facciamo. E non lo facciamo perché è una questione di principio”.

Nel 2021, il presidente del Messico ha ribadito che il governo messicano non stava spiando con Pegasus, rispondendo a una domanda: “Questo non succede. Il governo non spia nessuno”. [traduzione informale]

Le ultime scoperte di R3D indicano che gli abusi di Pegasus sono continuati in Messico. Il loro rapporto evidenzia anche le prove di recenti contratti tra il Segretario alla Difesa Nazionale del Messico (SEDENA) e aziende collegate a precedenti vendite di Pegasus al governo messicano.

Nuove scoperte

R3D, con il supporto tecnico del Citizen Lab, ha determinato che giornalisti messicani e un difensore dei diritti umani sono stati infettati da Pegasus tra il 2019 e il 2021.

Questi casi differiscono dai risultati precedenti per due aspetti importanti:

- Convalidiamo le infezioni Pegasus del 2019-2021 utilizzando l’analisi forense degli artefatti raccolti dai dispositivi. Le precedenti scoperte di Citizen Lab in Messico confermavano solo il targeting di Pegasus (come evidenziato da un messaggio dannoso inviato a un dispositivo).

- Le infezioni del 2019-2021 hanno sfruttato attacchi zero-click: non è stato necessario alcun inganno per indurre le vittime a cliccare. I precedenti rapporti del Citizen Lab sui casi messicani hanno rilevato messaggi di testo dannosi progettati per indurre i bersagli a cliccare su un link che avrebbe innescato l’infezione.

La nostra convalida tecnica degli artefatti forensi raccolti dai dispositivi di queste persone con il loro consenso ci porta a concludere con grande sicurezza che:

- Il difensore dei diritti umani Raymundo Ramos è stato hackerato con Pegasus almeno tre volte tra agosto e settembre 2020.

- Il giornalista e autore Ricardo Raphael è stato hackerato con Pegasus almeno tre volte tra ottobre e dicembre 2019 e di nuovo nel dicembre 2020. In precedenza era stato preso di mira e infettato anche nel 2016 e nel 2017.

- Un giornalista anonimo dell’importante media online Animal Politico è stato hackerato nel giugno 2021.

Riteniamo con elevata sicurezza che questi individui siano stati hackerati con lo spyware Pegasus. I dati tecnici disponibili per questi casi recenti (2019-2021) non ci consentono al momento di attribuire l’hacking a un particolare cliente del Gruppo NSO. Tuttavia, ognuna delle vittime potrebbe essere di grande interesse per entità del governo messicano e in alcuni casi, in modo preoccupante, per i cartelli.

Tempistica dell’attacco

Il rapporto pubblicato da R3D fornisce un contesto utile per comprendere i potenziali fattori scatenanti del targeting e delle infezioni di Pegasus, che riassumiamo qui di seguito:

Raymundo Ramos Vázquez

Ramos ha trascorso anni a documentare le violazioni dei diritti umani commesse dall’esercito e dalla marina messicani nello stato di Tamaulipas:

- Ramos è stato infettato da Pegasus nell’agosto e nel settembre 2020. R3D ha scoperto che le infezioni si sono verificate dopo la pubblicazione di un video che mostrava l’uccisione extragiudiziale di civili da parte dell’esercito messicano in Tamaulipas. Ramos aveva parlato del caso ai media.

- Nel periodo in cui è stato preso di mira, Ramos si è incontrato con rappresentanti dell’Ufficio dell’Alto Commissario delle Nazioni Unite per i Diritti Umani (OHCHR), della Commissione Nazionale per i Diritti Umani del Messico (CNDH), con funzionari della Marina e del Segretario alla Difesa del Messico e con membri dei media.

Ricardo Raphael

Raphael, un importante giornalista e autore che si occupa di temi quali la corruzione ufficiale e il nesso tra il governo messicano e i cartelli, è stato ampiamente preso di mira e infettato dallo spyware Pegasus:

Raphael è stato preso di mira e infettato per la prima volta nel 2016 e di nuovo nel 2017, durante un periodo di reportage critico sulle indagini relative alle sparizioni di massa di Iguala (i 43 studenti scomparsi ad Ayotzinapa nel 2014).

Attribuiamo l’obiettivo del 2017 a un operatore che chiamiamo RECKLESS-1, che ha preso di mira anche il coniuge e i colleghi di un giornalista messicano assassinato, oltre a ricercatori messicani nel campo della salute pubblica. Prove circostanziali collegano RECKLESS-1 al governo messicano, poiché l’operatore spiava esclusivamente in Messico.

Nel 2019, è stato ripetutamente infettato da Pegasus mentre era in tournée per un libro che fornisce un resoconto romanzato del Cartello Los Zetas e delle sue origini nell’esercito messicano.

Nel 2020 è stato infettato dopo aver scritto di detenzioni extragiudiziali e impunità ufficiale, come questo editoriale del Washington Post. Poco prima di essere contagiato, nel dicembre 2020, aveva accusato il procuratore generale del Messico di grave cattiva condotta nelle indagini sul caso delle sparizioni di massa di Iguala. Questa critica è stata citata dall’importante organo di informazione Aristegui Noticias il giorno prima dell’hackeraggio.

Secondo il rapporto di R3D, Raphael ha dichiarato che, nel 2022, frammenti di una comunicazione privata sono stati estrapolati dal contesto e condivisi con i suoi contatti in un apparente tentativo di screditarlo.

Giornalista anonimo presso Animal Politico

Animal Politico è un importante sito di notizie online che si occupa di temi quali la corruzione ufficiale, le esecuzioni extragiudiziali e la responsabilità:

- Un giornalista dell’outlet è stato infettato lo stesso giorno in cui ha pubblicato un rapporto sulle violazioni dei diritti umani da parte delle forze armate messicane.

- Necessità di un’indagine indipendente

- Questi ultimi casi, che giungono a distanza di anni dalle prime rivelazioni sui problemi di targeting di Pegasus in Messico, illustrano il potenziale di abuso del software di spionaggio mercenario in un contesto di scarsa responsabilità e trasparenza pubblica. Anche di fronte allo scrutinio globale, alle proteste nazionali e a una nuova amministrazione che si è impegnata a non utilizzare mai i software spia, in Messico si è continuato a colpire giornalisti e difensori dei diritti umani con i software spia Pegasus.

Notizie

Kapeka: nuova backdoor di Sandworm per l’Est Europa

Tempo di lettura: 3 minuti. Kapeka, nuova backdoor utilizzata da Sandworm in attacchi all’Europa orientale, con capacità avanzate di controllo e flessibilità operativa.

Una nuovo backdoor denominata “Kapeka” è stato individuato mentre veniva impiegato in attacchi mirati contro l’Europa orientale, inclusi Estonia e Ucraina. Questo malware, sviluppato dal gruppo di minaccia persistente avanzato (APT) collegato alla Russia, noto come Sandworm, ha mostrato capacità estremamente sofisticate nell’esecuzione di cyber-attacchi, secondo un rapporto di WithSecure.

Caratteristiche del Backdoor Kapeka

Kapeka è una backdoor flessibile scritta in C++ e confezionato come una DLL di Windows. È progettato per mascherarsi da componente aggiuntivo di Microsoft Word per sembrare legittimo e evitare il rilevamento. Il malware è dotato di una configurazione di comando e controllo (C2) incorporata che stabilisce contatti con server controllati dall’attaccante e ottiene istruzioni su come procedere.

Funzionalità del malware

Le funzionalità di Kapeka includono la capacità di leggere e scrivere file, lanciare payload, eseguire comandi shell e persino aggiornare o disinstallare se stesso. Utilizza l’interfaccia COM di WinHttp 5.1 per la comunicazione di rete e impiega il formato JSON per inviare e ricevere dati dal suo server C2. Il backdoor può anche aggiornare la propria configurazione C2 “al volo”, ricevendo una nuova versione dal server C2 durante il polling.

Metodi di propagazione e associazioni

La modalità esatta di propagazione di Kapeka non è ancora stata pienamente identificata, ma le analisi indicano che il dropper del malware viene recuperato da siti web compromessi utilizzando il comando certutil, un esempio di utilizzo di binari legittimi per eseguire attacchi (LOLBin). Kapeka è stato collegato a precedenti famiglie di malware come GreyEnergy e Prestige, suggerendo che potrebbe essere un successore di quest’ultimo, usato in intrusioni che hanno portato al dispiegamento del ransomware Prestige alla fine del 2022.

Implicazioni e significato

L’uso di Kapeka in operazioni di intrusione dimostra un’attività di livello APT, con un alto grado di stealth e sofisticazione, tipico di attacchi attribuibili a origini russe. La sua vittimologia sporadica e il targeting di specifiche regioni geopoliticamente sensibili come l’Europa orientale, evidenziano l’uso strategico di questo malware in operazioni di cyber spionaggio o sabotaggio.

Il backdoor Kapeka rappresenta una minaccia significativa per la sicurezza delle informazioni nelle aree colpite. Le organizzazioni in regioni potenzialmente a rischio dovrebbero rafforzare le loro difese e monitorare attivamente per rilevare segni di questo malware sofisticato, adottando misure proattive per proteggere i loro sistemi dagli attacchi.

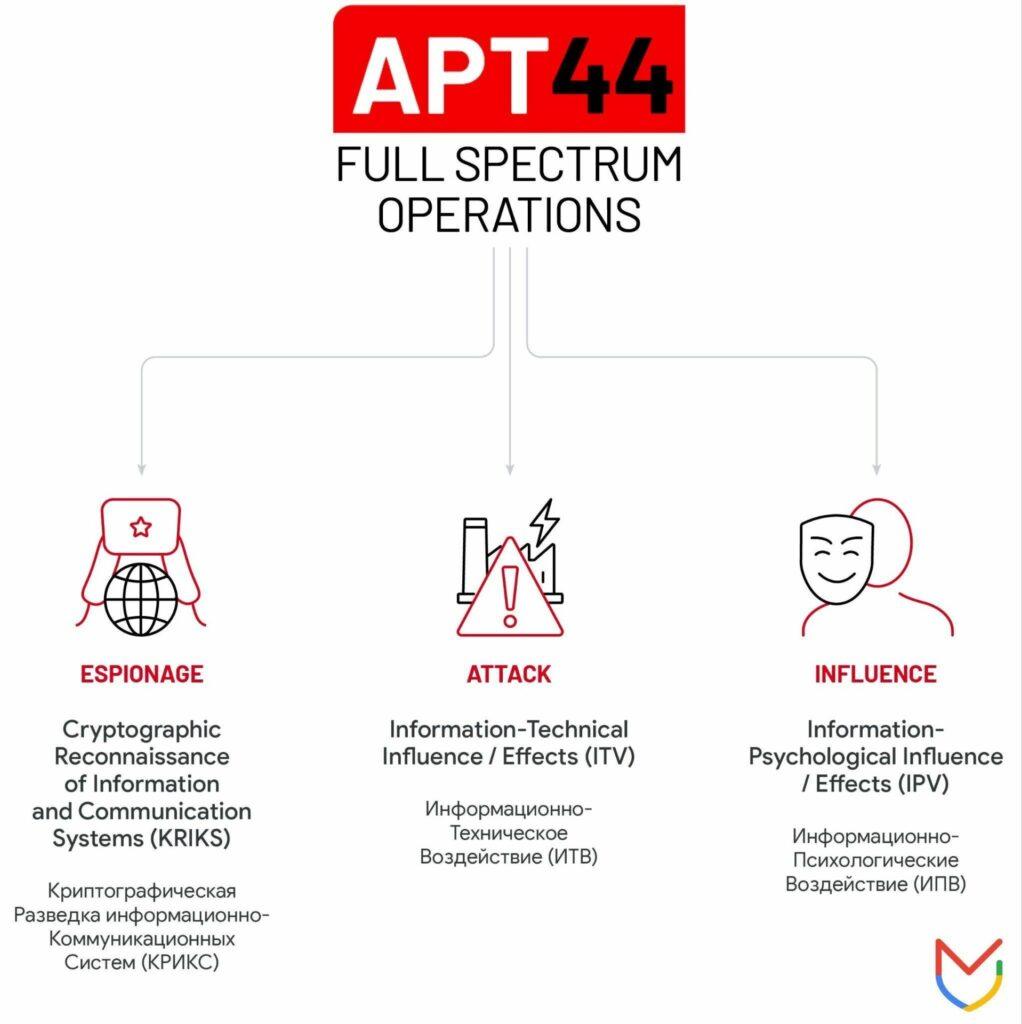

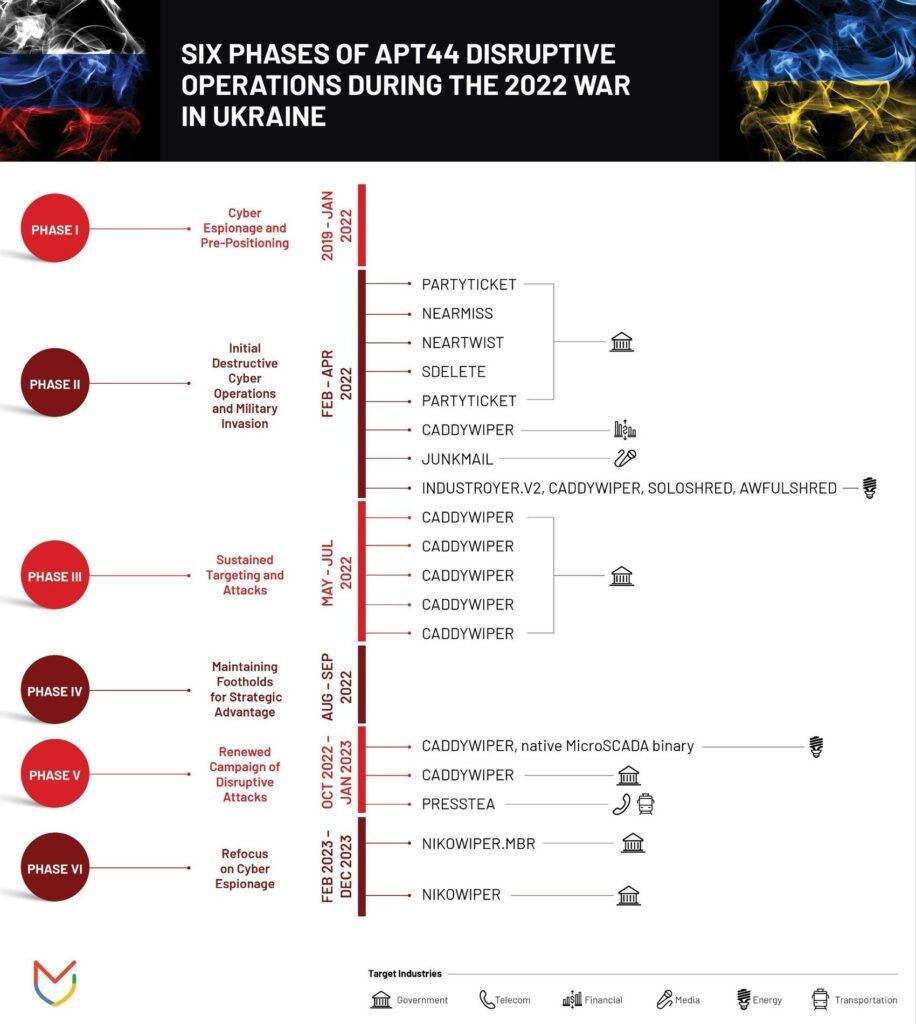

APT44: pericolo globale del gruppo Sandworm

APT44, noto anche come Sandworm, è una delle unità di sabotaggio informatico più pericolose, attiva nell’ambito dei conflitti geopolitici a favore degli interessi russi. Questo gruppo è associato a numerosi attacchi di alto profilo e continua a rappresentare una minaccia elevata per governi e operatori di infrastrutture critiche a livello mondiale.

Caratteristiche e attività di APT44

APT44 è un gruppo avanzato di minaccia persistente (APT) che ha mostrato una capacità notevole e una tolleranza al rischio elevata nei suoi sforzi per supportare la politica estera russa. L’ampio mandato di questo gruppo lo rende una minaccia imprevedibile, pronta a colpire a breve termine ovunque i suoi obiettivi si allineino agli interessi nazionali russi.

Rischio di proliferazione di nuove tecniche

Le continue innovazioni di APT44 nell’uso di capacità cyber distruttive hanno potenzialmente abbassato la barriera all’ingresso per altri attori statali e non statali interessati a sviluppare i propri programmi di attacco informatico. Questo rischio di proliferazione è una preoccupazione crescente, poiché potrebbe portare a un aumento globale di attacchi cyber sofisticati e distruttivi.

Protezione e Azioni della Comunità

La ricerca di Google ha portato all’identificazione di varie misure per proteggere gli utenti e la comunità più ampia:

- Protezione attraverso Google’s Threat Analysis Group (TAG): I risultati della ricerca migliorano la sicurezza dei prodotti di Google.

- Aggiunte a Safe Browsing: I siti e i domini identificati sono stati aggiunti per proteggere gli utenti da ulteriori sfruttamenti.

- Allerte per attacchi supportati dal governo: Gli utenti di Gmail e Workspace coinvolti ricevono notifiche.

- Programmi di notifica delle vittime: Dove possibile, le vittime vengono informate tramite programmi dedicati.

- Risorse di VirusTotal: Una collezione di indicatori di compromissione legati ad APT44 è disponibile per gli utenti registrati.

Il continuo impegno di APT44 nel campo del cyber sabotage rappresenta una delle minacce più severe e pervasive a livello globale. È essenziale che la comunità internazionale rimanga vigile e preparata a fronteggiare le sfide poste da gruppi come Sandworm, specialmente in contesti geopolitici delicati.

Notizie

Miner di criptovalute arrestato per aver evaso pagamenti di Server Cloud per 3,5 Milioni di Dollari

Tempo di lettura: 2 minuti. Un miner di criptovalute è stato arrestato per aver evaso pagamenti per 3,5 milioni di dollari in servizi di server cloud

Charles O. Parks III, noto anche come “CP3O”, è stato arrestato e accusato di aver utilizzato server cloud noleggiati per minare criptovalute, causando un debito di 3,5 milioni di dollari con due fornitori di servizi cloud, senza mai saldare i conti.

Dettagli del caso

Parks ha ideato un sistema ingegnoso creando identità aziendali fittizie, come “MultiMillionaire LLC” e “CP30 LLC”, per aprire numerosi account presso fornitori di servizi cloud, ottenendo così accesso a una potenza computazionale significativa. Anche se il Dipartimento di Giustizia (DOJ) non ha nominato esplicitamente i fornitori coinvolti, le indicazioni geografiche suggeriscono che si tratti di Amazon e Microsoft, situati rispettivamente a Seattle e Redmond, Washington.

Metodologia e abuso

Utilizzando questi account, Parks è riuscito a ottenere l’accesso a server dotati di potenti schede grafiche, essenziali per il mining di criptovalute come Ether (ETH), Litecoin (LTC) e Monero (XMR). Ha lanciato decine di migliaia di queste istanze di server, utilizzando software di mining e strumenti per massimizzare l’efficienza energetica e monitorare l’attività di mining in varie pool.

Riciclaggio e lifestyle

Le criptovalute estratte venivano poi riciclate acquistando token non fungibili (NFT), convertendole e trasferendole su varie piattaforme di scambio di criptovalute, o attraverso pagamenti online e conti bancari tradizionali. I proventi, convertiti in dollari, erano utilizzati da Parks per finanziare uno stile di vita lussuoso, includendo viaggi in prima classe e l’acquisto di articoli di lusso e auto.

Implicazioni legali e prevenzione

Parks è stato arrestato il 13 aprile 2024 nel Nebraska, con una prima udienza programmata il giorno successivo in un tribunale federale di Omaha. L’imputazione include accuse di frode informatica, riciclaggio di denaro e transazioni monetarie illegali, con una pena massima prevista di 30 anni di prigione. Il caso evidenzia anche l’importanza per i fornitori di servizi cloud di adottare misure più rigorose per verificare l’identità degli utenti, stabilire limiti di uso per i nuovi account e migliorare i sistemi di rilevamento delle anomalie per minimizzare le perdite.

Questo caso di cryptojacking sottolinea la necessità di una vigilanza continua e di politiche più severe da parte dei fornitori di servizi cloud per prevenire abusi simili, proteggendo così l’integrità dei loro servizi e dei loro clienti.

Notizie

USA, arrestata per un’accusa di Sextortion da 1,7 Milioni di Dollari

Tempo di lettura: 2 minuti. Una donna del Delaware è stata arrestata per aver preso di mira giovani ragazzi in uno schema di sextortion che ha fruttato 1,7 milioni

Una donna del Delaware, Hadja Kone, è stata arrestata per il suo presunto coinvolgimento in un vasto schema internazionale di sextortion che ha mirato a giovani maschi, guadagnando circa 1,7 milioni di dollari tramite estorsioni. Questo caso sottolinea la crescente problematica della sextortion su Internet, che colpisce migliaia di giovani in tutto il mondo.

Dettagli del caso

Hadja Kone, 28 anni, è stata collegata a un’operazione che mirava principalmente a giovani uomini e minori negli Stati Uniti, Canada e Regno Unito. I truffatori si fingevano giovani donne attraenti online, iniziando conversazioni con le vittime e invogliandole a partecipare a sessioni di video chat dal vivo, durante le quali venivano registrate segretamente. Successivamente, le vittime venivano minacciate di diffondere i video a meno che non pagassero somme di denaro, generalmente tramite Cash App o Apple Pay.

Implicazioni Legali e Risposta delle Autorità

Kone e i suoi co-conspiratori sono accusati di cyberstalking, minacce interstatali, riciclaggio di denaro e frode via cavo. Siaka Ouattara, un altro presunto co-conspiratore di 22 anni dalla Costa d’Avorio, è stato arrestato dalle autorità ivoriane a febbraio. Se condannati, entrambi potrebbero affrontare fino a 20 anni di prigione per ciascun capo di imputazione.

Preoccupazioni crescenti e misure di prevenzione

Questo caso rientra in una tendenza allarmante di aumento dei casi di sextortion, specialmente tra i minori. Nel gennaio 2024, il FBI ha lanciato un avvertimento sulla crescente minaccia di sextortion, sottolineando che i giovani maschi di età compresa tra 14 e 17 anni sono particolarmente a rischio, ma qualsiasi bambino può diventare vittima. Piattaforme come Instagram e Snapchat hanno iniziato a implementare nuove protezioni e risorse educative per combattere la sextortion e proteggere i giovani utenti.

Il caso di Hadja Kone evidenzia l’importanza di una maggiore consapevolezza e educazione sulle pratiche di sicurezza online. Le piattaforme social stanno rispondendo con nuove misure, ma è essenziale che i genitori, gli educatori e i giovani stessi siano informati sui segni di avvertimento e sulle strategie di prevenzione della sextortion

Notizie2 settimane fa

Notizie2 settimane faAustralia ed USA arresti contro sviluppatori RAT Hive – Firebird

Cyber Security2 settimane fa

Cyber Security2 settimane faDove studiare Sicurezza Informatica in Italia: Guida alle migliori opzioni

Inchieste1 settimana fa

Inchieste1 settimana faBanca Sella: il problema che i detrattori del Piracy Shield non dicono

Notizie2 settimane fa

Notizie2 settimane faIntensificazione delle operazioni di influenza digitale da parte di Cina e Corea del Nord

Notizie1 settimana fa

Notizie1 settimana faLightSpy: APT41 minaccia Utenti iPhone in Asia

Notizie1 settimana fa

Notizie1 settimana faMiner di criptovalute arrestato per aver evaso pagamenti di Server Cloud per 3,5 Milioni di Dollari

Notizie1 settimana fa

Notizie1 settimana faUSA, arrestata per un’accusa di Sextortion da 1,7 Milioni di Dollari

Cyber Security1 settimana fa

Cyber Security1 settimana faCome Nominare il Responsabile per la Transizione Digitale e Costituire l’Ufficio per la Transizione Digitale