Notizie

Ecco la lista delle password più utilizzate vendute nel dark web.

Se si sceglie una password facile da ricordare e quindi facile da decifrare, si potrebbe essere diretti verso una violazione dei dati attraverso il Dark Web.

Le violazioni dei dati sono salite a un livello record di 1.862 nel 2021 – il 68% in più rispetto al 2020, secondo l’Identity Theft Resource Center’s 2021 Annual Data Breach Report.

E le violazioni dei dati rappresentano l’80% delle e-mail trapelate, aggiunge Lookout, un fornitore di soluzioni integrate di sicurezza, privacy e protezione dal furto d’identità.

Le password deboli rendono il lavoro degli hacker più facile nel mettere a segno un furto d’identità. Ed ecco le 20 principali password trovate sul Dark Web:

- 123456

- 123456789

- Qwerty

- Password

- 12345

- 12345678

- 111111

- 1234567

- 123123

- Qwerty123

- 1q2w3e

- 1234567890

- DEFAULT

- 0

- Abc123

- 654321

- 123321

- Qwertyuiop

- Iloveyou

- 666666

“Senza una vigilanza costante e un attento monitoraggio, potresti non accorgerti di essere stato vittima fino a quando il danno non è stato fatto. La piattaforma Lookout può togliere il peso dalle vostre mani e monitorare le potenziali violazioni per voi“, avverte Lookout.

Notizie

Kapeka: nuova backdoor di Sandworm per l’Est Europa

Tempo di lettura: 3 minuti. Kapeka, nuova backdoor utilizzata da Sandworm in attacchi all’Europa orientale, con capacità avanzate di controllo e flessibilità operativa.

Una nuovo backdoor denominata “Kapeka” è stato individuato mentre veniva impiegato in attacchi mirati contro l’Europa orientale, inclusi Estonia e Ucraina. Questo malware, sviluppato dal gruppo di minaccia persistente avanzato (APT) collegato alla Russia, noto come Sandworm, ha mostrato capacità estremamente sofisticate nell’esecuzione di cyber-attacchi, secondo un rapporto di WithSecure.

Caratteristiche del Backdoor Kapeka

Kapeka è una backdoor flessibile scritta in C++ e confezionato come una DLL di Windows. È progettato per mascherarsi da componente aggiuntivo di Microsoft Word per sembrare legittimo e evitare il rilevamento. Il malware è dotato di una configurazione di comando e controllo (C2) incorporata che stabilisce contatti con server controllati dall’attaccante e ottiene istruzioni su come procedere.

Funzionalità del malware

Le funzionalità di Kapeka includono la capacità di leggere e scrivere file, lanciare payload, eseguire comandi shell e persino aggiornare o disinstallare se stesso. Utilizza l’interfaccia COM di WinHttp 5.1 per la comunicazione di rete e impiega il formato JSON per inviare e ricevere dati dal suo server C2. Il backdoor può anche aggiornare la propria configurazione C2 “al volo”, ricevendo una nuova versione dal server C2 durante il polling.

Metodi di propagazione e associazioni

La modalità esatta di propagazione di Kapeka non è ancora stata pienamente identificata, ma le analisi indicano che il dropper del malware viene recuperato da siti web compromessi utilizzando il comando certutil, un esempio di utilizzo di binari legittimi per eseguire attacchi (LOLBin). Kapeka è stato collegato a precedenti famiglie di malware come GreyEnergy e Prestige, suggerendo che potrebbe essere un successore di quest’ultimo, usato in intrusioni che hanno portato al dispiegamento del ransomware Prestige alla fine del 2022.

Implicazioni e significato

L’uso di Kapeka in operazioni di intrusione dimostra un’attività di livello APT, con un alto grado di stealth e sofisticazione, tipico di attacchi attribuibili a origini russe. La sua vittimologia sporadica e il targeting di specifiche regioni geopoliticamente sensibili come l’Europa orientale, evidenziano l’uso strategico di questo malware in operazioni di cyber spionaggio o sabotaggio.

Il backdoor Kapeka rappresenta una minaccia significativa per la sicurezza delle informazioni nelle aree colpite. Le organizzazioni in regioni potenzialmente a rischio dovrebbero rafforzare le loro difese e monitorare attivamente per rilevare segni di questo malware sofisticato, adottando misure proattive per proteggere i loro sistemi dagli attacchi.

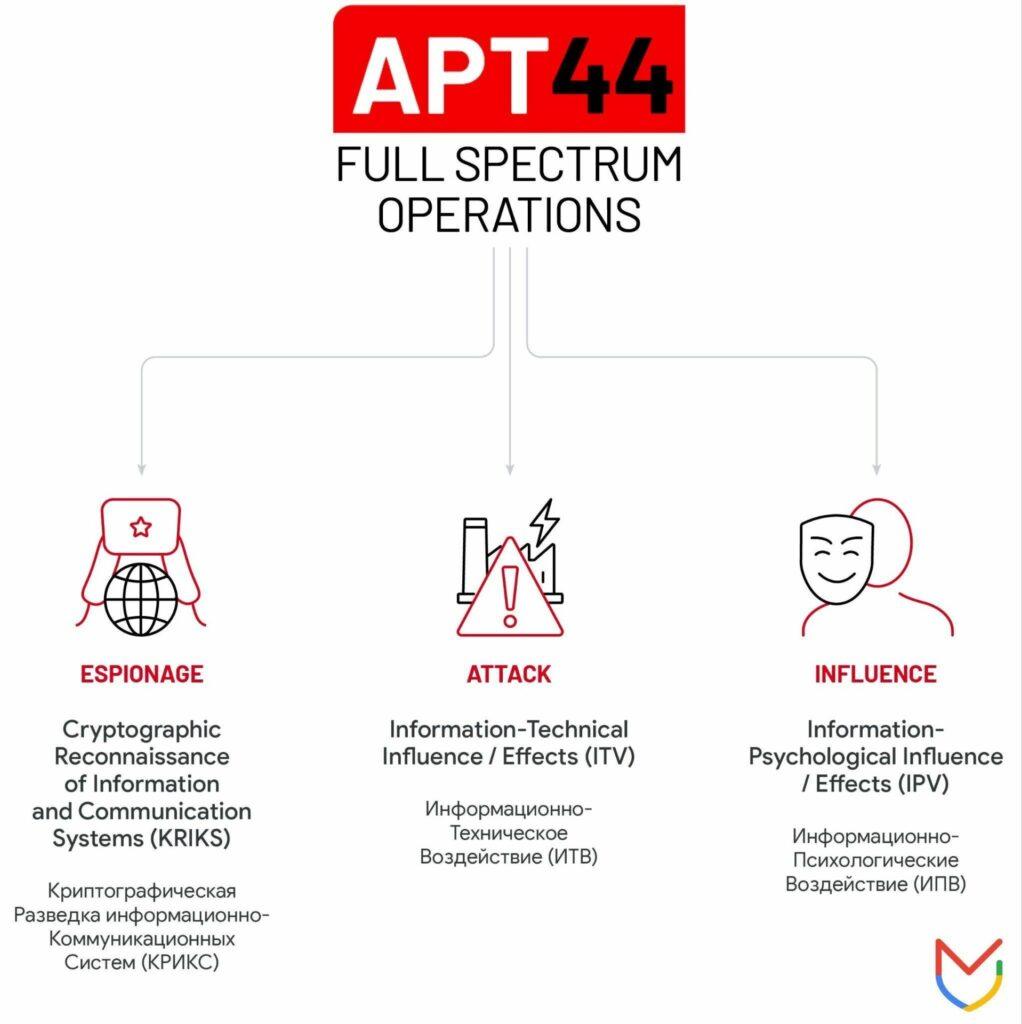

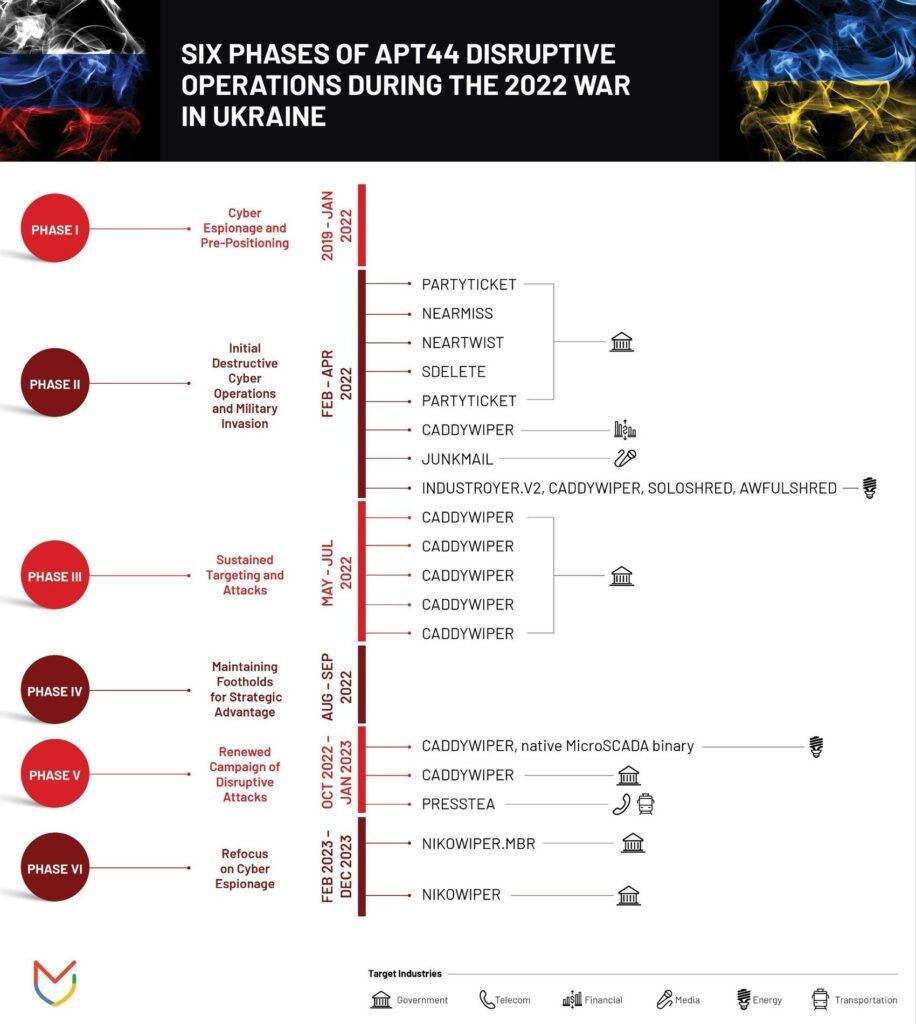

APT44: pericolo globale del gruppo Sandworm

APT44, noto anche come Sandworm, è una delle unità di sabotaggio informatico più pericolose, attiva nell’ambito dei conflitti geopolitici a favore degli interessi russi. Questo gruppo è associato a numerosi attacchi di alto profilo e continua a rappresentare una minaccia elevata per governi e operatori di infrastrutture critiche a livello mondiale.

Caratteristiche e attività di APT44

APT44 è un gruppo avanzato di minaccia persistente (APT) che ha mostrato una capacità notevole e una tolleranza al rischio elevata nei suoi sforzi per supportare la politica estera russa. L’ampio mandato di questo gruppo lo rende una minaccia imprevedibile, pronta a colpire a breve termine ovunque i suoi obiettivi si allineino agli interessi nazionali russi.

Rischio di proliferazione di nuove tecniche

Le continue innovazioni di APT44 nell’uso di capacità cyber distruttive hanno potenzialmente abbassato la barriera all’ingresso per altri attori statali e non statali interessati a sviluppare i propri programmi di attacco informatico. Questo rischio di proliferazione è una preoccupazione crescente, poiché potrebbe portare a un aumento globale di attacchi cyber sofisticati e distruttivi.

Protezione e Azioni della Comunità

La ricerca di Google ha portato all’identificazione di varie misure per proteggere gli utenti e la comunità più ampia:

- Protezione attraverso Google’s Threat Analysis Group (TAG): I risultati della ricerca migliorano la sicurezza dei prodotti di Google.

- Aggiunte a Safe Browsing: I siti e i domini identificati sono stati aggiunti per proteggere gli utenti da ulteriori sfruttamenti.

- Allerte per attacchi supportati dal governo: Gli utenti di Gmail e Workspace coinvolti ricevono notifiche.

- Programmi di notifica delle vittime: Dove possibile, le vittime vengono informate tramite programmi dedicati.

- Risorse di VirusTotal: Una collezione di indicatori di compromissione legati ad APT44 è disponibile per gli utenti registrati.

Il continuo impegno di APT44 nel campo del cyber sabotage rappresenta una delle minacce più severe e pervasive a livello globale. È essenziale che la comunità internazionale rimanga vigile e preparata a fronteggiare le sfide poste da gruppi come Sandworm, specialmente in contesti geopolitici delicati.

Notizie

Miner di criptovalute arrestato per aver evaso pagamenti di Server Cloud per 3,5 Milioni di Dollari

Tempo di lettura: 2 minuti. Un miner di criptovalute è stato arrestato per aver evaso pagamenti per 3,5 milioni di dollari in servizi di server cloud

Charles O. Parks III, noto anche come “CP3O”, è stato arrestato e accusato di aver utilizzato server cloud noleggiati per minare criptovalute, causando un debito di 3,5 milioni di dollari con due fornitori di servizi cloud, senza mai saldare i conti.

Dettagli del caso

Parks ha ideato un sistema ingegnoso creando identità aziendali fittizie, come “MultiMillionaire LLC” e “CP30 LLC”, per aprire numerosi account presso fornitori di servizi cloud, ottenendo così accesso a una potenza computazionale significativa. Anche se il Dipartimento di Giustizia (DOJ) non ha nominato esplicitamente i fornitori coinvolti, le indicazioni geografiche suggeriscono che si tratti di Amazon e Microsoft, situati rispettivamente a Seattle e Redmond, Washington.

Metodologia e abuso

Utilizzando questi account, Parks è riuscito a ottenere l’accesso a server dotati di potenti schede grafiche, essenziali per il mining di criptovalute come Ether (ETH), Litecoin (LTC) e Monero (XMR). Ha lanciato decine di migliaia di queste istanze di server, utilizzando software di mining e strumenti per massimizzare l’efficienza energetica e monitorare l’attività di mining in varie pool.

Riciclaggio e lifestyle

Le criptovalute estratte venivano poi riciclate acquistando token non fungibili (NFT), convertendole e trasferendole su varie piattaforme di scambio di criptovalute, o attraverso pagamenti online e conti bancari tradizionali. I proventi, convertiti in dollari, erano utilizzati da Parks per finanziare uno stile di vita lussuoso, includendo viaggi in prima classe e l’acquisto di articoli di lusso e auto.

Implicazioni legali e prevenzione

Parks è stato arrestato il 13 aprile 2024 nel Nebraska, con una prima udienza programmata il giorno successivo in un tribunale federale di Omaha. L’imputazione include accuse di frode informatica, riciclaggio di denaro e transazioni monetarie illegali, con una pena massima prevista di 30 anni di prigione. Il caso evidenzia anche l’importanza per i fornitori di servizi cloud di adottare misure più rigorose per verificare l’identità degli utenti, stabilire limiti di uso per i nuovi account e migliorare i sistemi di rilevamento delle anomalie per minimizzare le perdite.

Questo caso di cryptojacking sottolinea la necessità di una vigilanza continua e di politiche più severe da parte dei fornitori di servizi cloud per prevenire abusi simili, proteggendo così l’integrità dei loro servizi e dei loro clienti.

Notizie

USA, arrestata per un’accusa di Sextortion da 1,7 Milioni di Dollari

Tempo di lettura: 2 minuti. Una donna del Delaware è stata arrestata per aver preso di mira giovani ragazzi in uno schema di sextortion che ha fruttato 1,7 milioni

Una donna del Delaware, Hadja Kone, è stata arrestata per il suo presunto coinvolgimento in un vasto schema internazionale di sextortion che ha mirato a giovani maschi, guadagnando circa 1,7 milioni di dollari tramite estorsioni. Questo caso sottolinea la crescente problematica della sextortion su Internet, che colpisce migliaia di giovani in tutto il mondo.

Dettagli del caso

Hadja Kone, 28 anni, è stata collegata a un’operazione che mirava principalmente a giovani uomini e minori negli Stati Uniti, Canada e Regno Unito. I truffatori si fingevano giovani donne attraenti online, iniziando conversazioni con le vittime e invogliandole a partecipare a sessioni di video chat dal vivo, durante le quali venivano registrate segretamente. Successivamente, le vittime venivano minacciate di diffondere i video a meno che non pagassero somme di denaro, generalmente tramite Cash App o Apple Pay.

Implicazioni Legali e Risposta delle Autorità

Kone e i suoi co-conspiratori sono accusati di cyberstalking, minacce interstatali, riciclaggio di denaro e frode via cavo. Siaka Ouattara, un altro presunto co-conspiratore di 22 anni dalla Costa d’Avorio, è stato arrestato dalle autorità ivoriane a febbraio. Se condannati, entrambi potrebbero affrontare fino a 20 anni di prigione per ciascun capo di imputazione.

Preoccupazioni crescenti e misure di prevenzione

Questo caso rientra in una tendenza allarmante di aumento dei casi di sextortion, specialmente tra i minori. Nel gennaio 2024, il FBI ha lanciato un avvertimento sulla crescente minaccia di sextortion, sottolineando che i giovani maschi di età compresa tra 14 e 17 anni sono particolarmente a rischio, ma qualsiasi bambino può diventare vittima. Piattaforme come Instagram e Snapchat hanno iniziato a implementare nuove protezioni e risorse educative per combattere la sextortion e proteggere i giovani utenti.

Il caso di Hadja Kone evidenzia l’importanza di una maggiore consapevolezza e educazione sulle pratiche di sicurezza online. Le piattaforme social stanno rispondendo con nuove misure, ma è essenziale che i genitori, gli educatori e i giovani stessi siano informati sui segni di avvertimento e sulle strategie di prevenzione della sextortion

Notizie2 settimane fa

Notizie2 settimane faAustralia ed USA arresti contro sviluppatori RAT Hive – Firebird

Cyber Security2 settimane fa

Cyber Security2 settimane faDove studiare Sicurezza Informatica in Italia: Guida alle migliori opzioni

Inchieste1 settimana fa

Inchieste1 settimana faBanca Sella: il problema che i detrattori del Piracy Shield non dicono

Notizie2 settimane fa

Notizie2 settimane faIntensificazione delle operazioni di influenza digitale da parte di Cina e Corea del Nord

Notizie1 settimana fa

Notizie1 settimana faLightSpy: APT41 minaccia Utenti iPhone in Asia

Notizie1 settimana fa

Notizie1 settimana faMiner di criptovalute arrestato per aver evaso pagamenti di Server Cloud per 3,5 Milioni di Dollari

Notizie1 settimana fa

Notizie1 settimana faUSA, arrestata per un’accusa di Sextortion da 1,7 Milioni di Dollari

Cyber Security2 settimane fa

Cyber Security2 settimane faIl Ruolo e le Responsabilità del Responsabile per la Transizione Digitale nelle Pubbliche Amministrazioni