Il Greenpass è lo strumento ideato dall’Unione Europea per consentire ai cittadini extracomunitari di accedere senza file alla frontiera per la verifica delle condizioni sanitarie personali come le vaccinazioni richieste. Da quando c’è il Covid, invece, il certificato verde è stato utilizzato per applicare la stessa funzione entro i confini territoriali con tutte le proteste che la cronaca nazionale ha riportato in questi giorni.

Come è già noto, il greenpass viene generato da un ente certificatore dell’Unione Europea il quale fornisce al soggetto vaccinato o tamponato, un Qrcode. Fin qui tutto bene, aldilà delle polemiche su cui ognuno può farsi una idea individuale, ma andando per gradi cerchiamo di capire come fa un Qrcode ad essere generato.

L’Ente utilizza le chiavi private per generare i greenpass ed all’utente invece viene rilasciata una chiave pubblica. Quando si mostra il green pass all’applicazione VerificaC19, si fa un confronto tra la chiave pubblica presente nel Qrcode e quella privata presente nel database europeo per la certificazione verde su cui si appoggia l’app.

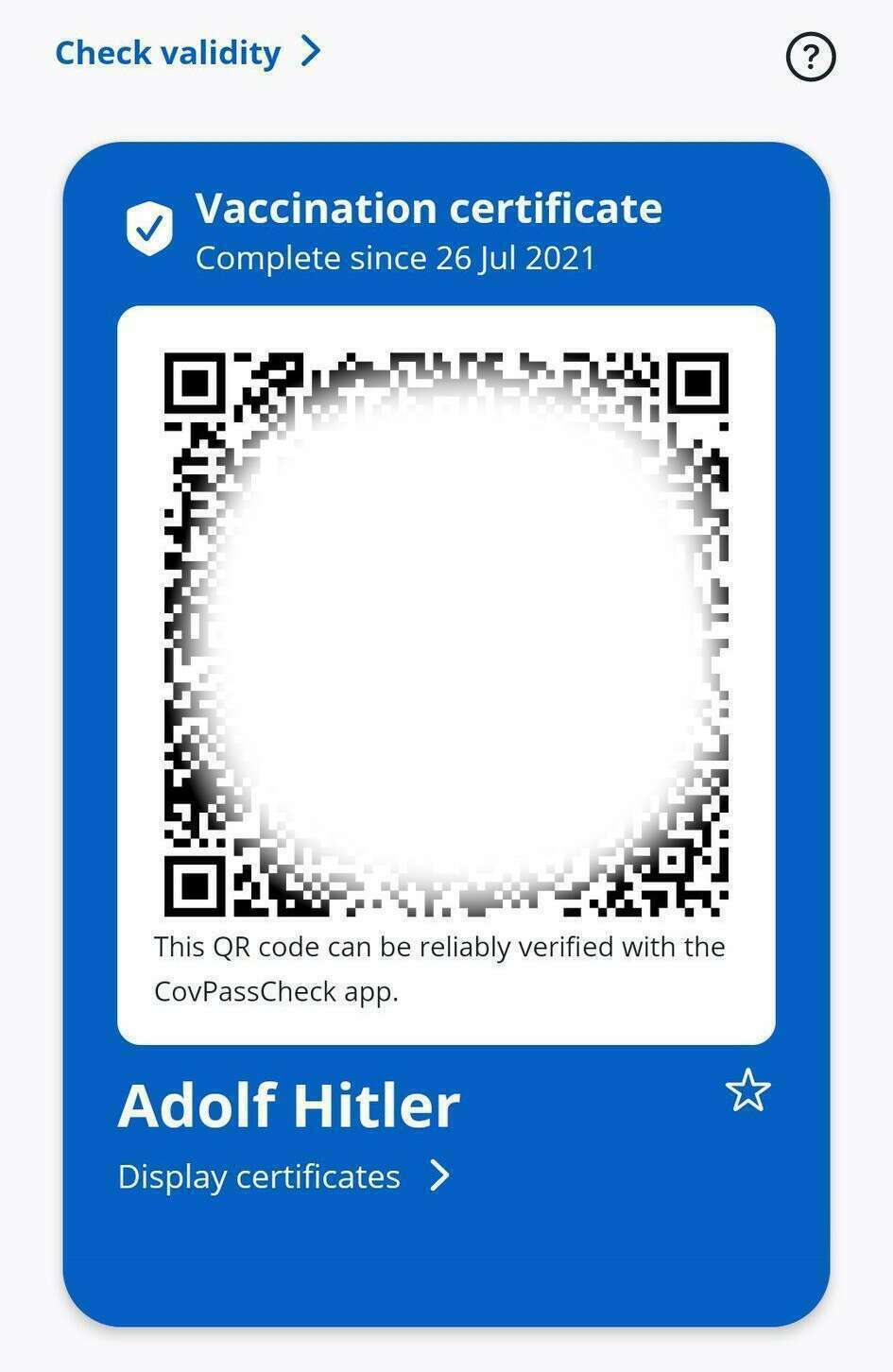

Anche Adolf Hitler, nato in Francia nel 1900, ha il Greenpass ed il test ha passato l’esame del caso. Non sappiamo se questa sia una chiamata a ad ottenere una consulenza oppure se questo buco sia stato utilizzato per allestire un business basato sulla falsificazione dei greenpass.

Si segnala questo tweet dello sviluppatore web Andrea Pavone che tra i primi ha articolato un articolo sul tema.

E’ chiaro che adesso dovranno essere rilasciati i greenpass di mezza Europa con nuove chiavi oppure riemetterli secondo uno schema differente, ma quello che potrebbe sembrare un attacco informatico di altissimo livello, probabilmente è stato possibile con uno script python con tecniche di bruteforce o addirittura con un furto mirato e qui si apre una seria riflessione sulle capacità informatiche dell’Europa. Può una cosa così importante non aver superato la prova del breach? Non è la prima e non sarà l’ultima volta.