Non meno di 70 siti web gestiti dal governo ucraino sono andati offline venerdì per ore in quello che sembra essere un attacco informatico coordinato in mezzo alle crescenti tensioni con la Russia.

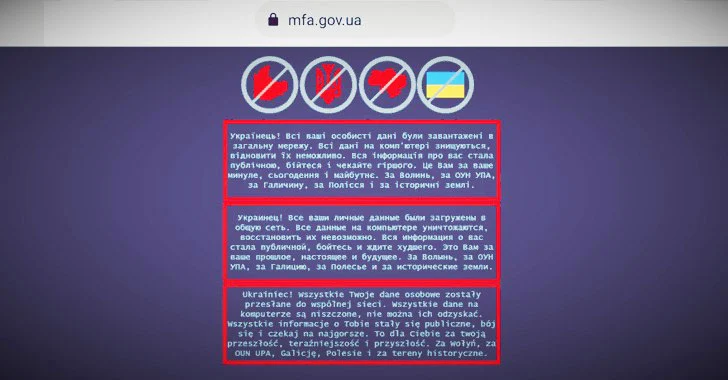

“Come risultato di un massiccio attacco informatico, i siti web del Ministero degli Affari Esteri e un certo numero di altre agenzie governative sono temporaneamente giù“, ha twittato Oleg Nikolenko, portavoce del MAE.

Il Servizio di sicurezza dell’Ucraina, l’autorità di polizia del paese, ha alluso a un possibile coinvolgimento russo, puntando il dito contro i gruppi apt associati ai servizi segreti russi, mentre marchiava le intrusioni come un attacco alla catena di approvvigionamento che ha riguardato la compromissione della “infrastruttura di una società commerciale che aveva accesso ai diritti di amministrare le risorse web colpite dall’attacco“.

Proprio nei giorni precedenti, vi è stato un annuncio dell’intelligence americana per quel che concerne il rischio delle infrastrutture informatiche kazake e ucraine di essere attaccate, mentre con questa ultima operazione di defacing dei siti web istituzionali torna alla memoria il periodo degli attacchi firmati dall’apt russo Sandworm.