InfoCert furto di dati: rischi e implicazioni per gli utenti

Tesoro e telecomunicazioni USA nel mirino della Cina

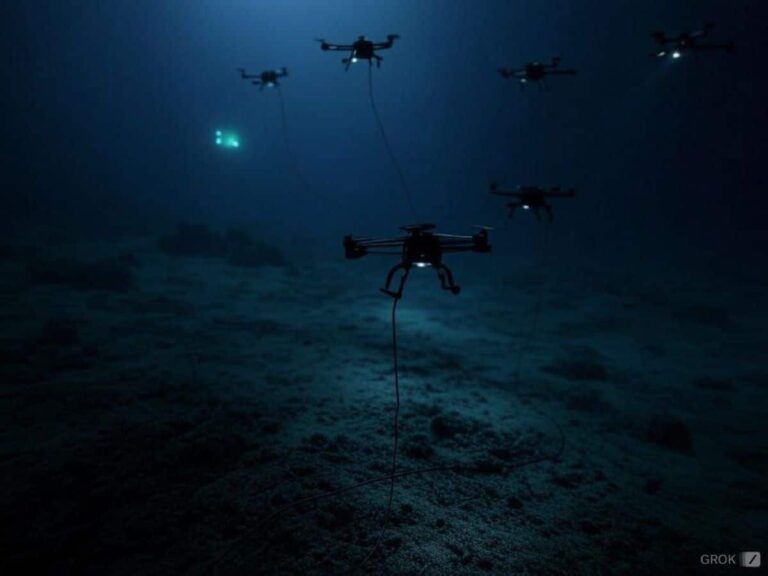

Cavi sottomarini NATO: satelliti di backup e droni marittimi eviteranno il sabotaggio?

PolarEdge sfrutta CVE-2023-20118 compromette dispositivi QNAP, Cisco, Asus e Synology

Adobe introduce AI Foundry per modelli generativi sicuri

X introduce link smart e marketplace, Threads apre alle chat di gruppo e Spotify aggiorna AI DJ

Intel cresce negli USA, Microsoft nega danni ambientali in Messico e Alibaba ottimizza GPU Nvidia con Aegaeon

Vodafone investe su Kardesa per evitare la Russia e Starlink potenzia connettività spaziale laser

Meta innova reti AI con DSF e Nvidia accelera la guida autonoma di livello 4

KDE Plasma 6.5 si aggiorna, mentre SuperTuxKart 1.5 rinnova il kart racing open source

Sospeso One UI 8 su Galaxy S23, indiscrezioni su Exynos 2600 e aggiorna Galaxy Watch 4

Muji sospende vendite online dopo ransomware, Cifas espone email e DNS0.EU chiude

Microsoft corregge bug USB in WinRE e vulnerabilità critica nei WatchGuard Firebox

Salt Typhoon arriva in Europa: colpita una rete di telecomunicazioni europea

Cloud, blackout e sovranità: AWS ha disatteso NIS2 e ACN è ostaggio di infrastrutture estere?

Cybersecurity

34 zero-day a Pwn2Own Ireland 2025 e ben 94 vulnerabilità su Chromium

PolarEdge sfrutta CVE-2023-20118 compromette dispositivi QNAP, Cisco, Asus e Synology

Microsoft corregge bug USB in WinRE e vulnerabilità critica nei WatchGuard Firebox

Cybercrime

Guerra cibernetica

Cyber-attacco “nucleare” contro l’Iran è la risposta di Israele?

OilRig colpisce i “fratelli” degli Emirati Arabi Uniti e del Golfo

APT29 usa Zimbra e TeamCity e l’Ucraina chiude VPN illegale

Inchieste

No post found!