Giustozzi a Repubblica conferma le analisi di Matrice Digitale su Killnet e la fuffa

Cryware: cosa sono e perchè Microsoft ha coniato il “nuovo” malware?

Hong Kong bloccherà Telegram? Cresce la paura nel paese

Vivo iQOO 11S certificato con ricarica da 200W

Google cerca di produrre i suoi Pixel in India

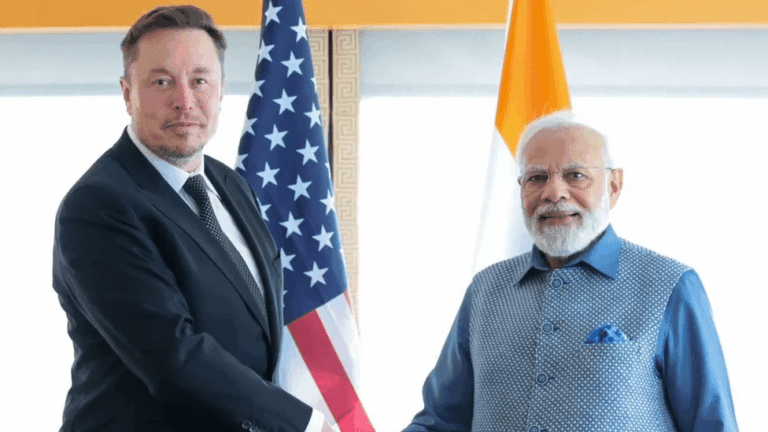

Elon Musk: Tesla sarà in India “appena umanamente possibile”

Commissione Europea pronta a pubblicare legislazione sull’euro digitale il 28 giugno

Rilasciata la Build 22621.1926 di Windows 11 nel Canale di Anteprima di Rilascio

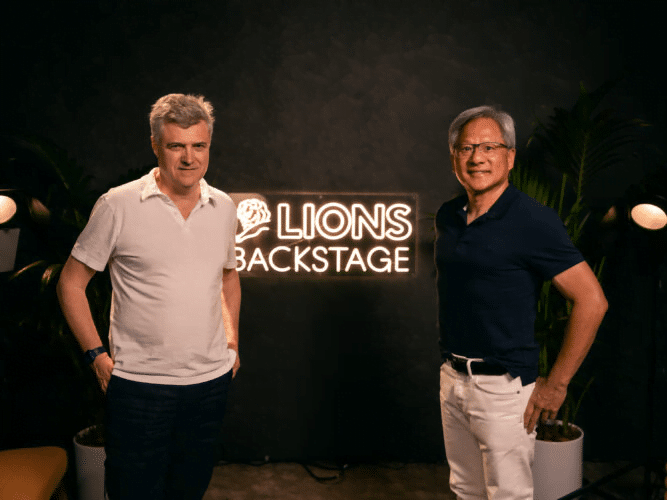

IA generativa di NVIDIA potenzia i creatori: ecco cosa è successo al Cannes Lions Festival

Twitch introduce nuove etichette per i contenuti over 18

Migliaia di immagini false ma realistiche di abusi sessuali su minori create da IA trovate online

Hacker scopre la “Modalità Elon” nascosta nelle auto Tesla

Aggiornate ora: ASUS risolve nove vulnerabilità di sicurezza nei suoi router

Reddit: proteste dei moderatori e blackout di API, ecco cosa sta succedendo

Google conferma un bug di WhatsApp che causa notifiche errate di utilizzo del microfono

Cybersecurity

Svezia multa Google Analytics per violazione delle norme sulla privacy dell’UE

Pornhub blocca l’accesso in Mississippi e Virginia a causa delle leggi sulla verifica dell’età

Nokia C32 e Nokia X20 5G ricevono nuovi aggiornamenti Android 13

Cybercrime

No post found!

Guerra cibernetica

No post found!

Inchieste

No post found!

Intelligenza Artificiale

No post found!