Cyberattacchi di Evasive Panda con il Toolset CloudScout

RedLine e META: Eset rilascia strumento di controllo

Propaganda russa contro mobilitazione Ucraina con malware

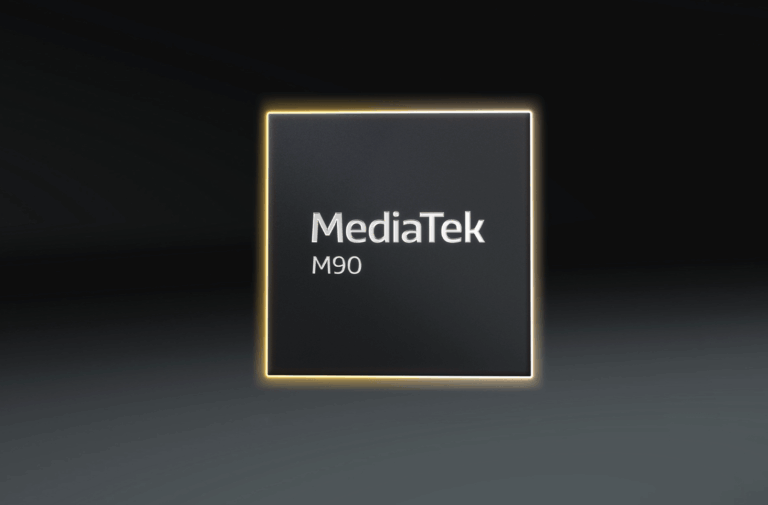

Pixel 11 rompe con Samsung: modem MediaTek M90 sul Tensor G6 e sfida Galaxy S26 e iPhone 17

OnePlus 15 integra Gemini AI e debutta a novembre

Hype eccessivo per l’iPhone pieghevole, mentre Apple prepara il MacBook Air M5

Pixel 10a: leak svelano colori e data di rilascio anticipata

Minacce cyber in Italia e droni colpiscono Europa: Oracle, Monaco Airport e Kodex sotto attacco

Novità social: Communities su Threads e Nitro Discord rinnovato

Motorola Edge 70: il leak video mostra design sotto i 6mm e debutto imminente

Innovazioni data center: orbitali, subacquei e rincari storage AI

Violazioni dati e furti tecnologici colpiscono Renault, Dacia, Asahi e Samsung

Samsung: pieghevole W26 in Cina, One UI 8 su A35, A55 e confronto con iPhone Air

Malware Detour Dog sfrutta DNS per diffondere Strela Stealer

Browser AI agentici sotto attacco: il caso Scamlexity

Cybersecurity

Zero-day in Zimbra e Oracle EBS: attacchi con file iCalendar e RCE estorsive da Clop

Violazione Discord via fornitore: dati utenti trafugati. Ecco cosa fare

Geopolitica digitale: leader, hacker di Stato e palinsesti – NEWSLETTER

Cybercrime

Guerra cibernetica

Le elezioni in USA sono la prima guerra civile cibernetica

Cina: “Volt Typhoon sono gli Stati Uniti”

APT45: analisi di Google sul gruppo Andariel della Corea del Nord

Inchieste

No post found!