LAION-5B, CSAM nel dataset di intelligenza artificiale

Polizia tedesca smantella Kingdom Market sul Dark Web

UE, DSA: Pornhub, XVideos e Stripchat classificate come VLOP

iWork, Visual Intelligence e privacy in Safari: novità in iOS 18.4 e macOS 15.4

Samsung spinge su OLED per Apple, chip AI per la Cina e diplomazia industriale in Giappone

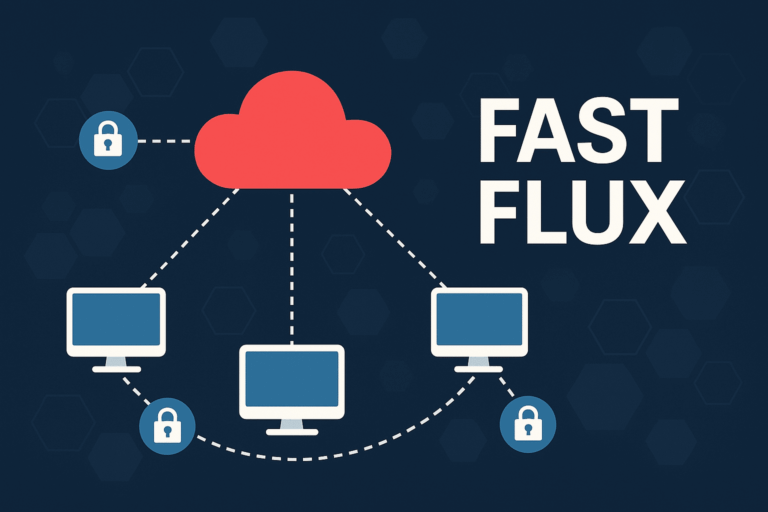

Fast Flux: la tecnica invisibile che sfida la cybersicurezza globale

Galaxy Tab S10 FE e S10 FE+: intelligenza artificiale, schermi più ampi e funzioni creative

Crimini digitali contro i minori: nuove operazioni della Polizia postale

Triada: nuova versione del trojan Android ruba criptovalute, profili social e altera le chiamate vocali

Vulnerabilità, exploit API e aggiornamenti strategici da Google, Microsoft, Cisco e GitHub

Apple nel mirino: tra crollo azionario, cause legali e incertezze commerciali

Galaxy S25 Edge, A26 e la strategia di Samsung per il 2025: design premium, componentistica diversificata e 100 milioni di unità vendute

Apple avvia i test su iOS 18.5, macOS Sequoia 15.5 e watchOS 11.5: piccoli ritocchi e preparativi per iOS 19 e macOS 16

Aggiornamenti su Chrome Beta, Bing AI Search e Brave Wallet

Europol chiude Kidflix: piattaforma CSAM con 2 milioni di utenti

Cybersecurity

Operazione RoundPress: APT28 colpisce server webmail vulnerabili con tecniche XSS avanzate

Ransomware, cybercrime globale e marketplace Telegram: escalation digitale

5 vulnerabilità critiche trasformano Chrome, Windows, Linux e Samsung in bersagli

Cybercrime

Guerra cibernetica

Mentre la propaganda raccontava le imprese di Anonymous, l’Ucraina subiva la “vera” guerra cibernetica

L’esercito britannico è quello più determinato nella guerra cibernetica

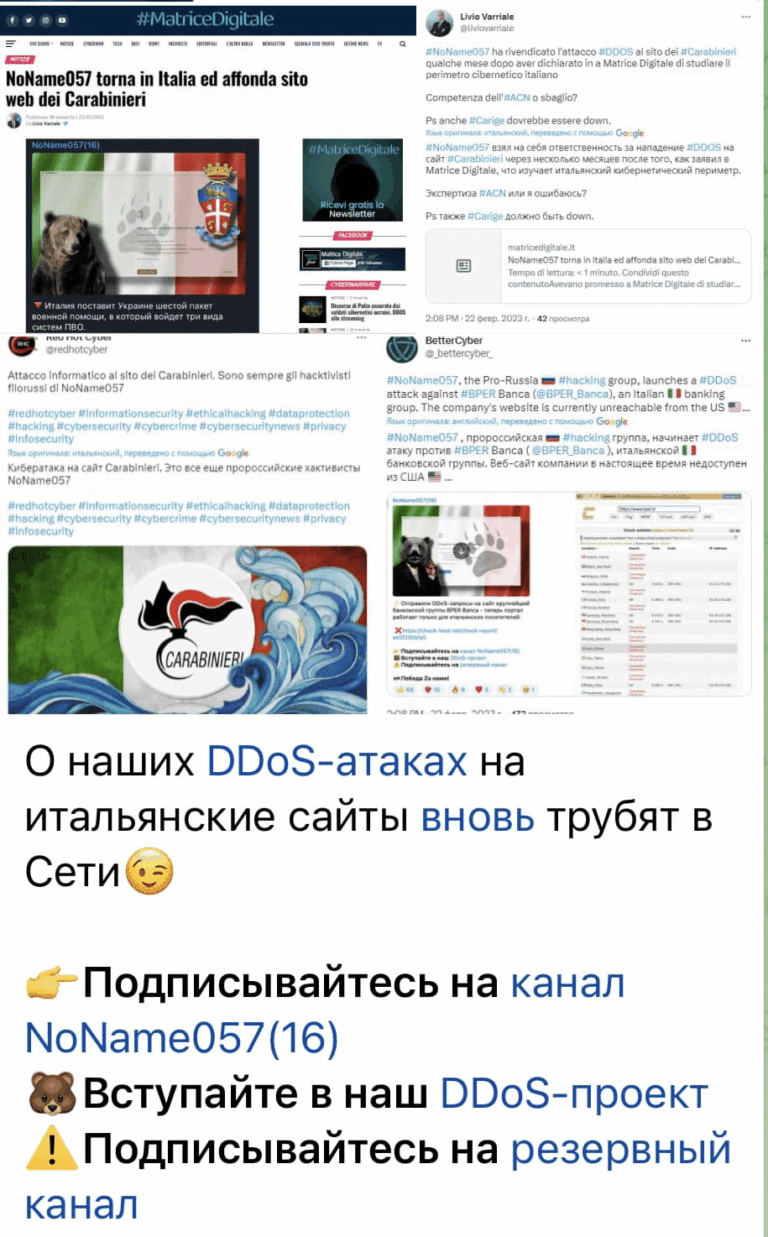

NoName057 ha mobilitato la propaganda cyber di ACN contro l’informazione indipendente

Inchieste

No post found!