La sicurezza informatica su macOS affronta nuove sfide con l’espansione della campagna ClearFake, che ora distribuisce il malware Atomic Stealer attraverso finti aggiornamenti del browser. Questa evoluzione segna un significativo cambiamento nelle strategie di attacco, precedentemente concentrate su Windows, e ora estese a macOS, aumentando i rischi per gli utenti di questo sistema operativo.

Jérôme Segura di Malwarebytes ha recentemente rivelato che Atomic Stealer, un malware noto per rubare dati da browser e portafogli di criptovalute, è ora distribuito tramite la campagna ClearFake. Atomic Stealer, identificato per la prima volta nell’aprile 2023, è venduto in abbonamento a 1.000 dollari al mese. In precedenza, una campagna di Malwarebytes aveva rilevato l’uso di annunci Google dannosi per indurre gli utenti macOS a scaricare il malware, fingendo di essere una piattaforma di grafici finanziari chiamata TradingView.

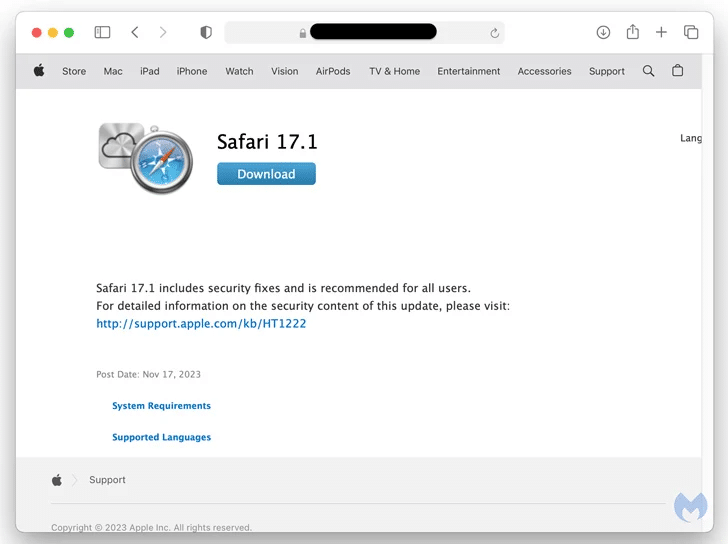

ClearFake, invece, utilizza siti WordPress compromessi per mostrare false notifiche di aggiornamento del browser, con l’obiettivo di distribuire stealers e altri malware. A novembre 2023, la campagna si è espansa per colpire anche i sistemi macOS, utilizzando un processo di infezione quasi identico e consegnando Atomic Stealer sotto forma di file DMG.

Questa evoluzione dimostra la continua dipendenza del malware stealer da file di installazione falsi o avvelenati di software legittimi, attraverso annunci pubblicitari dannosi, reindirizzamenti dei motori di ricerca verso siti web malevoli, download automatici, phishing e avvelenamento SEO.

Lumma Stealer e i Cookie persistenti di Google

Un’altra preoccupazione emergente è l’aggiornamento del LummaC2 stealer, che ora include una tecnica anti-sandbox basata sulla trigonometria. Questa tecnica consente al malware di attendere fino a quando non viene rilevato un comportamento “umano” nella macchina infetta. Gli operatori di Lumma Stealer stanno anche promuovendo una nuova funzionalità che, secondo loro, può raccogliere cookie dell’account Google da computer compromessi, i quali rimarrebbero validi anche dopo il cambio della password dell’utente.

Alon Gal, co-fondatore e CTO di Hudson Rock, ha sottolineato che questa caratteristica potrebbe portare a un aumento significativo di account Google compromessi e, se la sessione non viene invalidata dal cambio di password, ciò potrebbe portare a problemi ancora più gravi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.