Sommario

Un nuovo attacco informatico sfrutta un falso exploit LDAPNightmare (CVE-2024-49113) per diffondere malware in grado di rubare informazioni sensibili. Scopri come riconoscere e proteggerti da questa minaccia.

Cos’è LDAPNightmare e perché è pericoloso

LDAPNightmare è il nome attribuito a due vulnerabilità critiche scoperte nel protocollo LDAP (Lightweight Directory Access Protocol) di Microsoft, risolte da Microsoft nel Patch Tuesday di dicembre 2024:

- CVE-2024-49112: Una vulnerabilità di esecuzione di codice remoto (RCE) che consente agli attaccanti di eseguire codice arbitrario.

- CVE-2024-49113: Una vulnerabilità di denial-of-service (DoS) che può interrompere i servizi LDAP.

Queste vulnerabilità sono particolarmente rilevanti per la loro capacità di compromettere sistemi Windows in ambienti aziendali grazie al Falso exploit LDAPNightmare. Gli attaccanti hanno iniziato a sfruttare l’interesse della comunità di sicurezza per diffondere malware camuffato da exploit PoC (proof of concept).

Il malware mascherato: come funziona falso exploit LDAPNightmare

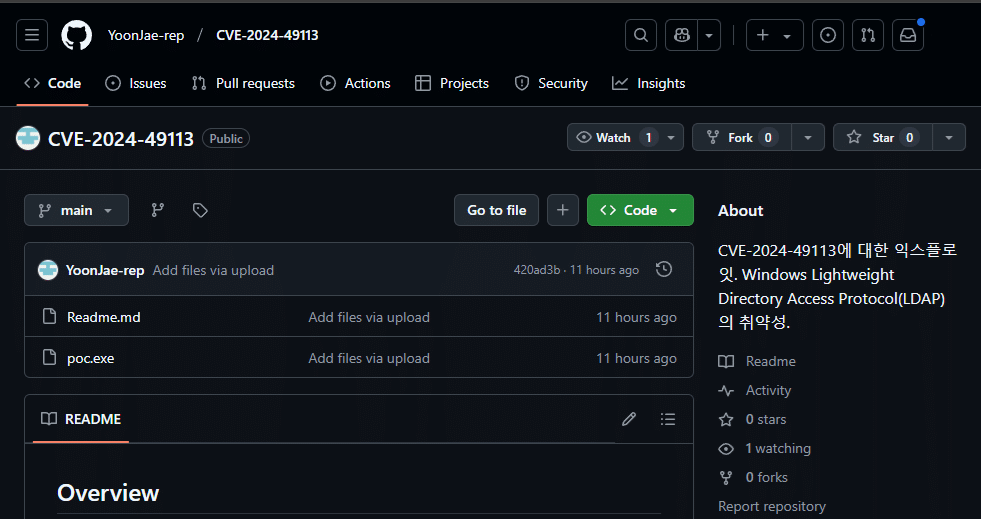

Gli attaccanti pubblicano repository malevoli contenenti un falso PoC per CVE-2024-49113. Questi repository sembrano legittimi, ma contengono un file eseguibile (poc.exe) nascosto all’interno di un progetto Python.

Passaggi dell’attacco:

- Esecuzione di poc.exe: Quando il file viene eseguito, rilascia uno script PowerShell nel sistema.

- Script malevolo: Lo script PowerShell crea un processo pianificato (Scheduled Job) che scarica ulteriori script da fonti remote, come Pastebin.

- Raccolta dati: Il malware estrae informazioni sensibili dal dispositivo, tra cui:

- Informazioni sul computer.

- Lista dei processi in esecuzione.

- File nelle cartelle di sistema (Desktop, Download, Documenti).

- Esfiltrazione dati: I dati vengono compressi e caricati su un server FTP esterno utilizzando credenziali hardcoded.

Questo processo consente agli attaccanti di ottenere accesso a informazioni personali e aziendali critiche.

Protezione contro repository pericolosi

Per proteggerti da questi attacchi, adotta le seguenti misure di sicurezza:

- Scarica solo da fonti affidabili: Utilizza repository ufficiali o altamente recensiti per ottenere codice e strumenti.

- Controlla il contenuto del repository: Analizza la presenza di file inaspettati, come eseguibili, in progetti che non dovrebbero contenerli.

- Verifica la reputazione: Controlla la cronologia dei commit, i fork e le recensioni del repository per individuare potenziali anomalie.

- Ispeziona i file: Usa strumenti come antivirus e sandbox per analizzare i file sospetti prima di eseguirli.

- Aggiorna i sistemi: Installa sempre gli aggiornamenti di sicurezza rilasciati dal fornitore del software.

Come agire contro la minaccia falso exploit LDAPNightmare

L’uso di falsi exploit PoC per diffondere malware sottolinea la necessità di rimanere vigili nella gestione del codice e delle risorse online.

Prossime azioni consigliate:

- Aggiorna i tuoi sistemi con le patch di sicurezza più recenti.

- Implementa una formazione sulla sicurezza per il tuo team, specialmente per sviluppatori e ricercatori di sicurezza.

- Adotta strumenti di threat intelligence, come Trend Vision One, per monitorare e prevenire minacce emergenti.

Hai bisogno di ulteriori dettagli su LDAPNightmare o sugli attacchi simili?

Scrivici nei commenti! Condividi questo articolo per informare il tuo team sulle ultime minacce.