Sommario

Il Team di Sicurezza di Chrome dà priorità alla sicurezza e alla privacy degli utenti di Chrome e non è disposto a comprometterle e la Chrome Root Program Policy stabilisce che i certificati CA inclusi nel Chrome Root Store devono fornire un valore agli utenti di Google Chrome che superi il rischio della loro inclusione continuativa.

Negli ultimi anni, i rapporti sugli incidenti hanno evidenziato un comportamento preoccupante da parte di Entrust che non soddisfa le aspettative di affidabilità e integrità come CA di fiducia.

In risposta a queste preoccupazioni, Chrome adotterà le seguenti azioni per preservare l’integrità dell’ecosistema Web PKI.

Cambiamenti previsti in Chrome 127 e Versioni Successive

I certificati di autenticazione server TLS che validano alle seguenti radici Entrust con il primo Signed Certificate Timestamp (SCT) datato dopo il 31 ottobre 2024, non saranno più considerati affidabili per impostazione predefinita:

- CN=Entrust Root Certification Authority – EC1

- CN=Entrust Root Certification Authority – G2

- CN=Entrust.net Certification Authority (2048)

- CN=Entrust Root Certification Authority

- CN=Entrust Root Certification Authority – G4

- CN=AffirmTrust Commercial

- CN=AffirmTrust Networking

- CN=AffirmTrust Premium

- CN=AffirmTrust Premium ECC

I certificati che validano alle radici sopra elencate e con il primo SCT datato entro il 31 ottobre 2024 non saranno influenzati da questo cambiamento.

Perché Chrome sta adottando questa misura?

Le Autorità di Certificazione (CA) hanno un ruolo privilegiato e di fiducia su Internet, che supporta le connessioni crittografate tra browser e siti web. Questa grande responsabilità comporta l’adesione a aspettative di sicurezza e conformità ragionevoli e basate sul consenso, inclusi i requisiti di base TLS CA/Browser.

Negli ultimi sei anni, abbiamo osservato un modello di fallimenti di conformità, impegni di miglioramento non soddisfatti e l’assenza di progressi tangibili in risposta ai rapporti sugli incidenti divulgati pubblicamente. Quando questi fattori sono considerati in aggregato e confrontati con il rischio intrinseco che ogni CA di fiducia pubblica rappresenta per l’ecosistema Internet, riteniamo che la fiducia continuata di Chrome in Entrust non sia più giustificata.

Quando avverrà questa azione?

L’azione di blocco inizierà circa il 1° novembre 2024, influenzando i certificati emessi da quel momento in poi. L’azione di blocco avverrà nelle versioni di Chrome 127 e successive su Windows, macOS, ChromeOS, Android e Linux.

Impatto sugli Utenti

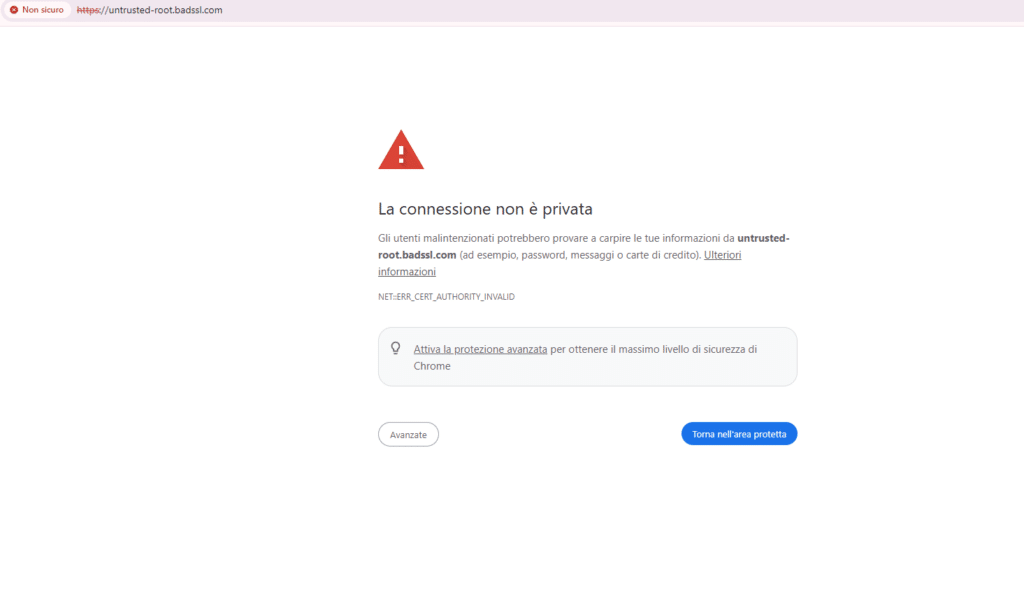

Gli utenti di Chrome che navigheranno su un sito web che serve un certificato emesso da Entrust o AffirmTrust dopo il 31 ottobre 2024 vedranno un’interstiziale a pagina intera simile a questa. I certificati emessi da altre CA non sono influenzati da questa azione.

Come verificare se il proprio sito è coinvolto

Gli operatori dei siti web possono determinare se sono coinvolti utilizzando il Chrome Certificate Viewer:

- Navigare su un sito web (es. https://www.google.com)

- Cliccare sull’icona “Tune”

- Cliccare su “Connessione Sicura”

- Cliccare su “Certificato Valido” (si aprirà il Chrome Certificate Viewer)

- Non è richiesta azione se il campo “Organizzazione (O)” sotto l’intestazione “Emesso Da” non contiene “Entrust” o “AffirmTrust”.

- È richiesta azione se il campo “Organizzazione (O)” sotto l’intestazione “Emesso Da” contiene “Entrust” o “AffirmTrust”.

Azioni da Intraprendere

Si consiglia agli operatori dei siti web coinvolti di passare a una nuova CA di fiducia pubblica il prima possibile. Per evitare un impatto negativo sugli utenti, l’azione deve essere completata prima che i certificati esistenti scadano, se la scadenza è prevista dopo il 31 ottobre 2024.

Testare le Modifiche

Un flag della riga di comando è stato aggiunto a partire da Chrome 128, consentendo agli amministratori e agli utenti avanzati di simulare l’effetto di un vincolo di diffidenza SCTNotAfter.

Per ulteriori dettagli, è possibile visitare il blog ufficiale di sicurezza di Google.