Sommario

Alla fine del 2024, il gruppo APT noto come SideCopy, considerato da molte fonti legato al Pakistan e al più ampio apparato di APT36, inaugura una nuova fase della sua attività offensiva contro le infrastrutture critiche dell’India. Questo cambio di paradigma avviene lontano dai riflettori, ma con una forza silenziosa che trasforma completamente il profilo tecnico delle minacce. Le campagne abbandonano i classici file HTA, preferendo pacchetti MSI più subdoli e meno rilevabili. Non è solo una variazione tecnica: è l’espressione di una nuova generazione di attacchi informatici, più insidiosi, più sofisticati, più difficili da fermare.

Un’architettura della minaccia più vasta e fluida

Il perimetro dell’azione di SideCopy si estende. Il gruppo abbandona le sue consuete vittime nel settore difesa per colpire settori come ferrovie, petrolio e gas, esteri. In questo ampliamento, l’obiettivo primario è comprometterne la riservatezza e la disponibilità operativa. L’infrastruttura usata per ospitare i payload si frammenta in una galassia di domini, alcuni palesemente fasulli, altri clamorosamente compromessi. Un caso eclatante riguarda il dominio ufficiale del National Hydrology Project del Ministero delle Risorse Idriche dell’India. Il dominio, che appare legittimo, distribuisce malware travestito da materiale didattico.

La falsa parvenza di autenticità emerge anche da portali e-Governance clone, come egovservice.in, con oltre 13 sottodomini attivi. Ognuno riproduce fedelmente pagine di accesso di portali pubblici municipali delle città del Maharashtra, come Gadchiroli e Mira Bhaindar. Queste piattaforme attirano ignari utenti, rubano credenziali e depositano malware.

La rinascita del phishing come arma d’élite

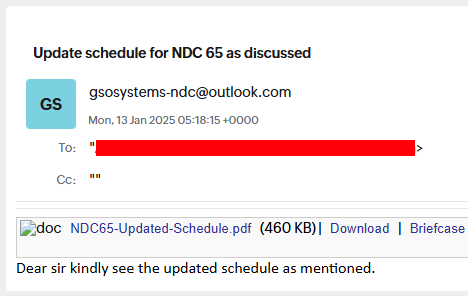

Il vettore iniziale resta il più tradizionale ma ancora letale: l’email di spear-phishing. Il contenuto è specifico, mirato, costruito per ingannare. Le email fingono di provenire da organismi istituzionali e contengono link a file ZIP. Questi archivi contengono scorciatoie .LNK con doppia estensione, camuffate da documenti. Un esempio concreto è l’email apparentemente legata al National Defence College, che invita a scaricare un presunto calendario delle attività. In realtà, il link installa un MSI malevolo da un dominio compromesso.

SideCopy orchestra anche campagne con tematiche “honey trap”: le email fingono di offrire progetti accademici o opportunità professionali, ma conducono sempre alla stessa trappola. Il file MSI installa un dropper. Questo, a sua volta, distribuisce più payload: file eseguibili, librerie .DLL, documenti PDF che fungono da esca e persino script PowerShell offuscati. Tutto funziona per eludere antivirus, EDR e qualsiasi difesa attiva.

CurlBack e Spark: la nuova generazione di RAT

Il malware principale si chiama CurlBack RAT. È una minaccia costruita con cura. Usa un’eseguibile firmato, “CameraSettingsUIHost.exe”, per attivare il caricamento laterale (side-loading) di una DLL malevola. Quest’ultima stabilisce la persistenza nel sistema attraverso la creazione di script HTA o task pianificati. Le funzionalità offerte comprendono esfiltrazione di file, monitoraggio di dispositivi USB, enumerazione di processi, registrazione su server C2 con UUID univoco.

Ogni sistema infetto comunica con il C2 attraverso stringhe codificate, spesso invertite, per nascondere le vere funzionalità. Tra queste compaiono /retsiger/ per la registrazione, /sdnammoc/ per i comandi da eseguire, /stluser/ per caricare i dati raccolti. Il linguaggio delle API è semplice, ma efficace. Il malware supporta download, esecuzione comandi, privilege escalation, cattura di credenziali, keylogging.

Nel contesto Linux, il gruppo impiega una variante personalizzata di Spark RAT, noto malware open-source scritto in Go. Il binario viene scaricato da URL mascherati e si installa in cartelle nascoste, come /.local/share. Per garantire la permanenza, si autoesegue ad ogni riavvio tramite cronjob. La versione usata da SideCopy, soprannominata “thunder”, utilizza WebSocket per le comunicazioni e consente accesso remoto, screenshot, gestione file, controllo terminale.

La disfatta dell’HTA, ma non del trucco

Nonostante l’abbandono degli HTA come primo vettore, SideCopy ne mantiene l’uso come strumento secondario. Alcuni payload scaricano script HTA in background, che configurano task di esecuzione automatica o aggirano l’UAC. In uno dei casi osservati, l’HTA contiene un file .NET embedded e offuscato che carica in memoria un nuovo malware: una versione modificata di Xeno RAT, altro strumento open-source estremamente modulare.

Questa variante di Xeno RAT gestisce connessioni HVNC, microfono attivo, reverse proxy, keylogger, e include la possibilità di manipolare interfacce desktop da remoto. In altri attacchi, lo stesso RAT viene mascherato come un innocuo documento PDF con dati binari cifrati appesi dopo il marker %%EOF.

Una rete che sa mutare

I domini di comando e controllo (C2) usati da SideCopy mostrano una rete costruita con cura. I C2 sono registrati da provider offshore, come Internet Domain Service BS Corp., e ospitati su IP Cloudflare. Le comunicazioni avvengono spesso su porte non standard. Il C2 per Xeno RAT si trova su IP olandesi, con hostname personalizzati che nascondono la natura ostile del traffico.

Le infrastrutture di staging includono nomi dominio apparentemente legittimi, come modspaceinterior.com o educationportals.in, tutti registrati mesi prima dell’attacco. Questa pianificazione evidenzia la capacità organizzativa e il supporto strutturale del gruppo.

Minaccia persistente e in evoluzione

Le evidenze raccolte mostrano che SideCopy adotta una strategia a lungo termine. Ogni cluster operativo analizzato rispecchia una cura nel dettaglio e una volontà di persistere in ambienti target per mesi. La transizione da HTA a MSI rappresenta solo una tappa. L’uso combinato di RAT personalizzati, script PowerShell, payload cifrati, decoy ufficiali e campagne mirate per ciascun settore indica un’evoluzione strutturata e pericolosa.

L’obiettivo non è più solo l’infezione momentanea. SideCopy costruisce insediamenti digitali nei sistemi, raccolta costante di dati, accessi invisibili, canali di comando a prova di rilevamento. È un’evoluzione che mette in crisi anche i più aggiornati sistemi di difesa, imponendo nuovi paradigmi nella cyber threat intelligence.

Configurazione degli attacchi: un campo di battaglia silenzioso

La campagna si distingue per la versatilità delle sue tecniche. Le stesse infrastrutture vengono riutilizzate per target multipli, creando una sovrapposizione strategica che consente a SideCopy di adattarsi con rapidità. Il gruppo crea decoy realistici basati su documenti ufficiali, come calendari accademici, liste di festività o aggiornamenti policy di enti pubblici. Ogni elemento serve a costruire una falsa realtà credibile per indurre il bersaglio all’interazione.

Il dato più inquietante riguarda l’adozione progressiva di payload multipiattaforma, capaci di colpire con la stessa precisione sia ambienti Windows che Linux. Questo non solo amplia il raggio operativo del gruppo, ma innalza la soglia di complessità necessaria per difendersi.

Attribuzione e coordinamento dell’infrastruttura

Le indagini collegano con alta confidenza SideCopy al più ampio gruppo APT36, noto per legami con entità statali pakistane. I domini di staging osservati sono coerenti per struttura, hosting e tempistica, spesso registrati su GoDaddy o Namecheap, e attivi con contenuti dannosi entro poche settimane dalla creazione. Il dominio egovservice.in, ad esempio, mostra una stratificazione di sottodomini, con accessi webmail, gestionali e sistemi di pagamento falsificati, destinati a raccogliere credenziali.

La componente C2 sfrutta servizi CDN e protezioni anti-analisi tramite Cloudflare. I server finali rispondono su porte non standard, mascherando traffico esfiltrante come normale attività HTTPS o DNS.

L’impatto sui settori strategici indiani

Le vittime identificate rientrano tra i settori più sensibili della sicurezza e dell’economia nazionale. L’attacco a Hindustan Petroleum tocca direttamente il settore energetico. Le campagne contro il Ministero degli Affari Esteri, così come i contenuti destinati al National Defence College, delineano un disegno preciso di spionaggio strategico. Le manovre contro i sistemi ferroviari, poi, aprono scenari legati alla disruption logistica, possibile anticamera di attacchi ibridi.

In ognuno di questi ambiti, la minaccia di SideCopy non si limita alla compromissione del singolo sistema, ma punta alla permanenza e all’esfiltrazione di intelligence.

Salto di qualità nella minaccia

La campagna SideCopy del 2025 rappresenta un punto di svolta. La transizione verso pacchetti MSI, la distribuzione via siti ufficiali compromessi, l’uso combinato di CurlBack, Spark e Xeno RAT, rendono questo gruppo un caso di studio di riferimento per l’analisi delle minacce APT moderne. La capacità di SideCopy di integrarsi in ambienti misti, evadere il rilevamento e mantenere la persistenza segna un’evoluzione concreta rispetto alle tecniche storicamente attribuite ai gruppi regionali.

Le istituzioni e gli operatori di infrastrutture critiche devono adottare contromisure incentrate su telemetria profonda, sandbox behaviorale, filtraggio DNS avanzato e monitoraggio delle anomalie di rete. Il futuro della sicurezza passa per la comprensione delle dinamiche dell’avversario, e SideCopy, oggi, le sta scrivendo.