L’Akamai Security Intelligence Group (SIG) ha rivelato che i criminali informatici starebbero attivamente sfruttando una vulnerabilità (risolta di recente) del plug-in “Advanced Custom Fields” di WordPress dopo che un exploit proof-of-concept (PoC) è stato reso pubblico. Questa attività di attacco potrebbe colpire più di 2 milioni di siti WordPress.

Vulnerabilità sanata e PoC sfuttato

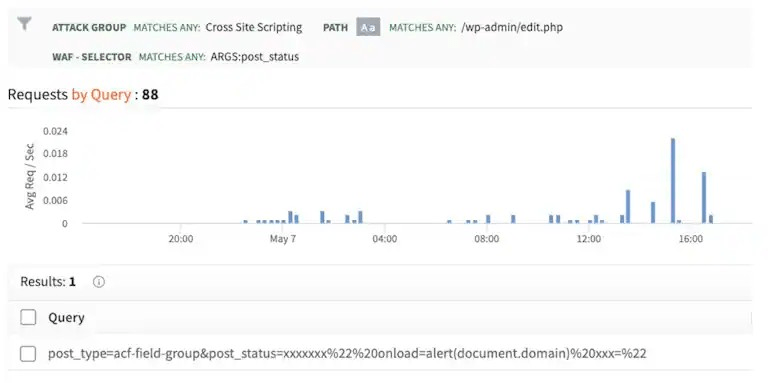

La vulnerabilità in oggetto identificata come CVE-2023-30777 con un punteggio base CVSS di 7,1 è un difetto di cross-site scripting (XSS) riflesso che consentirebbe agli attaccanti di iniettare script dannosi, reindirizzamenti, annunci e manipolare gli URL in un sito WordPress compromesso.

Tale difetto scoperto dalla società di sicurezza Patchstack è stato divulgato insieme a un exploit proof-of-concept nei primi giorni di maggio, ma solo dopo che il fornitore ufficiale del plug-in (WP-Engine) ha rilasciato un aggiornamento di sicurezza con la versione 6.1.6.

“Entro un certo numero di ore dall’annuncio della società della vulnerabilità e della patch associata, abbiamo visto un aumento dell’attività XSS.”, è il commento di Akamai. Rimarcando che gli autori degli attacchi avrebbero utilizzato esattamente il PoC della società Patchstack.

Mitigazioni possibili

E’ evidente come ormai sia necessario in modo categorico una gestione delle patch puntuale e tempestiva. L’evento riportato da Akamai dimostra come il tasso di sfruttamento delle vulnerabilità appena divulgate sta aumentando sempre più, non lasciando praticamente tempo di applicare le opportune misure correttive agli amministratori dei siti web. L’impiego di un Web Application Firewall e una corretta gestione delle patch potrebbe aiutare a prevenire questi tipi di attacchi. Per lo sfruttamento in corso il consiglio è quello, se non già fatto, di applicare il prima possibile l‘aggiornamento disponibile del plug-in.