Tech

Attacco “Blank Image”, la campagna phishing che sfrutta le immagini vettoriali

Tempo di lettura: 2 minuti. Script malevoli nascosti in file SVG vuoti all’interno di allegati HTML

I ricercatori di Avanan, una società di Check Point Software, hanno discusso in un recente rapporto di come sia possibile nascondere contenuti dannosi all’interno di “immagini vuote”, creando reindirizzamenti automatici che aggirano i controlli anti-malware come VirusTotal.

“In questo attacco, gli hacker inseriscono immagini vuote all’interno degli allegati HTML. Quando si apre l’allegato, l’utente viene reindirizzato automaticamente a un URL dannoso” spiega Jeremy Fuchs di Avanan.

Lo scenario di attacco

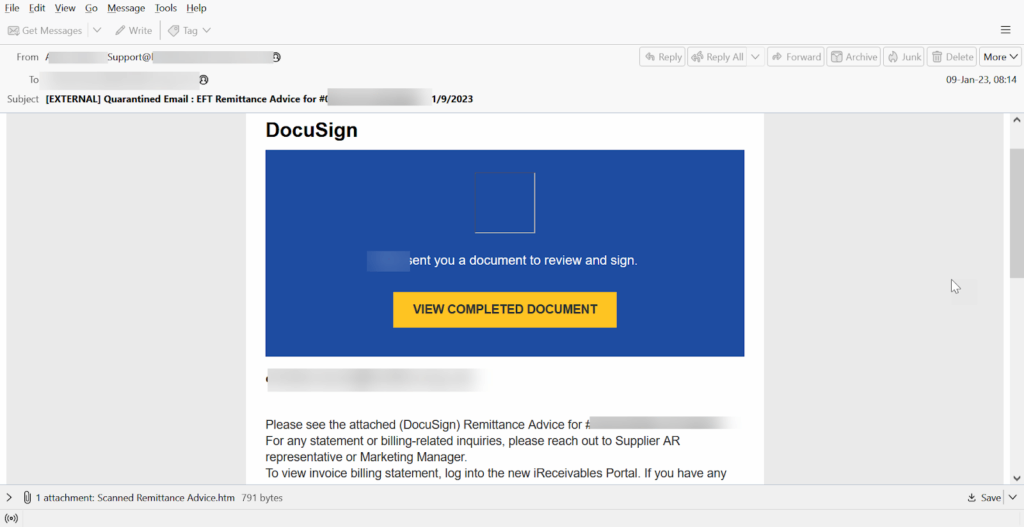

La campagna e-mail inizia con quello che sembra essere un documento di DocuSign (una piattaforma di firma di documenti basata su cloud legittima).

All’utente viene chiesto di rivedere e firmare il documento. Mentre il link “View completed document” porterà alla pagina legittima di DocuSign, l’allegato HTM “Scanned Remittance Advice.htm” contiene invece l’inganno. Il click su di esso avvia la catena degli eventi.

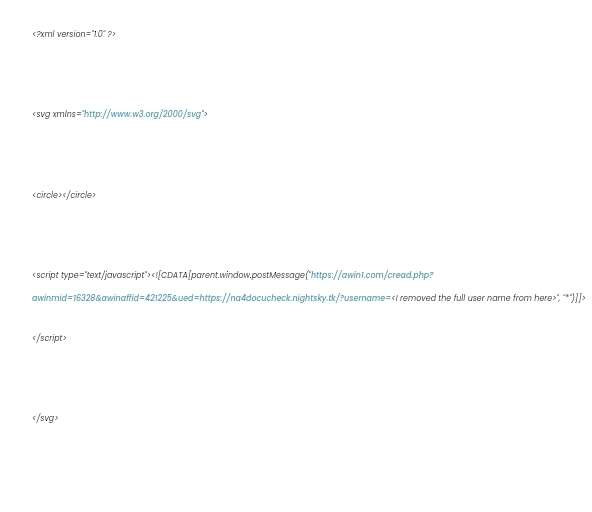

Il file HTM contiene un’immagine SVG codificata in Base64 (gli SVG sono immagini vettoriali basate su XML e possono contenere tag di script HTML). Si tratterebbe di un’immagine vuota con un contenuto attivo all’interno (codice Javascript) che reindirizza automaticamente all’URL malevolo aggirando in tal modo i tradizionali servizi di scansione. Il compito dell’immagine sarebbe semplicemente quello di un segnaposto per contenere lo script malevolo. La vittima non vede nulla sullo schermo mentre il codice di reindirizzamento dell’URL viene eseguito in background. Quando il documento HTM viene aperto, decodificherà il JavaScript e lo eseguirà, consentendo allo script di eseguire localmente attività dannose, inclusa la creazione di eseguibili malware.

Raccomandazioni

Nel rimarcare come questa insolita tecnica sia un modo efficace per aggirare la maggior parte degli strumenti di sicurezza e firewall, Avanan raccomanda agli utenti di diffidare di qualsiasi e-mail che contenga un allegato HTML/HTM e agli amministratori di bloccare tali allegati così come si fa solitamente per i file di tipo .exe e .cab.

Smartphone

Motorola Edge 50 Pro bocciato in riparabilità

Tempo di lettura: 2 minuti. Motorola Edge 50 Pro smontato in un recente video, che esplora la struttura interna e valuta la facilità di riparazione del dispositivo

Motorola Edge 50 Pro, recentemente lanciato a livello globale, ha attirato l’attenzione non solo per le sue specifiche tecniche, ma anche per la sua struttura interna. Un recente video pubblicato sul canale YouTube PBKreviews mostra il completo disassemblaggio e ri-assemblaggio del dispositivo, offrendo una visione dettagliata della sua architettura interna e della facilità di riparazione.

Processo di smontaggio

Per aprire il Motorola Edge 50 Pro, è necessario l’utilizzo di un phon o pistola termica per ammorbidire l’adesivo e rimuovere il pannello posteriore, che presenta un’unica colorazione Moonlight Pearl, creata dalla casa italiana Mazzucchelli. Dopo la rimozione del pannello posteriore, si procede con la rimozione di numerose viti, esponendo la scheda madre e una scheda secondaria, oltre a vasti strati di film di grafite utilizzati per dissipare il calore.

Componenti interni esaminati

- Scheda Madre: Contiene le fotocamere, permettendo un’occhiata ravvicinata agli obiettivi.

- Componenti Vari: Inclusi il sensore di luce ambientale, il lettore SIM, la scheda dei porti hardware con la porta USB-C e il microfono, il diffusore inferiore, il vibratore e un’ampia camera a vapore di rame per il raffreddamento.

Valutazione della Riparabilità

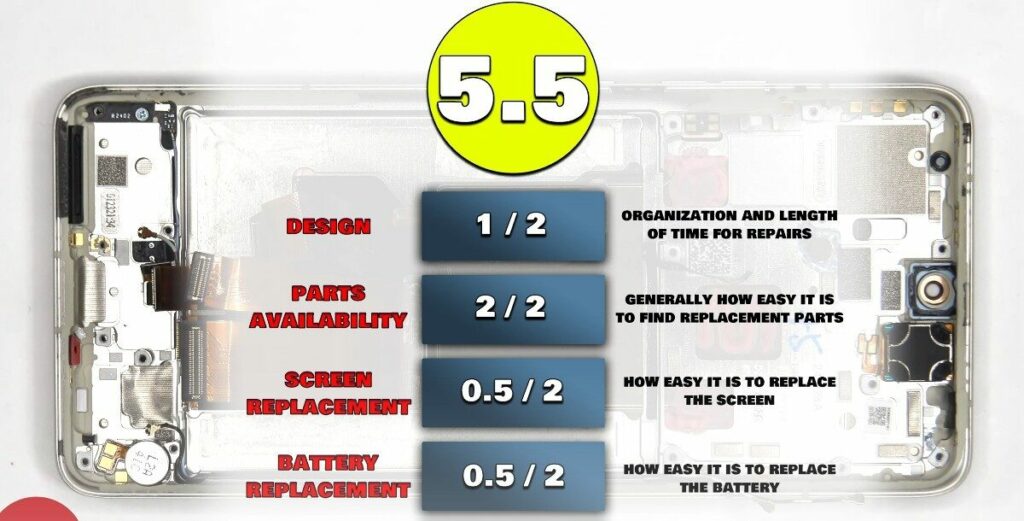

Il Motorola Edge 50 Pro ha ricevuto un punteggio di riparabilità di 5.5 su 10, indicando una riparabilità moderata. Tra i punti critici:

- La batteria non dispone di linguette di estrazione, complicando la sua rimozione.

- La sostituzione dei pulsanti laterali richiede la rimozione del display, un processo non ideale per interventi rapidi.

- La riparabilità generale del dispositivo varia da moderata a difficile, a seconda del componente specifico.

Il disassemblaggio del Motorola Edge 50 Pro rivela una struttura interna ben organizzata ma con alcune sfide in termini di riparabilità. Nonostante alcune difficoltà, il design interno mostra un impegno verso la gestione del calore e l’integrità strutturale. Gli utenti interessati a una riparabilità più facile potrebbero trovare queste informazioni cruciali prima dell’acquisto.

Intelligenza Artificiale

OpenAI impegno per la Sicurezza dei Bambini

Tempo di lettura: 2 minuti. OpenAI si impegna a implementare misure di sicurezza infantile nello sviluppo e manutenzione delle tecnologie di IA generativa

OpenAI, insieme a leader del settore come Amazon, Anthropic, Civitai, Google, Meta, Metaphysic, Microsoft, Mistral AI e Stability AI, si è impegnata a implementare misure robuste di sicurezza infantile nello sviluppo, distribuzione e manutenzione delle tecnologie di intelligenza artificiale generativa, conformemente ai principi di Safety by Design in favore dei bambini. Questa iniziativa, guidata da Thorn, un’organizzazione non profit dedicata alla protezione dei bambini dall’abuso sessuale, e da All Tech Is Human, che si occupa di risolvere problemi complessi tra tecnologia e società, mira a mitigare i rischi che l’IA generativa può rappresentare per i bambini.

Dettagli dell’impegno

Adottando i principi di Safety by Design, OpenAI e i suoi colleghi assicurano che la sicurezza dei bambini sia una priorità in ogni fase dello sviluppo dell’IA. Gli sforzi finora compiuti includono minimizzare la possibilità che i modelli generino contenuti che possano danneggiare i bambini, impostare restrizioni di età per ChatGPT e collaborare attivamente con il National Center for Missing and Exploited Children (NCMEC), la Tech Coalition e altri stakeholder governativi e industriali su questioni di protezione dell’infanzia e miglioramenti dei meccanismi di segnalazione.

Principi specifici di Safety by Design:

- Sviluppo:

- Sviluppare, costruire e addestrare modelli di IA generativa che affrontino proattivamente i rischi per la sicurezza dei bambini.

- Fonti responsabili per i set di dati di addestramento, rilevamento e rimozione di materiali di abuso sessuale su minori (CSAM) e materiali di sfruttamento sessuale di minori (CSEM) dai dati di addestramento, e segnalazione di qualsiasi CSAM confermato alle autorità competenti.

- Incorporare cicli di feedback e strategie di stress-testing iterativi nel processo di sviluppo.

- Implementare soluzioni per affrontare l’uso malevolo.

- Distribuzione:

- Rilasciare e distribuire modelli di IA generativa dopo che sono stati addestrati e valutati per la sicurezza infantile, fornendo protezioni durante tutto il processo.

- Combattere contenuti e comportamenti abusivi, incorporando sforzi di prevenzione.

- Incoraggiare la proprietà dello sviluppo in sicurezza per progettazione.

- Manutenzione:

- Mantenere la sicurezza del modello e della piattaforma continuando a comprendere e rispondere ai rischi per la sicurezza dei bambini.

- Impegnarsi a rimuovere nuovi materiali CSAM generati dall’IA creati da attori malevoli dalla nostra piattaforma.

- Investire in ricerca e soluzioni tecnologiche future.

- Combattere CSAM, AIG-CSAM e CSEM sulle nostre piattaforme.

Questo impegno rappresenta un passo importante nel prevenire l’uso improprio delle tecnologie di IA per creare o diffondere materiale di abuso sessuale su minori (AIG-CSAM) e altre forme di danno sessuale contro i bambini. Come parte del gruppo di lavoro, OpenAI ha anche concordato di rilasciare aggiornamenti sui progressi ogni anno.

Tech

Tails 6.2 migliora le misure contro la vulnerabilità Spectre v4

Tempo di lettura: < 1 minuto. Scopri Tails 6.2, l’ultimo aggiornamento del sistema operativo Linux che migliora la mitigazione della vulnerabilità Spectre v4 e introduce altre funzionalità

Il progetto Tails ha rilasciato la versione 6.2, un aggiornamento significativo del sistema operativo Linux focalizzato sulla sicurezza, noto per la sua capacità di preservare l’anonimato e la privacy online. Questo rilascio porta con sé miglioramenti cruciali, tra cui la mitigazione migliorata della vulnerabilità Spectre v4, che interessa i processori Intel.

Dettagli dell’aggiornamento

Tails 6.2, sincronizzato con i repository di Debian GNU/Linux 12 “Bookworm” e basato sul kernel Linux 6.1 LTS, include il Tor Browser 13.0.14 e il client Tor 0.4.8.11. Questa versione introduce anche miglioramenti nel rilevamento di errori di lettura e scrittura quando Tails è in esecuzione da una chiavetta USB e aggiorna l’utility Tails Upgrader, impostando “Aggiorna più tardi” come opzione predefinita.

Miglioramenti Specifici:

- Disabilitazione del Speculative Store Bypass (SSB): Questa misura è stata adottata per migliorare la protezione contro la vulnerabilità Spectre v4.

- Risoluzione di problemi Wi-Fi: Miglioramenti specifici per il supporto hardware che presentava problemi di connettività Wi-Fi.

- Miglioramento dei messaggi di errore: Specificamente per quei casi in cui non è possibile creare uno Storage Persistente.

- Disabilitazione dei tasti SysRq: Per prevenire il crash della sessione di Tails e il bypass della schermata di blocco.

Supporto linguistico esteso

L’aggiornamento include 21 nuove lingue per la schermata di benvenuto, migliorando l’accessibilità per un pubblico globale. Le lingue aggiunte vanno dall’albanese al vietnamita, passando per giapponese e coreano, rendendo Tails ancora più accessibile a livello internazionale.

Tails 6.2 rappresenta un passo importante nella continua evoluzione di questo sistema operativo dedicato alla sicurezza e alla privacy. Con miglioramenti significativi nella protezione da vulnerabilità critiche e un’esperienza utente più raffinata, Tails conferma il suo impegno nell’offrire uno strumento efficace per la sicurezza online.

Notizie1 settimana fa

Notizie1 settimana faAustralia ed USA arresti contro sviluppatori RAT Hive – Firebird

Cyber Security2 settimane fa

Cyber Security2 settimane faDove studiare Sicurezza Informatica in Italia: Guida alle migliori opzioni

Inchieste1 settimana fa

Inchieste1 settimana faBanca Sella: il problema che i detrattori del Piracy Shield non dicono

Notizie2 settimane fa

Notizie2 settimane faIntensificazione delle operazioni di influenza digitale da parte di Cina e Corea del Nord

Notizie1 settimana fa

Notizie1 settimana faLightSpy: APT41 minaccia Utenti iPhone in Asia

Notizie1 settimana fa

Notizie1 settimana faMiner di criptovalute arrestato per aver evaso pagamenti di Server Cloud per 3,5 Milioni di Dollari

Notizie1 settimana fa

Notizie1 settimana faUSA, arrestata per un’accusa di Sextortion da 1,7 Milioni di Dollari

Cyber Security2 settimane fa

Cyber Security2 settimane faIl Ruolo e le Responsabilità del Responsabile per la Transizione Digitale nelle Pubbliche Amministrazioni