Tech

DLL sideloading, LockBit ransomware sfrutta lo strumento di sicurezza Microsoft

Tempo di lettura: 2 minuti. Il RaaS sempre più diffuso implementa nuove routine anti rilevamento EDR e AV

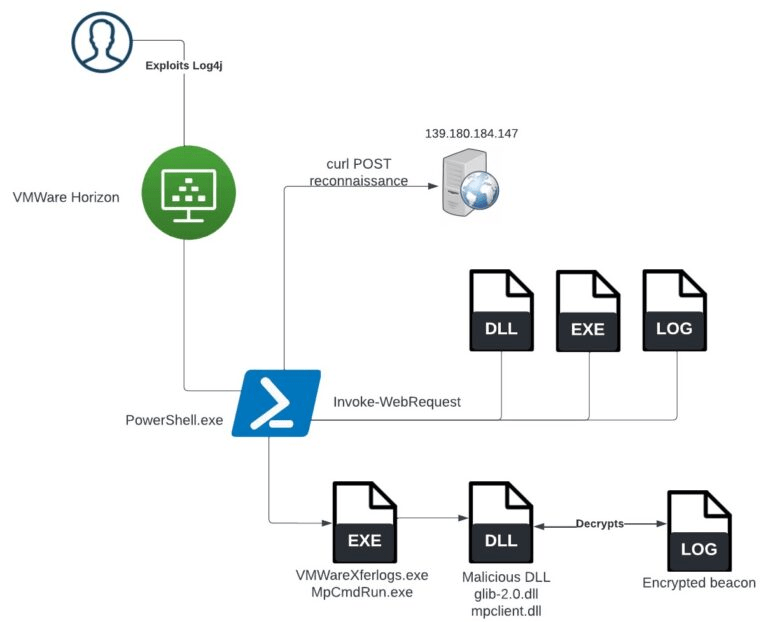

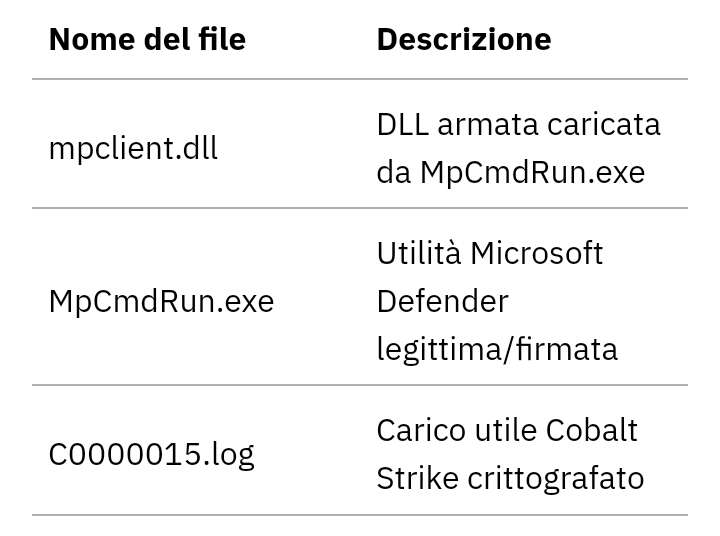

Durante una recente indagine i ricercatori di SentinelOne hanno scoperto che un operatore LockBit o suo affiliato starebbe abusando dello strumento della riga di comando di Windows Defender (MpCmdRun.exe) per decrittografare e caricare i payload di Cobalt Strike.

La catena d’infezione

Una volta che gli aggressori ottengono l’accesso iniziale tramite la vulnerabilità Log4j, contro un server VMWare Horizon senza patch, la ricognizione inizia a utilizzare PowerShell per eseguire comandi ed esfiltrare dati tramite una richiesta POST codificata base64 da un indirizzo IP.

Una volta che l’attore della minaccia ha acquisito privilegi sufficienti, tenta di scaricare una DLL dannosa, il payload crittografato e lo strumento legittimo da un server C2.

In particolare, MpCmdRun.exe viene abusato per caricare lateralmente una DLL armata mpclient.dll, che carica e decritta Cobalt Strike Beacon dal file c0000015.log.

Alzare il livello d’attenzione

L’uso di strumenti cosiddetti “living off the land” per eludere il rilevamento EDR e Antivirus sta diventando sempre più di uso comune, pertanto gli esperti di SentinelOne consigliano alle organizzazioni di alzare il livello d’attenzione vigilando e monitorando l’uso di eseguibili legittimi che potrebbero essere sfruttato dagli attori delle minacce per attacchi DLL sideloading.

Tech

Samsung Galaxy S24 FE avrà un display più grande?

Tempo di lettura: 2 minuti. Samsung Galaxy S24 FE: display da 6.7 pollici più grande nella storia della serie e prestazioni flagship a un prezzo più accessibile.

Il Samsung Galaxy S24 FE sta suscitando grande interesse con il possibile cambiamento radicale nella dimensione del suo display. Secondo recenti rapporti trapelati da Weibo, il nuovo modello FE sarà caratterizzato da uno schermo più grande, segnando una significativa deviazione dalle versioni precedenti della serie FE.

Cambiamenti nel Display

A differenza del Galaxy S23 FE, che aveva uno schermo da 6.1 pollici, il Galaxy S24 FE potrebbe vantare un display da 6.7 pollici. Questo lo renderebbe il dispositivo FE più grande mai rilasciato da Samsung, offrendo un’esperienza visiva simile a quella di un Galaxy S24 Plus ma a un prezzo più accessibile.

Specifiche tecniche

Le specifiche tecniche del Galaxy S24 FE includono potenzialmente un chipset Snapdragon 8 Gen 3 o un Exynos 2400, a seconda della regione di vendita. Questi potenti processori sono gli stessi utilizzati nella lineup S24 attuale, suggerendo che il S24 FE potrebbe offrire prestazioni paragonabili ai modelli di punta a un costo inferiore. Inoltre, il telefono potrebbe arrivare con 12GB di RAM LPDDR5X e fino a 256GB di memoria interna UFS 4.0, assicurando velocità e capacità di storage eccellenti.

Capacità della Batteria

Nonostante l’aumento delle dimensioni dello schermo, il Galaxy S24 FE dovrebbe mantenere una batteria competitiva con una capacità di 4500 mAh. Questo dovrebbe garantire una buona durata della batteria, rendendolo adeguato per l’uso quotidiano senza frequenti ricariche.

Considerazioni sul Mercato

L’aumento delle dimensioni dello schermo del Galaxy S24 FE potrebbe attrarre una nuova fascia di consumatori interessati a dispositivi più grandi ma che sono costretti a considerare alternative più economiche rispetto ai modelli flagship. Tuttavia, questo cambiamento potrebbe anche alienare alcuni fan della serie FE che preferiscono dispositivi più compatti.

Il Samsung Galaxy S24 FE sembra pronto a rompere la tradizione della serie FE con un display significativamente più grande. Questa mossa potrebbe sia espandere il suo appeal che sfidare le aspettative esistenti, posizionandolo come una scelta intrigante per i consumatori alla ricerca di un equilibrio tra funzionalità premium e accessibilità.

Tech

Benvenuto Meta Llama 3: le reazioni di Nvidia, Amazon e Google

Tempo di lettura: 4 minuti. Meta Llama 3 è ora disponibile su Google Cloud Vertex AI e Amazon SageMaker JumpStart, offrendo avanzate capacità di personalizzazione e accelerazione dell’inferenza grazie alle ottimizzazioni NVIDIA.

Meta Llama 3, il potente modello di linguaggio di Meta, è ora disponibile su più piattaforme cloud, rendendolo accessibile agli sviluppatori di tutto il mondo per una vasta gamma di applicazioni AI: ecco le reazioni di Google, Amazon ed NVIDIA al nuovo arrivato in casa Zuckerberg.

Matrice Digitale l’ha già provato nonostante non sia ancora disponibile in italia

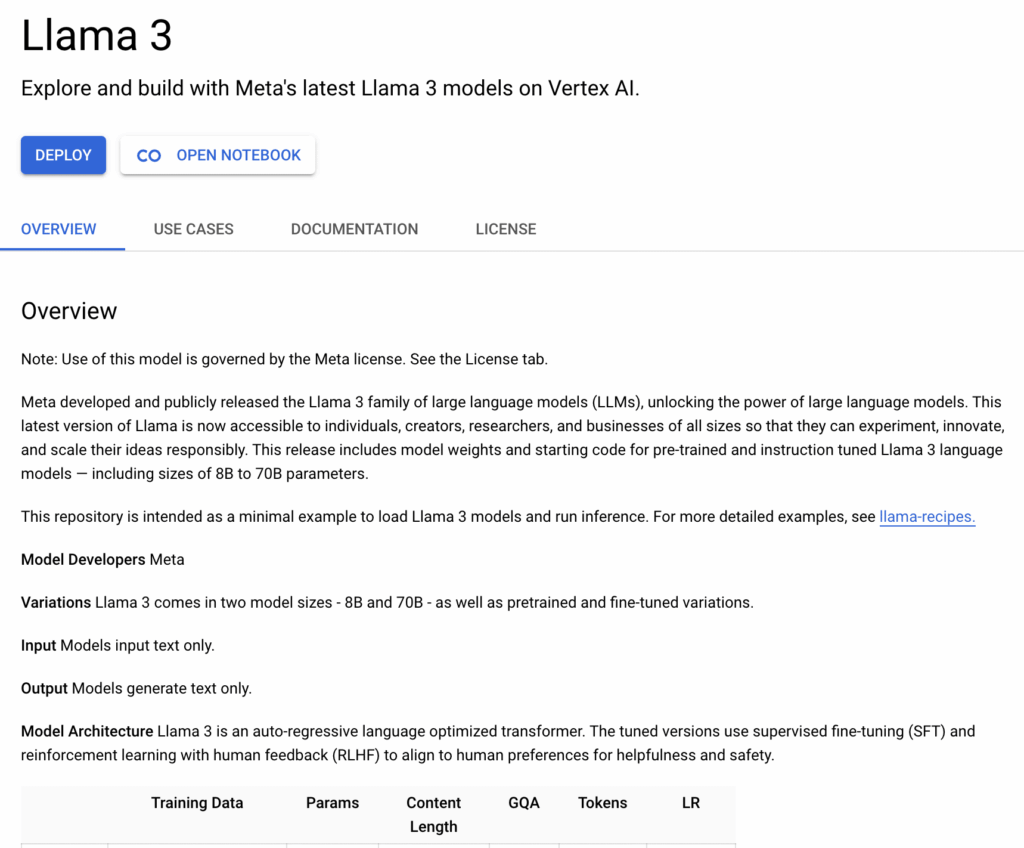

Google Cloud Vertex AI

Google Cloud ha annunciato l’integrazione di Meta Llama 3 nel suo Vertex AI, offrendo agli sviluppatori strumenti avanzati per personalizzare il modello con i propri dati. Questa integrazione permette di affinare il modello utilizzando tecniche di tuning supervisionate e rinforzo attraverso feedback umano. Gli sviluppatori possono anche valutare i modelli affinati direttamente in Model Garden di Vertex AI o utilizzare lo strumento di valutazione comparativa, Auto SxS. Con supporto per hardware all’avanguardia, come TPU e GPU, Google Cloud Vertex AI facilita l’ottimizzazione e il deployment di Llama 3 per casi d’uso specifici.

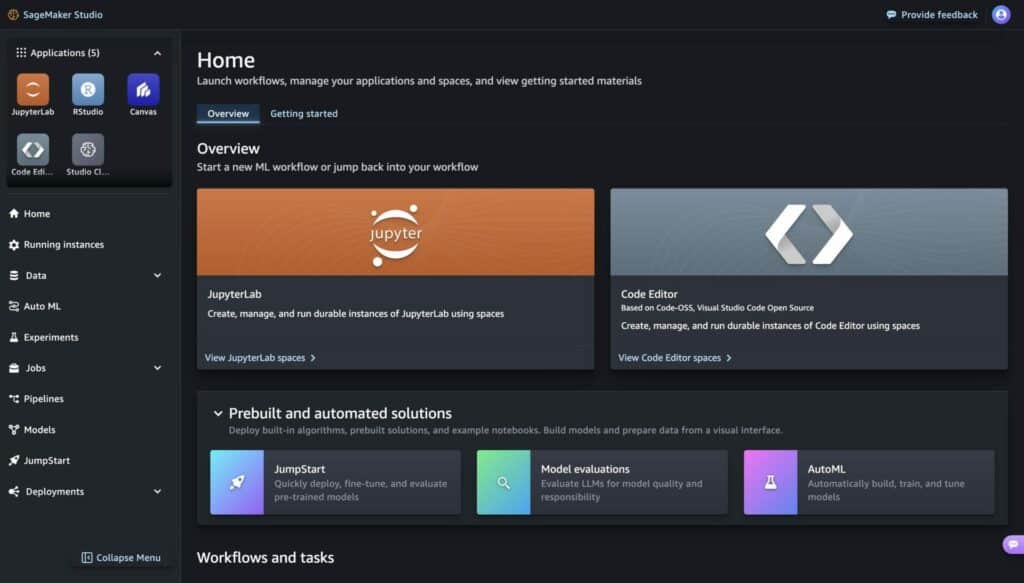

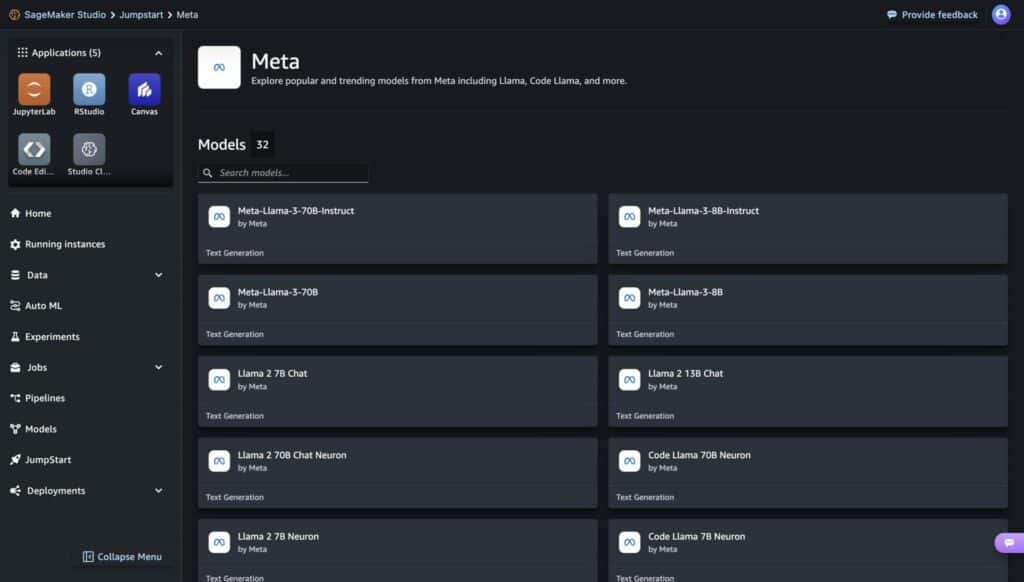

Amazon SageMaker JumpStart

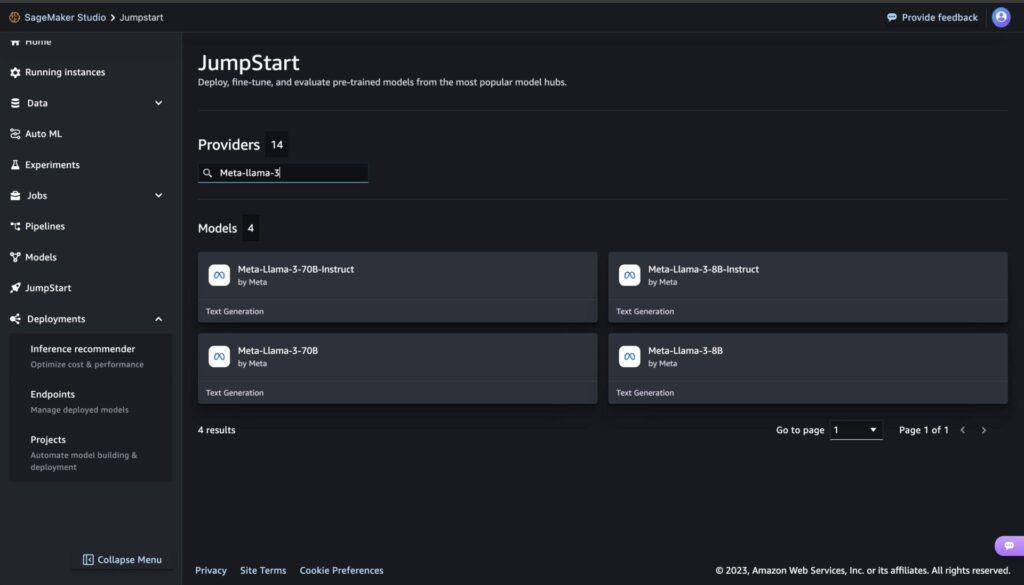

Parallelamente, Amazon ha reso disponibili i modelli Llama 3 attraverso SageMaker JumpStart, permettendo di deployare e eseguire inferenze facilmente. Con opzioni di due dimensioni di modello, 8B e 70B, Llama 3 supporta una vasta gamma di casi d’uso, migliorando capacità di ragionamento, generazione di codice e seguimento di istruzioni. Gli sviluppatori possono utilizzare SageMaker per deployare i modelli in ambienti isolati di rete e personalizzarli per addestramenti e deployment specifici, mantenendo la sicurezza dei dati sotto il controllo VPC.

Disponibilità su Amazon SageMaker JumpStart

Amazon SageMaker JumpStart facilita il deployment e l’utilizzo dei modelli di Meta Llama 3, rendendoli accessibili attraverso un ambiente di rete isolato e sicuro. Con due varianti del modello, da 8B e 70B, Llama 3 è ideale per una vasta gamma di applicazioni, dalle task di ragionamento e generazione di codice fino al seguire istruzioni complesse.

Caratteristiche e Funzionalità

L’architettura di Llama 3 si basa su un transformer decoder-only con un nuovo tokenizer che migliora la performance del modello. Le caratteristiche include:

- Flessibilità: I modelli possono essere addestrati con tecniche di fine-tuning per adattarsi a specifici dati e necessità.

- Valutazione e personalizzazione: Con SageMaker, gli sviluppatori possono personalizzare e valutare i modelli affinati direttamente all’interno dell’ambiente SageMaker, utilizzando strumenti come SageMaker Pipelines e Debugger.

- Sicurezza dei dati: Il deployment sotto i controlli VPC di AWS garantisce che i dati restino protetti durante l’uso dei modelli.

Implementazione e Utilizzo

Il deployment di Llama 3 attraverso SageMaker JumpStart è semplice e intuitivo, offrendo agli utenti la possibilità di sviluppare i modelli con pochi clic. Inoltre, gli sviluppatori possono sfruttare notebook di esempio per guidarli attraverso l’intero processo di deployment e inferenza.

Regioni AWS Disponibili

I modelli Llama 3 sono disponibili per il deployment in SageMaker Studio nelle regioni AWS di N. Virginia, Ohio, Oregon, Irlanda e Tokyo, assicurando così una vasta copertura geografica e prestazioni ottimali.

NVIDIA e l’Accelerazione dell’Inferenza

NVIDIA ha ottimizzato Llama 3 per accelerare l’inferenza su tutte le sue piattaforme hardware. Grazie al supporto per le GPU NVIDIA H100 Tensor Core, Llama 3 può essere eseguito in modo efficiente su cloud, data center, dispositivi edge e PC. Queste ottimizzazioni permettono a Llama 3 di supportare un maggior numero di utenti simultaneamente, rendendolo ideale per applicazioni che richiedono alta scalabilità e bassa latenza.

Dettagli sulle Ottimizzazioni

Meta Llama 3 è stato addestrato su un cluster di computer che incorpora 24,576 GPU NVIDIA H100 Tensor Core, connesse attraverso una rete NVIDIA Quantum-2 InfiniBand. Questo imponente hardware ha permesso a Meta di ottimizzare la rete, il software e le architetture dei modelli per il loro modello di linguaggio di punta, Llama 3.

Applicazioni Pratiche di Llama 3

Le versioni di Llama 3, accelerate su GPU NVIDIA, sono ora disponibili per l’uso nel cloud, nei data center, al bordo della rete e sui PC. Gli sviluppatori possono accedere a Llama 3 tramite un microservizio NVIDIA NIM con un’API standard, che può essere distribuito ovunque. Inoltre, le aziende possono personalizzare Llama 3 con i loro dati utilizzando il framework open source NVIDIA NeMo, parte della piattaforma NVIDIA AI Enterprise.

Performance e Utilizzo

Le pratiche ottimali per il deployment di un LLM per un chatbot prevedono un equilibrio tra bassa latenza, buona velocità di lettura e uso ottimale della GPU per ridurre i costi. Per esempio, un singolo GPU NVIDIA H200 Tensor Core può generare circa 3,000 token al secondo, sufficienti per servire circa 300 utenti simultanei. Un server NVIDIA HGX con otto GPU H200 può quindi fornire 24,000 token al secondo, supportando più di 2,400 utenti contemporaneamente.

Impatto sui Dispositivi Edge

Per i dispositivi edge, la versione di Llama 3 con otto miliardi di parametri ha generato fino a 40 token al secondo su Jetson AGX Orin e 15 token al secondo su Jetson Orin Nano. Questo mostra il potenziale di Llama 3 di operare efficacemente anche in ambienti con risorse limitate.

L’accessibilità di Meta Llama 3 su piattaforme come Google Cloud Vertex AI e Amazon SageMaker JumpStart, insieme alle ottimizzazioni di NVIDIA, apre nuove possibilità per l’implementazione di AI generativa. Gli sviluppatori hanno ora gli strumenti e le risorse necessarie per integrare capacità di AI avanzate nei loro prodotti e servizi, spingendo ulteriormente i confini dell’innovazione nel campo dell’intelligenza artificiale.

Tech

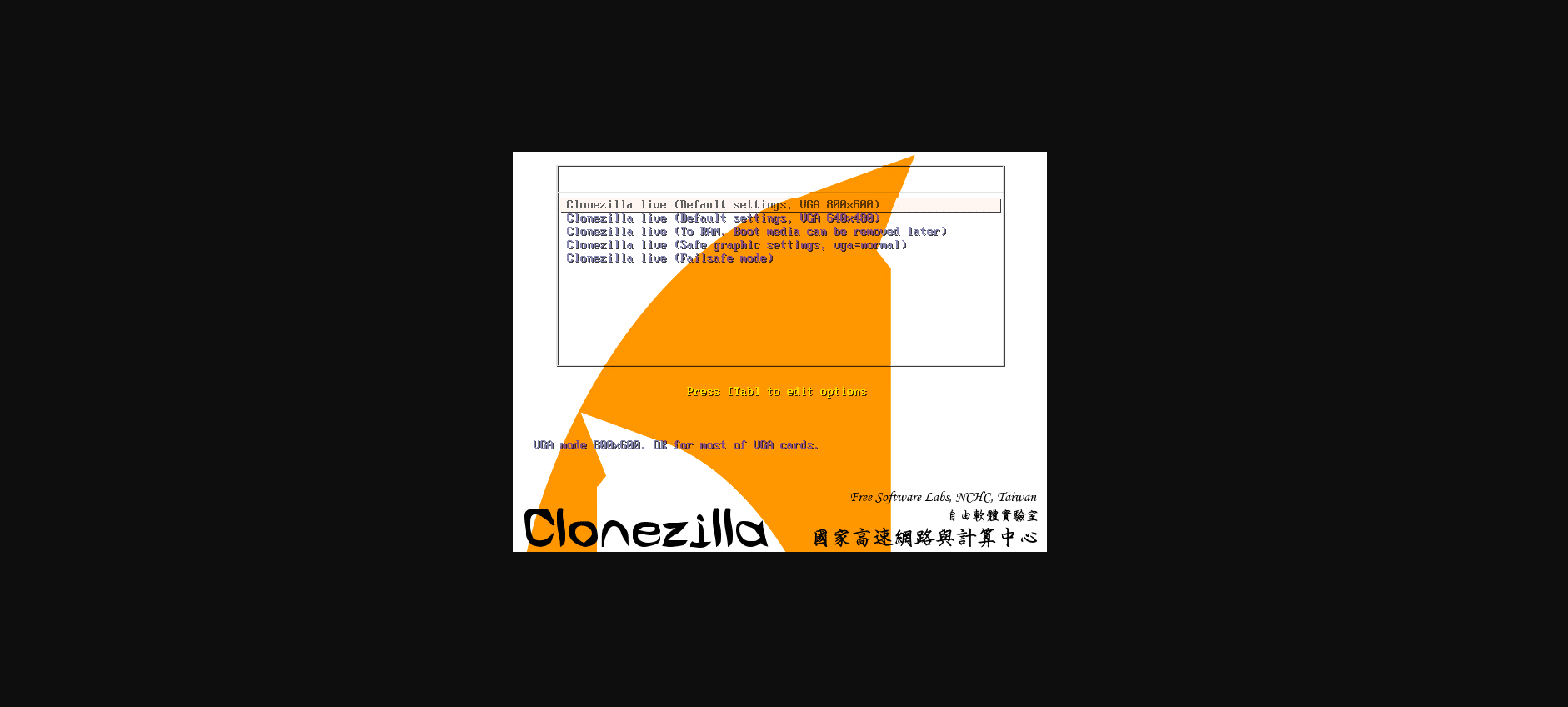

Clonezilla Live aggiornato contro Backdoor XZ e con Linux 6.7

Tempo di lettura: 2 minuti. Clonezilla Live 3.1.2-22 è ora disponibile con importanti aggiornamenti di sicurezza contro la backdoor XZ e miglioramenti di sistema con il nuovo kernel Linux 6.7.

Clonezilla Live, il sistema popolare per il cloning e l’imaging dei dischi, ha rilasciato una nuova versione che include importanti aggiornamenti di sicurezza e funzionalità. La versione 3.1.2-22 di Clonezilla Live si presenta con il kernel Linux 6.7 e implementa misure critiche per proteggere contro la recente vulnerabilità della backdoor XZ.

Dettagli dell’aggiornamento

L’aggiornamento più rilevante in Clonezilla Live 3.1.2-22 è la correzione della vulnerabilità legata alla backdoor XZ. Questa problematica di sicurezza, presente nella versione 5.6.0 degli xz-utils, permetteva agli attaccanti di compromettere i server SSH remotamente. Per mitigare il rischio, Clonezilla ha retrocesso gli xz-utils alla versione 5.4.5, che non è affetta da questa vulnerabilità.

Miglioramenti e funzionalità aggiuntive

Oltre alla correzione di sicurezza, Clonezilla Live 3.1.2-22 introduce una serie di miglioramenti e nuove funzionalità:

- Kernel aggiornato: Il passaggio al kernel Linux 6.7.9-2, proveniente dai repository di Debian Sid, migliora il supporto hardware e aumenta la stabilità generale del sistema.

- Strumenti aggiunti: Inclusione di strumenti come

powermgmt-baseepdshnel sistema live, oltre all’aggiornamento del pacchettoezioalla versione 2.0.11. - Gestione dei log: Supporto aggiunto per la rotazione dei file di log relativi a Clonezilla e la ricezione di messaggi in un nuovo formato dai client.

- Miglioramenti vari: Correzioni di bug e aggiornamenti di configurazione per migliorare l’usabilità e la compatibilità.

Implicazioni e raccomandazioni

Questa versione di Clonezilla Live rappresenta un aggiornamento critico per tutti gli utenti che utilizzano il software per le loro attività di imaging e clonazione di dischi. È vivamente consigliato eliminare qualsiasi versione precedente del software e adottare la 3.1.2-22 per garantire la massima sicurezza e performance.

Con l’integrazione del nuovo kernel e la correzione della vulnerabilità degli xz-utils, Clonezilla Live 3.1.2-22 si posiziona come una scelta affidabile e sicura per gli utenti che necessitano di un potente strumento di clonazione e backup del disco. L’impegno continuo nello sviluppo e nel mantenimento della sicurezza dimostra l’importanza di rimanere aggiornati con le ultime versioni del software. Scaricalo qui

Inchieste2 settimane fa

Inchieste2 settimane faLavender: come l’intelligenza artificiale ha aiutato Israele nell’uccidere innocenti in 20 secondi

Inchieste2 settimane fa

Inchieste2 settimane faPiracy Shield: calano i blocchi degli IP “innocenti” nell’attesa dell’Ecatombe

Inchieste2 settimane fa

Inchieste2 settimane faPiracy Shield: Capitanio (AGCom) risponde alla nostra inchiesta

Notizie2 settimane fa

Notizie2 settimane faNIS2: webinar gratuito rivolto alle imprese in balia del provvedimento

Economia2 settimane fa

Economia2 settimane faAmazon, licenziamenti nell’unità di cloud computing

Economia1 settimana fa

Economia1 settimana faTSMC riceve 11,6 miliardi e produrrà chip negli Stati Uniti

Notizie2 settimane fa

Notizie2 settimane faPost sull’Intelligenza Artificiale diffondono malware sui social

Economia1 settimana fa

Economia1 settimana faTensioni USA-Cina per l’investimento in TSMC e intanto altri 6,6 miliardi per Samsung