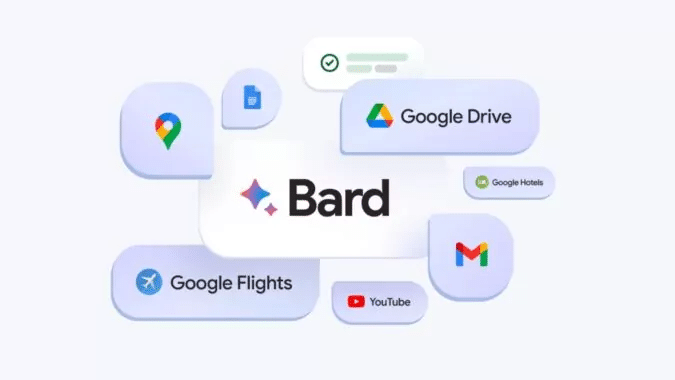

Google Bard, l’intelligenza artificiale conversazionale di Google, sta introducendo una serie di nuove funzionalità che permetteranno agli utenti di connettersi più facilmente con le loro app e servizi Google preferiti. Grazie al lancio delle estensioni Bard, ora disponibili in inglese, gli utenti possono sfruttare Bard per personalizzare ulteriormente le risposte basandosi sulle informazioni raccolte da Gmail, Docs, Drive, Maps, YouTube, e Google Flights and Hotels.

Le nuove potenzialità delle estensioni Bard

Con le nuove estensioni Bard, gli utenti possono chiedere a Bard di cercare tra le email per trovare le date proposte dagli amici per un viaggio, suggerire una data che funzioni per tutti, controllare le informazioni in tempo reale relative a voli e prenotazioni alberghiere, mostrare le indicazioni per il luogo dell’incontro su Google Maps e suggerire video YouTube su cosa fare nella località scelta. È anche possibile chiedere a Bard di cercare file specifici su Drive o Gmail e modificarli secondo le istruzioni fornite.

Maggiore privacy e miglioramenti nella funzione “Google it”

Google assicura che, utilizzando le estensioni Bard, i contenuti provenienti da Gmail, Docs e Drive non saranno visualizzati da revisori umani, utilizzati da Bard per mostrare pubblicità o per addestrare il modello Bard. Gli utenti avranno accesso a impostazioni di privacy che permetteranno loro di decidere come utilizzare queste estensioni o di disattivarle in qualsiasi momento.

Inoltre, la funzione “Google it” di Bard riceverà alcuni miglioramenti. Ora, cliccando sull’icona “G” durante una conversazione con Bard, l’IA leggerà la risposta e valuterà se esistono contenuti sul web che la confermino o la contraddicano. Quando una dichiarazione può essere valutata, gli utenti possono cliccare sulle frasi evidenziate per saperne di più sulle informazioni trovate da Search.

Infine, quando qualcuno condivide una conversazione Bard attraverso un link pubblico, sarà possibile continuare quella conversazione e fare a Bard ulteriori domande sul tema.

x-com