La sesta generazione del WiFi è destinata a svolgere un ruolo centrale nell’innovazione delle reti aziendali e non solo, se ne parla poco ma il WiFi6 è indispensabile.

Abbiamo già approfondito come il WiFi, come tecnologia in generale, sarà una delle locomotive a trainare la ripresa economica post crisi pandemica.

Oggi andiamo nello specifico della nuova generazione del WiFi per capirne le reali potenzialità. Avrete notato come il sistema di trasmissione wireless con il maggiore ritorno mediatico sia il 5G al momento, ma si tratta appunto di una percezione.

Uno studio di Deloitte Global evidenzia che nel 2022 verranno spediti più dispositivi WiFi6 (standard 802.11ax) rispetto ai dispositivi 5G e con un gap notevole, 2,5 miliardi per WiFi6 contro 1,5 5G. Questo già fa intuire come la percezione di un 5G onnipresente è solo, appunto, una percezione. Dall’analisi Deloitte del 2021, infatti, emerge un quadro diverso nel quale, a livello aziendale, l’adozione riguarderà entrambe le tecnologie con una percentuale di impiego pari circa al 50%.

Il ruolo del WiFi6 sarà duplice, avrà infatti grande diffusione sia tra i consumatori che tra le aziende. I più comuni dispositivi che adottano il WiFi6 sono ovviamente smartphone, tablet e PC ma è utilizzato anche per le fotocamere wireless e i dispositivi per la smart home. Non mancano poi le console di gioco e i dispositivi indossabili, senza contare il grande impulso che arriverà dai visori AR/VR e dai Droni, altre due locomotive della ripresa.

Scenari di utilizzo del WiFi6

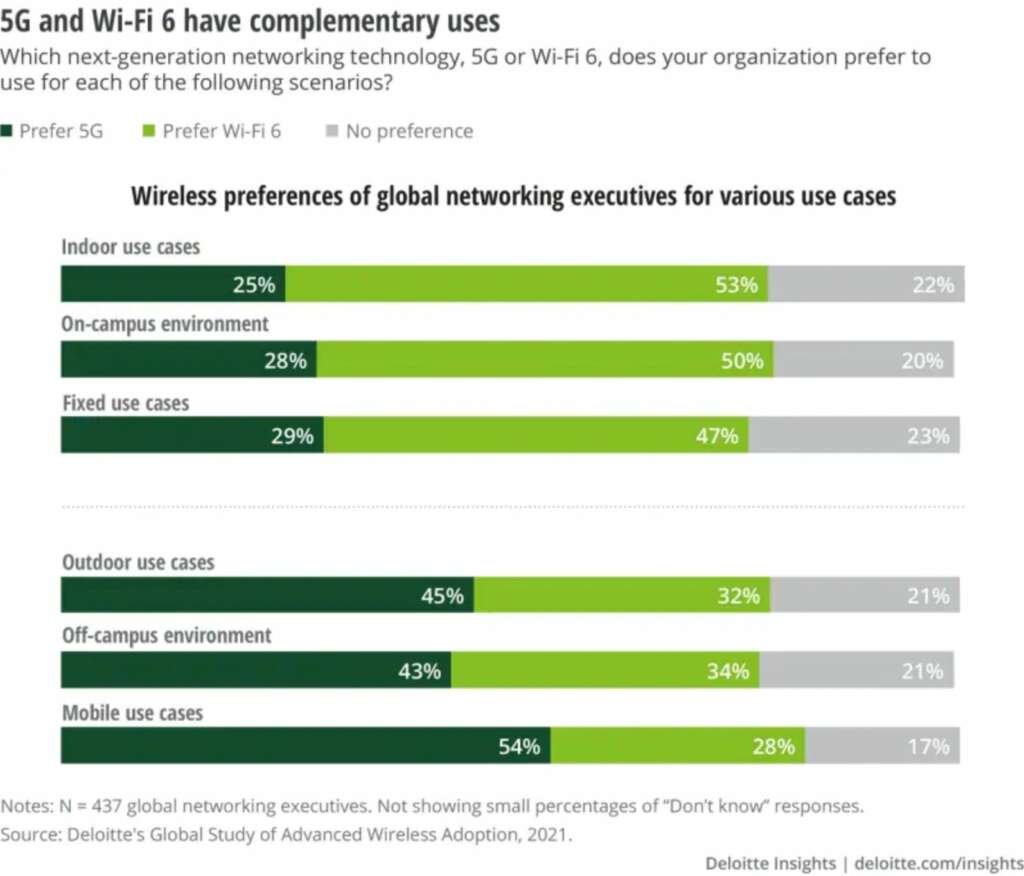

WiFi6 e 5G hanno alcune potenzialità simili ma anche punti di forza diversi e complementari. Entrambe le tecnologie consentono velocità più elevate, latenza inferiore e maggiore capacità di rete. Le differenze risiedono in aree come l’autonomia, il supporto per la mobilità e i costi.

Le tendenze di utilizzo del WiFi6 prevedono solitamente piccole reti locali e la connettività all’interno di case e uffici, viceversa le reti cellulari come il 5G sono utilizzate per reti geografiche interne ed esterne, per dispositivi in movimento come ad esempio per le smart city, porti, aeroporti e veicoli connessi.

L’idea alla base è quella di capire quale combinazione di utilizzo è più adatta ai vari scenari.

La vera novità di questa tecnologia è che in realtà WiFi6 e 5G sono progettati per funzionare insieme senza problemi e questo porta l’industria wireless ad orientarsi verso un futuro in cui i dispositivi possono muoversi in modo sicuro e senza interruzioni tra tutti i tipi di reti wireless.

Le associazioni di settore hanno un ruolo strategico come si può intuire, questo perché stanno sviluppando futuri standard di rete che consentiranno la convergenza di tecnologie cellulari e non, consentendo di fatto l’integrazione del WiFi6 con le principali reti 5G con notevoli vantaggi per tutti gli operatori.

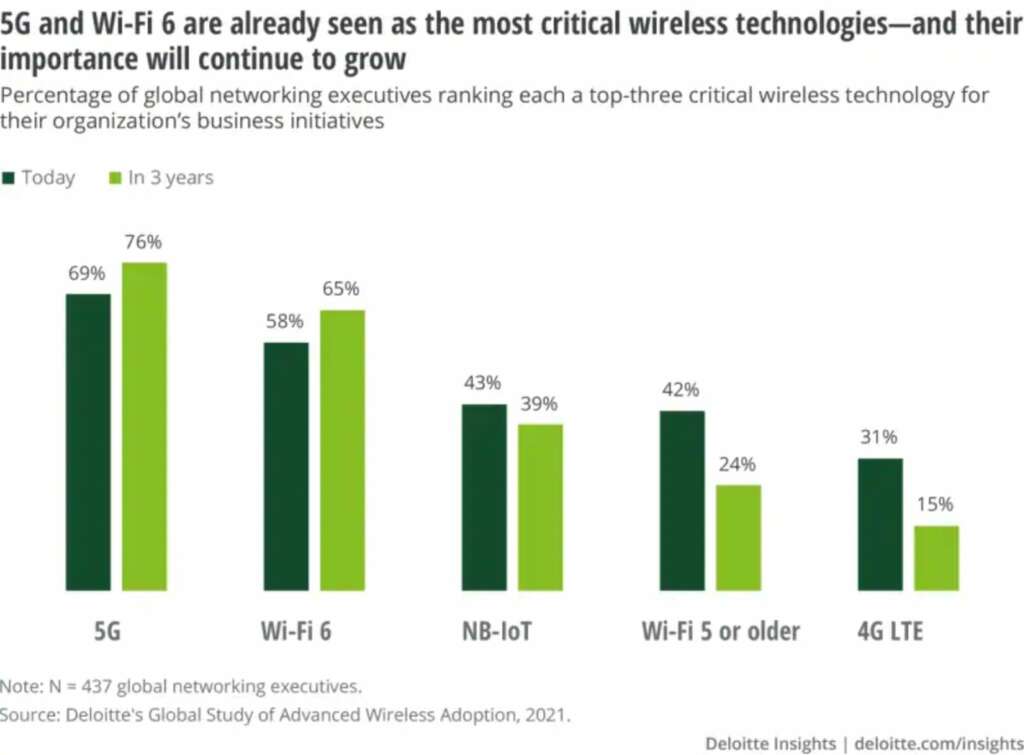

Come già ricordato il wireless è una delle tecnologie che traineranno il post pandemia ed è anche una priorità strategica per molte aziende. A chiarire il quadro d’insieme ci sono i risultati delle interviste ai responsabili di rete di molte aziende, come riassunto da Deloitte.

Tra questi il 65% prevede che il WiFi6 sarà una delle prime tre tecnologie wireless di punta per la propria attività entro il 2023 e il 76% prevede che anche il 5G sarà tra le prime tre.

Nonostante la consapevolezza dell’integrazione tre le due tecnologie, ad ora le implementazioni Wi-Fi 6 aziendali superano il 5G in tutti i paesi analizzati da Deloitte. Una probabile ragione è il costo, visto che i dispositivi WiFi6 sono più convenienti e ampiamente disponibili rispetto ai dispositivi 5G per i quali pesa anche la necessità di opportuna licenza governativa legata all’utilizzo di determinate bande di frequenza. Peraltro poi le autorizzazioni variano in base al paese.

Avevamo approfondito infatti il caso italiano DVB-T e 5G.

Ecco quindi che la facilità di implementazione ha probabilmente contribuito alla maggiore diffusione sul campo del WiFi6. Le reti WiFi sono già ampiamente utilizzate e man mano che le aziende passano alle reti WiFi6, possono sfruttare la compatibilità con le versioni precedenti, evitando la necessità di sostituire tutti i vecchi dispositivi WiFi contemporaneamente.

Dai dati è poi interessante notare come le due tecnologie, ove adottate, vadano di pari passo come evoluzione. Infatti i paesi che hanno riportato i livelli più alti di implementazioni WiFi6 come Germania, Brasile, Regno Unito, Cina e Australia sono stati anche quelli che hanno riportato i livelli più alti di implementazioni 5G.

Elementi qualificanti del WiFi6

Gli elementi qualificanti legati all’adozione di queste reti sono tre e dovrebbero spronare le aziende a velocizzare questa evoluzione.

L’innovazione è sicuramente il primo, il miglioramento dell’efficienza è il secondo, ed infine il miglioramento delle interazioni con i clienti. Questi elementi vanno inquadrati negli specifici scenari di utilizzo tramite una comprensione delle capacità specifiche del WiFi6 e del 5G e dei costi associati alla loro adozione. A mio avviso è necessario tener conto anche dei costi legati alla NON adozione di queste due nuove tecnologie ove si decidesse di non evolversi.

Si pensi poi che in alcuni casi d’uso evoluti, come veicoli a guida autonoma e robot autonomi in scenari IoT industriali, il WiFi6 e il 5G possono anche essere implementati fianco a fianco.

Tutti gli operatori ed i fornitori legati al WiFi6 ed al 5G possono collaborare in profondità con le aziende in procinto di evolvere le proprie reti di trasmissione dati. E’ infatti necessario far tesoro delle esperienze specifiche in un’ottica di integrazione delle competenze. Da un lato abbiamo il ruolo svolto dai fornitori di infrastrutture e dai produttori di dispositivi nei primi test di reti WiFi6, dall’altro i gestori delle telecomunicazioni che hanno molto da offrire agli utenti wireless avanzati. Infatti, data la loro vasta esperienza nella gestione di reti cellulari, i provider di rete possono offrire funzionalità chiave come sicurezza informatica, privacy e relazioni consolidate con altri operatori per supportare casi d’uso di WAN e mobilità. In alcuni casi poi lo spettro 5G dedicato può avere un netto vantaggio.

Come contropartita, di una migliore integrazione di Wi-Fi 6 e 5G, gli operatori di rete avranno la possibilità di indirizzare e ottimizzare il traffico su entrambi i tipi di rete, ad esempio utilizzando il WiFi6 per una parte del traffico in download e ridurre la congestione della rete cellulare.

Ecco quindi il perché il WiFi6 è un partner essenziale del 5G nelle soluzioni wireless evolute e sarà sempre più centrale nell’innovazione delle reti dedicate alla connettività di prossima generazione.