Una dettagliata analisi ha rivelato ulteriori informazioni sul trojan di accesso remoto RokRAT, uno strumento frequentemente utilizzato dagli attori sponsorizzati dallo stato nordcoreano noti come ScarCruft.

Cosa leggere

ScarCruft e il loro distintivo RokRAT

RokRAT è un trojan di accesso remoto (RAT) sofisticato che è stato osservato come componente critico all’interno della catena di attacco, consentendo agli attori della minaccia di ottenere accesso non autorizzato, esfiltrare informazioni sensibili e potenzialmente mantenere un controllo persistente sui sistemi compromessi, secondo quanto riferito da ThreatMon.

ScarCruft, attivo almeno dal 2012, è un gruppo di spionaggio informatico che opera per conto del governo nordcoreano, concentrando esclusivamente i propri obiettivi sulla sua controparte meridionale. Si ritiene che il gruppo sia un elemento subordinato all’interno del Ministero della Sicurezza dello Stato (MSS) della Corea del Nord.

Espansione del RokRAT tramite file LNK

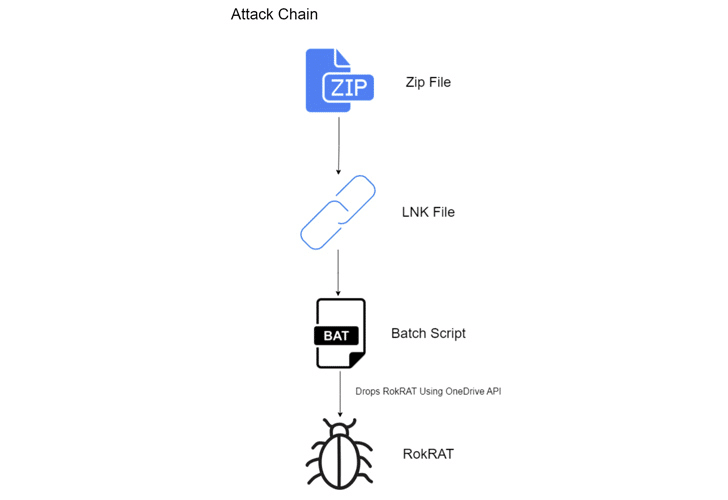

Recenti attacchi di spear-phishing, come evidenziato dal AhnLab Security Emergency Response Center (ASEC) e Check Point, hanno utilizzato file LNK per innescare sequenze di infezione multistadio che alla fine portano al dispiegamento del malware RokRAT.

RokRAT consente all’avversario di raccogliere metadati di sistema, acquisire screenshot, eseguire comandi arbitrari ricevuti da un server remoto, enumerare directory e esfiltrare file di interesse. ASEC ha rivelato un attacco ScarCruft che sfrutta un eseguibile Windows travestito da un documento Hangul per rilasciare malware configurato per contattare un URL esterno ogni 60 minuti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.