La sicurezza informatica è un campo in continua evoluzione, con nuove minacce che emergono regolarmente. Recentemente, è stata scoperta una backdoor nascosta in un Proof-of-Concept (PoC) su GitHub, che utilizza un metodo di persistenza particolarmente astuto.

Il lupo travestito da agnello

Il PoC in questione si presenta come uno strumento di apprendimento innocuo, ma nasconde un’intenzione maliziosa. Funziona come un downloader, scaricando e eseguendo silenziosamente uno script bash di Linux, mentre maschera le sue operazioni come un processo a livello di kernel.

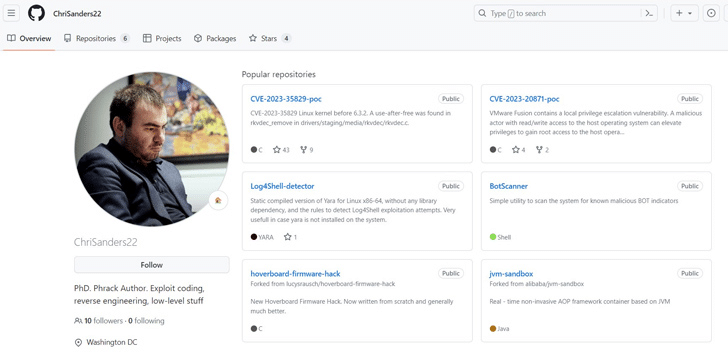

Il repository GitHub e le sue copie

Il repository si spaccia come un PoC per la CVE-2023-35829, un difetto di alta gravità recentemente rivelato nel kernel di Linux. Il repository è stato poi rimosso, ma non prima di essere stato copiato 25 volte. Un altro PoC condiviso dallo stesso account, ChriSanders22, per la CVE-2023-20871, un bug di escalation di privilegi che colpisce VMware Fusion, è stato copiato due volte.

Le capacità della backdoor

La backdoor ha una vasta gamma di capacità per rubare dati sensibili dagli host compromessi e permette a un attore minaccioso di ottenere accesso remoto aggiungendo la propria chiave SSH al file .ssh/authorized_keys.

Consigli per la sicurezza

Gli utenti che hanno scaricato ed eseguito i PoC sono invitati a rimuovere le chiavi SSH non autorizzate, eliminare il file kworker, cancellare il percorso kworker dal file bashrc e controllare /tmp/.iCE-unix.pid per potenziali minacce. È importante adottare pratiche sicure come testare in ambienti isolati (ad esempio, macchine virtuali) per fornire un livello di protezione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.