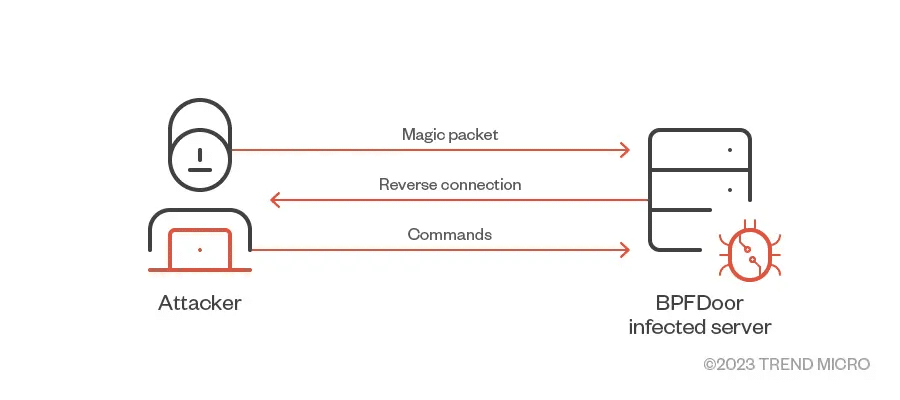

Negli ultimi anni, i gruppi di minacce persistenti avanzate (APT) hanno ampliato il loro focus per includere server Linux e cloud. Un esempio è il gruppo APT Red Menshen, che ha continuamente migliorato il suo backdoor BPFDoor negli anni successivi alla sua comparsa nel 2021. BPFDoor è diventato più difficile da rilevare a causa dell’uso migliorato del Berkeley Packet Filter (BPF), una tecnologia che permette ai programmi di attaccare filtri di rete a un socket aperto.

L’uso di BPFDoor da parte di Red Menshen

Red Menshen, noto anche come DecisiveArchitect o Red Dev 18, è un gruppo APT che mira agli interessi nel Medio Oriente e nei paesi asiatici. Utilizzano BPFDoor per eludere le regole del traffico in entrata dei firewall e soluzioni simili di protezione della rete nei sistemi operativi Linux e Solaris. Trend Micro rileva le versioni di BPFDoor per Linux e Solaris come Backdoor.Linux.BPFDOOR e Backdoor.Solaris.BPFDOOR.ZAJE, rispettivamente.

L’evoluzione dei filtri BPF di Red Menshen

Red Menshen ha evoluto i suoi filtri BPF con un aumento di sei volte nelle istruzioni dei loro programmi BPF rispetto ai campioni trovati nel 2022. Questo è un segno chiaro che BPFDoor è in sviluppo attivo e che è stato abbastanza efficace per gli attacchi da giustificare un ritorno sull’investimento degli sviluppatori di malware da questo sforzo di aggiornamento.

Che cosa è BPF

Dal punto di vista tecnico, la caratteristica più interessante di BPFDoor è la sua capacità di caricare filtri di pacchetti nel kernel del sistema operativo. Anche se questo meccanismo è spesso chiamato Berkeley Packet Filter (BPF), l’equivalente dell’implementazione Linux è chiamato Linux Socket Filtering (LSF). Tuttavia, nel contesto di Linux, entrambi i termini si riferiscono alla stessa tecnologia.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.