Gli esperti di sicurezza hanno sfruttato una debolezza nel sistema di crittografia del ransomware Key Group, sviluppando uno strumento di decrittazione che permette ad alcune vittime di recuperare gratuitamente i loro file.

Creazione del decryptor

Lo strumento di decrittazione è stato creato da esperti di sicurezza della società di intelligence sulle minacce EclecticIQ ed è efficace per le versioni del malware realizzate all’inizio di agosto. Gli aggressori hanno affermato che il loro malware utilizzava una “crittografia AES di grado militare”, ma il sistema utilizza un sale statico in tutti i processi di crittografia, rendendo il sistema prevedibile e la crittografia reversibile. EclecticIQ spiega che il ransomware Key Group “cripta i dati delle vittime utilizzando l’algoritmo AES in modalità Cipher Block Chaining (CBC) con una password statica data”.

Profilo del Key Group

Key Group è un attore minaccioso di lingua russa che ha iniziato le sue attività all’inizio del 2023, attaccando varie organizzazioni, rubando dati dai sistemi compromessi e poi utilizzando canali Telegram privati per negoziare pagamenti di riscatto. La società di intelligence sulle minacce russa BI.ZONE ha precedentemente riferito che Key Group ha basato il suo ransomware sul costruttore Chaos 4.0, mentre EclecticIQ ha visto il gruppo vendere su mercati darknet di lingua russa dati e SIM card rubati, oltre a condividere dati di doxing e accesso remoto alle telecamere IP.

Funzionamento del malware

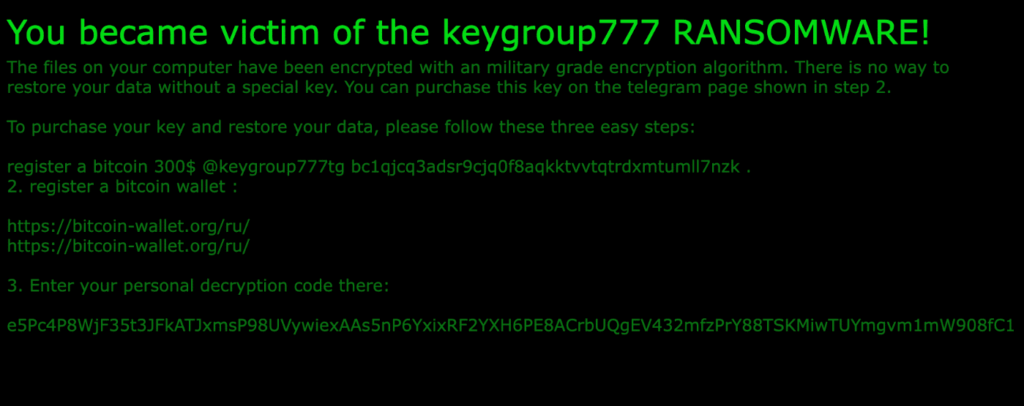

Dopo il processo di crittografia, Key Group cancella i file originali dal sistema della vittima e aggiunge l’estensione .KEYGROUP777TG a tutte le voci. Gli aggressori utilizzano i binari LOLBins di Windows per eliminare le copie shadow del volume, impedendo così il ripristino del sistema e dei dati senza pagare un riscatto. Inoltre, il malware modifica gli indirizzi host dei prodotti antivirus in esecuzione sul sistema violato per impedirne l’aggiornamento.

Come utilizzare il decryptor

Il decryptor del ransomware Key Group è uno script Python. Gli utenti possono salvarlo come file Python e poi eseguirlo con il seguente comando: python decryptor.py /path/to/search/directory. Lo script cercherà nella directory di destinazione e nelle sue sottodirectory i file con l’estensione .KEYGROUP777TG e decritterà e salverà il contenuto sbloccato con il nome del file originale. Si raccomanda sempre di eseguire il backup dei dati (criptati) prima di utilizzare qualsiasi decryptor, poiché il processo potrebbe portare a corruzioni di dati irreversibili e perdite di dati permanenti.

Futuro del decryptor

Il rilascio del decryptor di EclecticIQ potrebbe spingere Key Group a risolvere le vulnerabilità nel loro ransomware, rendendo le future versioni più difficili da decrittare. Tuttavia, lo strumento rimane prezioso per gli individui colpiti dalle versioni attuali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.