Google ha rilevato che diversi gruppi di hacker sostenuti da stati stanno sfruttando una vulnerabilità di alta gravità in WinRAR, un software di compressione utilizzato da oltre 500 milioni di utenti, con l’obiettivo di ottenere l’esecuzione di codice arbitrario sui sistemi delle vittime. Il Gruppo di Analisi delle Minacce (TAG) di Google, un team di esperti di sicurezza che difende gli utenti di Google dagli attacchi sponsorizzati dallo stato, ha identificato hacker statali provenienti da diversi paesi, tra cui i gruppi di minacce Sandworm, APT28 e APT40 di Russia e Cina, che mirano a sfruttare questa vulnerabilità.

Cosa leggere

L’attacco alla vulnerabilità di WinRAR

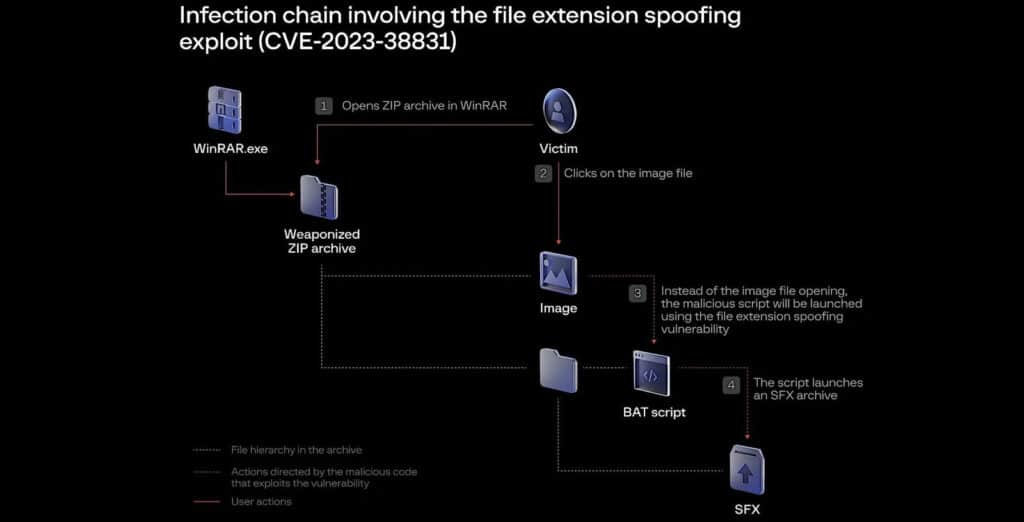

La vulnerabilità di WinRAR, inizialmente scoperta dalla società di cybersecurity Group-IB e tracciata come CVE-2023-38831, permette agli aggressori di nascondere script malevoli in file di archivio che si mascherano come immagini o documenti di testo apparentemente innocui. Group-IB ha rivelato che questa falla è stata sfruttata come zero-day, ovvero prima che il produttore avesse tempo di correggerla, almeno da aprile, compromettendo i dispositivi di almeno 130 trader.

I gruppi di hacker coinvolti

Uno dei gruppi identificati è Sandworm, una unità dell’intelligence militare russa nota per attacchi cibernetici distruttivi, come l’attacco ransomware NotPetya del 2017 che ha colpito principalmente i sistemi informatici in Ucraina. TAG ha osservato che Sandworm ha sfruttato la vulnerabilità di WinRAR a settembre, come parte di una campagna di email malevole che impersonava una scuola di formazione ucraina sulla guerra dei droni. Un altro gruppo, APT28, noto anche come Fancy Bear, ha utilizzato l’exploit di WinRAR per prendere di mira gli utenti ucraini attraverso una campagna di email che impersonava il Razumkov Centre, un think tank di politiche pubbliche in Ucraina.

L’importanza della patch

Nonostante Rarlab, il produttore di WinRAR, abbia rilasciato una versione aggiornata (versione 6.23) il 2 agosto per correggere la vulnerabilità, molti utenti che non hanno aggiornato l’applicazione rimangono vulnerabili. Gli esperti di TAG sottolineano che l’attuale sfruttamento della vulnerabilità di WinRAR dimostra che gli exploit per vulnerabilità note possono essere molto efficaci, poiché gli aggressori sfruttano i lenti tassi di patching a loro vantaggio.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.