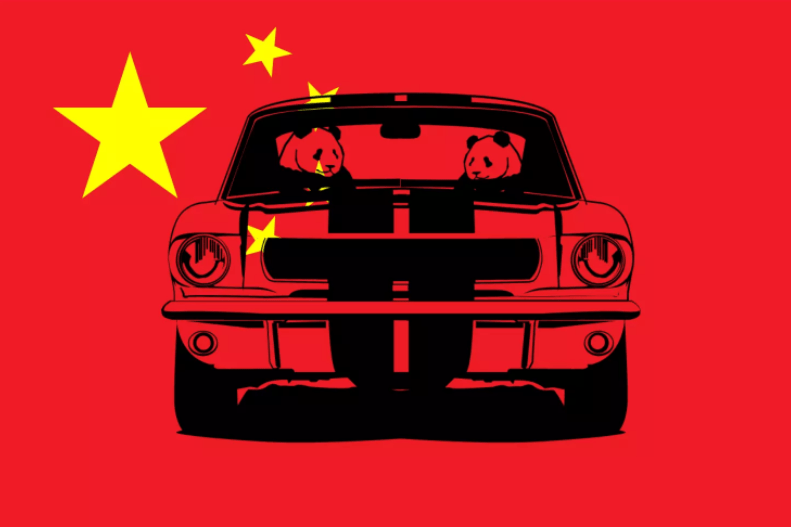

Due gruppi di minaccia persistente avanzata (APT) legati alla Cina sono stati osservati prendere di mira entità e paesi membri dell’Associazione delle Nazioni del Sud-Est Asiatico (ASEAN) come parte di una campagna di spionaggio cibernetico negli ultimi tre mesi. Tra questi gruppi, vi è il noto attore di minaccia Mustang Panda, che di recente è stato collegato ad attacchi informatici contro il Myanmar e altri paesi asiatici tramite una variante della backdoor PlugX denominata DOPLUGS.

Cosa leggere

Mustang Panda e le sue Operazioni

Mustang Panda, noto anche come Camaro Dragon, Earth Preta e Stately Taurus, si ritiene abbia preso di mira entità in Myanmar, Filippine, Giappone e Singapore, usando email di phishing per consegnare due pacchetti di malware. Le attività di questi gruppi dimostrano come le organizzazioni vengano prese di mira a fini di spionaggio cibernetico, con gruppi affiliati a stati nazionali che raccolgono informazioni di interesse geopolitico nella regione.

Leggi tutte le notizie pubblicate da Matrice Digitale su Mustang Panda

Earth Krahang: nuovo attore minaccioso

Parallelamente, Trend Micro ha evidenziato un nuovo attore di minaccia cinese denominato Earth Krahang, che ha preso di mira 116 entità in 35 paesi utilizzando spear-phishing e vulnerabilità in server Openfire e Oracle esposti al pubblico per consegnare malware personalizzato come PlugX, ShadowPad, ReShell e DinodasRAT. Earth Krahang, con un forte focus sul Sud-Est Asiatico, mostra alcune sovrapposizioni con un altro attore di minaccia connesso alla Cina denominato Earth Lusca.

Leggi tutte le notizie pubblicate da Matrice Digitale su Earth Krahang

Le perdite di I-Soon e la scena oscura degli Hacker su Commessa

Documenti trapelati da I-Soon hanno rivelato come l’azienda venda una vasta gamma di strumenti di furto e trojan di accesso remoto a varie entità governative cinesi. Questo include una piattaforma operativa integrata progettata per condurre campagne cibernetiche offensive e un’impianto Linux non documentato denominato Hector. Queste rivelazioni forniscono dettagli concreti sulla maturazione dell’ecosistema di spionaggio cibernetico della Cina, mostrando esplicitamente come le richieste di targeting governativo guidino un mercato competitivo di hacker indipendenti su commessa.

Implicazioni per la sicurezza globale

Queste campagne di spionaggio cibernetico continuano a evidenziare l’importanza per le organizzazioni di adottare misure di sicurezza robuste e di rimanere vigili contro le minacce sofisticate che emergono a livello globale, specialmente in un contesto geopolitico in rapida evoluzione come quello del Sud-Est Asiatico.

Matrice Digitale è il portale italiano con più riferimenti alla Guerra Cibernetica

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.