Cloudforce One ha pubblicato i risultati della sua indagine e delle sue operazioni in tempo reale per rilevare, negare, degradare, interrompere e ritardare le attività di minaccia del gruppo FlyingYeti, allineato con la Russia, durante la loro ultima campagna di phishing che prende di mira l’Ucraina. A seguito dell’invasione russa dell’Ucraina il 24 febbraio 2022, l’Ucraina ha introdotto un moratorium sugli sfratti e sulla sospensione dei servizi pubblici per debiti non pagati, moratorium terminato a gennaio 2024. FlyingYeti ha sfruttato l’ansia per la possibile perdita di accesso a alloggi e servizi pubblici per convincere le vittime ad aprire file dannosi, risultando in infezioni con il malware PowerShell noto come COOKBOX.

Riassunto esecutivo

- Il 18 aprile 2024, Cloudforce One ha rilevato il gruppo di minacce FlyingYeti, allineato con la Russia, che preparava una campagna di phishing contro individui in Ucraina.

- FlyingYeti utilizzava tattiche, tecniche e procedure simili a quelle dettagliate dall’articolo del CERT ucraino su UAC-0149, un gruppo di minacce che ha preso di mira principalmente enti di difesa ucraini con il malware COOKBOX dal 2023.

- Da metà aprile a metà maggio, FlyingYeti ha condotto attività di ricognizione, creato contenuti esca per la loro campagna di phishing e sviluppato varie iterazioni del loro malware.

- Dopo settimane di monitoraggio, Cloudforce One è riuscito a interrompere l’operazione di FlyingYeti subito dopo la creazione del payload finale di COOKBOX.

- Il payload includeva uno sfruttamento della vulnerabilità WinRAR CVE-2023-38831, che FlyingYeti continuerà probabilmente a utilizzare nelle sue campagne di phishing.

Chi è FlyingYeti?

FlyingYeti è il nome in codice dato da Cloudforce One al gruppo di minacce dietro questa campagna di phishing, che si sovrappone all’attività UAC-0149 tracciata dal CERT-UA. Il gruppo utilizza DNS dinamico (DDNS) per la loro infrastruttura e piattaforme cloud-based per l’hosting di contenuti dannosi e per il controllo e comando del malware.

Sfondo della Campagna

Nei giorni precedenti l’inizio della campagna, Cloudforce One ha osservato FlyingYeti condurre ricognizioni sui processi di pagamento per l’alloggio comunale e i servizi pubblici in Ucraina:

- Il 22 aprile 2024, hanno ricercato i cambiamenti introdotti nel 2016 che hanno introdotto l’uso di codici QR negli avvisi di pagamento.

- Il 22 aprile 2024, hanno esaminato gli sviluppi attuali riguardanti i debiti per l’alloggio e i servizi pubblici in Ucraina.

- Il 25 aprile 2024, hanno studiato la base legale per la ristrutturazione dei debiti per l’alloggio in Ucraina.

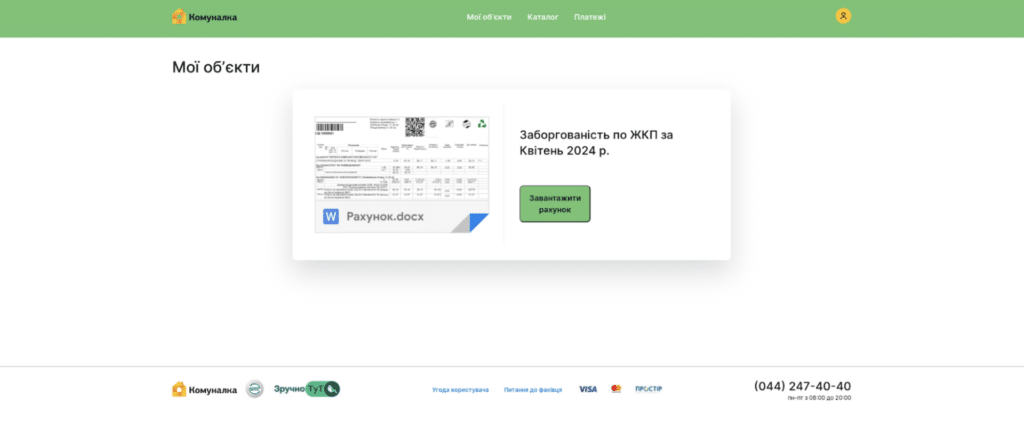

Analisi del Sito di Phishing a Tema Komunalka

La campagna di phishing avrebbe diretto le vittime a una pagina GitHub controllata da FlyingYeti, che imitava il sito di pagamento comunale di Kyiv, Komunalka. La pagina visualizzava un grande pulsante verde che, se cliccato, scaricava un archivio dannoso “Заборгованість по ЖКП.rar” (“Debito per servizi di alloggio e pubblici.rar”).

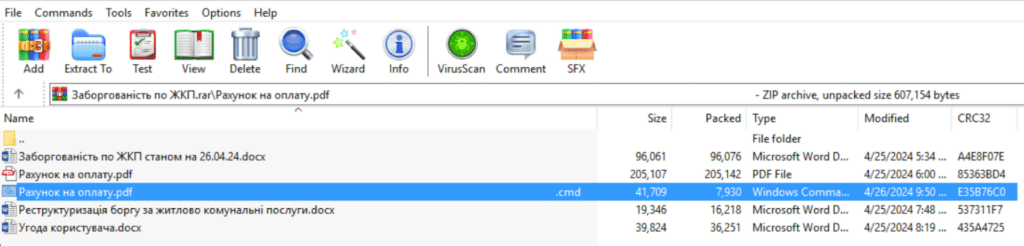

Analisi del File RAR dannoso

Cloudforce One ha recuperato l’archivio RAR dannoso e ha analizzato il payload. L’archivio conteneva più file, tra cui uno con un carattere unicode “U+201F” per nascondere l’estensione del file. Questo file appariva come un documento PDF ma era in realtà un file CMD dannoso contenente il malware PowerShell COOKBOX.

Misure di mitigazione

Cloudforce One ha preso diverse misure per interrompere la campagna di FlyingYeti, inclusa la collaborazione con GitHub per rimuovere i contenuti dannosi e la notifica a partner come CrowdStrike e Microsoft Threat Intelligence. Queste azioni hanno prolungato la tempistica operativa del gruppo di minacce da giorni a settimane.

Raccomandazioni

Per mitigare attività simili, Cloudforce One consiglia:

- Implementare architetture Zero Trust

- Distribuire soluzioni di sicurezza email per proteggersi da phishing e altre minacce

- Utilizzare l’isolamento del browser per separare le applicazioni di messaggistica dalla rete principale

- Assicurarsi che i sistemi siano aggiornati con le ultime patch di sicurezza di WinRAR e Microsoft

- Eseguire strumenti di rilevamento e risposta agli endpoint (EDR) per ottenere visibilità sull’esecuzione dei binari sugli host

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.