Sommario

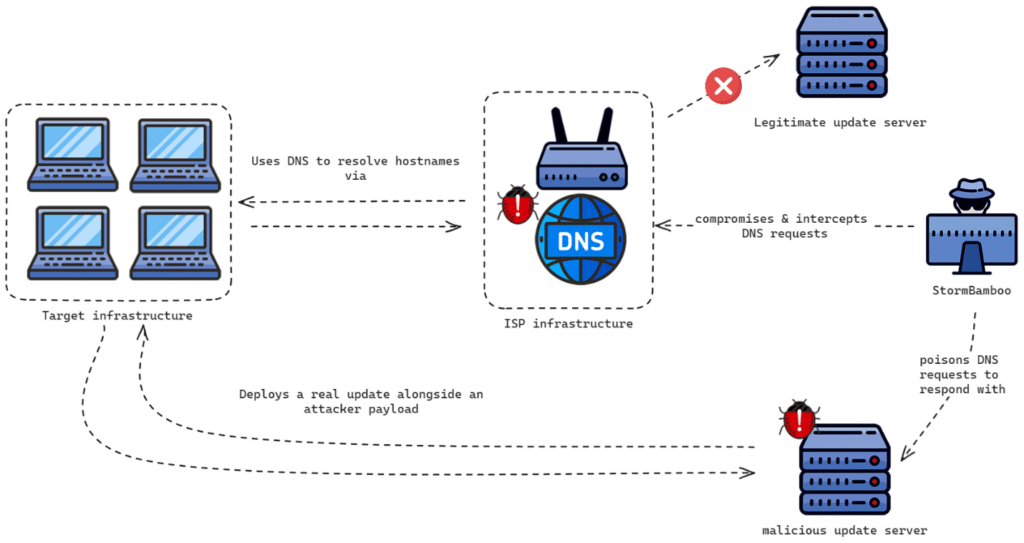

Il noto gruppo di hacker cinesi StormBamboo (conosciuto anche come StormCloud o Evasive Panda) ha recentemente compromesso un ISP e diversi dispositivi MacOS e Windows su quelle reti, come riportato dall’organizzazione di cybersecurity Volexity. Gli attacchi hanno sfruttato protocolli insicuri come HTTP per alterare le risposte delle query DNS e integrare aggiornamenti software automatici con malware mirati a MacOS (MACMA) e Windows (MGBot/POCOSTICK), oltre all’installazione di estensioni dannose per Google Chrome.

Dettagli dell’Attacco

L’attacco ha evidenziato quanto possono essere pericolose le comunicazioni di rete non criptate, soprattutto quando utilizzate in infrastrutture chiave. Anche se la crittografia non garantisce la sicurezza assoluta, è di gran lunga superiore all’assenza di crittografia. L’uso di HTTP invece di HTTPS può sembrare innocuo per la maggior parte degli utenti, ma in questo caso ha permesso agli attaccanti di prendere il controllo dell’infrastruttura ISP compromessa e attaccare il target a valle.

Estensione maligna RELOADEXT

Una volta compromesso un dispositivo, anche software e processi ritenuti sicuri, come il browser Google Chrome, possono essere avvelenati. L’estensione dannosa utilizzata, chiamata RELOADEXT, modifica un file di “Preferenze Sicure” per consentire l’invio dei cookie del browser, inclusi quelli contenenti informazioni sicure, a una terza parte, ora criptata dall’attaccante.

Vulnerabilità delle procedure automatizzate

Gli attacchi come questi evidenziano il pericolo intrinseco delle procedure automatizzate, soprattutto quelle non sicure. Avere l’infrastruttura per gli aggiornamenti software automatici non è sufficiente, così come non basta verificare che tali aggiornamenti stiano apparentemente funzionando. StormBamboo ha dimostrato che l’infrastruttura automatizzata può funzionare come previsto, ma essere comunque dirottata per fornire più dei semplici aggiornamenti software.

DNS Poisoning e Compromissione dell’ISP

L’attacco ha sfruttato la tecnica del DNS poisoning per compromettere l’ISP che serviva il target, permettendo a StormBamboo di compromettere il target senza dover fare affidamento su errori degli utenti finali. Questo tipo di attacco sottolinea l’importanza di proteggere le comunicazioni di rete e le procedure automatizzate per evitare che le infrastrutture chiave possano essere sfruttate in modo dannoso.