Il gruppo APT33, noto anche come Peach Sandstorm e Refined Kitten, ha recentemente impiegato un nuovo malware chiamato Tickler per compromettere le reti di organizzazioni negli Stati Uniti e negli Emirati Arabi Uniti. Questo gruppo, che opera sotto la direzione dei Corpi delle Guardie della Rivoluzione Islamica dell’Iran (IRGC), ha utilizzato il malware come parte di una campagna di raccolta informazioni tra aprile e luglio 2024.

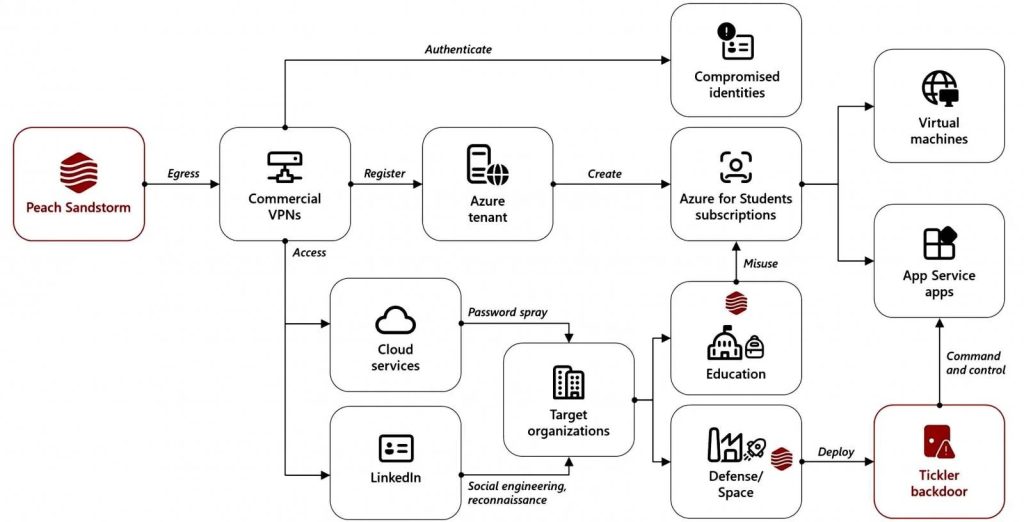

Durante questi attacchi, APT33 ha sfruttato l’infrastruttura di Microsoft Azure per il comando e controllo (C2), utilizzando abbonamenti Azure fraudolenti controllati dagli aggressori e successivamente interrotti da Microsoft. Le organizzazioni bersaglio, operanti nei settori della difesa, dello spazio, dell’istruzione e del governo, sono state compromesse attraverso attacchi di spray password tra aprile e maggio 2024. Questo metodo mirava ad accedere a numerosi account utilizzando un numero limitato di password comuni per evitare il blocco degli account.

Dettagli degli attacchi e tattiche di APT33

Nel corso dell’anno passato, il gruppo Peach Sandstorm ha compromesso diverse organizzazioni, principalmente nei settori della difesa, dello spazio e dell’istruzione, utilizzando strumenti personalizzati. In alcuni casi, il gruppo ha utilizzato account compromessi nel settore dell’istruzione per procurarsi l’infrastruttura operativa, accedendo a sottoscrizioni Azure esistenti o creando nuove sottoscrizioni tramite gli account compromessi. Questo approccio ha consentito agli aggressori di utilizzare l’infrastruttura per le loro operazioni successive contro settori governativi, della difesa e dello spazio.

Nel novembre 2023, APT33 aveva già impiegato una tattica simile a quella di Tickler per compromettere reti di appaltatori della difesa in tutto il mondo, distribuendo il malware FalseFont. Inoltre, a settembre, Microsoft aveva avvertito di un’altra campagna APT33 che aveva preso di mira migliaia di organizzazioni globali con attacchi di spray password estesi, portando a violazioni nei settori della difesa, del satellite e della farmacia.

Per proteggere gli account Azure da tentativi di phishing e di hijacking, Microsoft ha annunciato che a partire dal 15 ottobre, l’autenticazione a più fattori (MFA) sarà obbligatoria per tutti i tentativi di accesso ad Azure. I dati precedenti indicano che la MFA permette al 99,99% degli account abilitati di resistere ai tentativi di hacking e riduce il rischio di compromissione del 98,56%, anche quando gli aggressori tentano di violare gli account utilizzando credenziali precedentemente compromesse.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.