Nel mese di agosto 2024, i ricercatori di Proofpoint hanno identificato una campagna insolita che utilizza una catena di attacco nuova per distribuire un malware personalizzato chiamato “Voldemort”. Questa campagna sembra essere orchestrata da un attore avanzato e persistente (APT), con l’obiettivo di raccogliere informazioni. Sebbene Proofpoint non abbia potuto attribuire con certezza l’attività a un attore specifico, le caratteristiche del malware indicano una probabile attività di spionaggio.

Cosa leggere

Dettagli della campagna

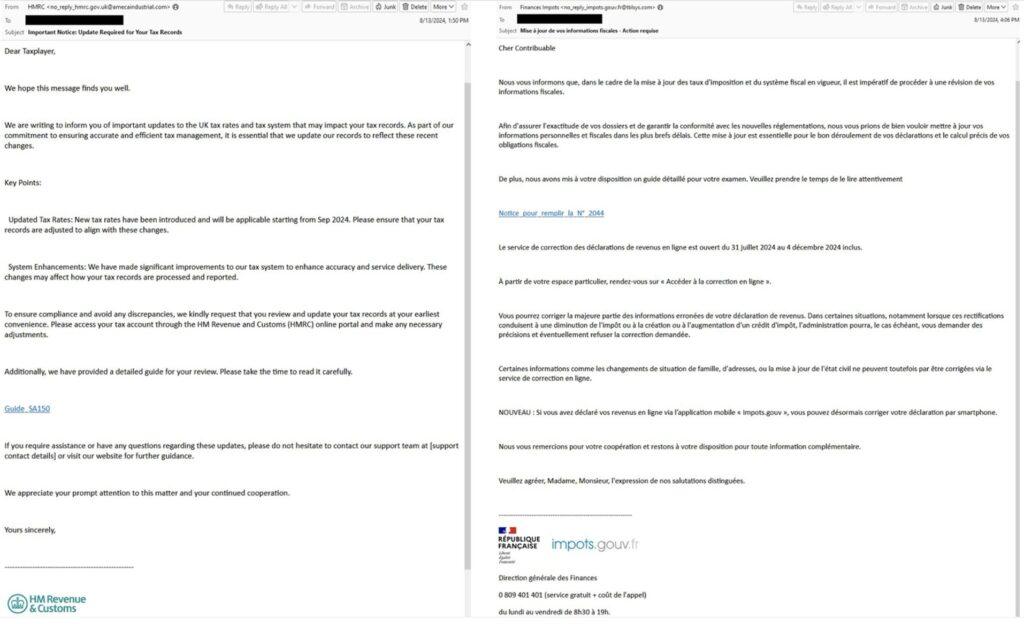

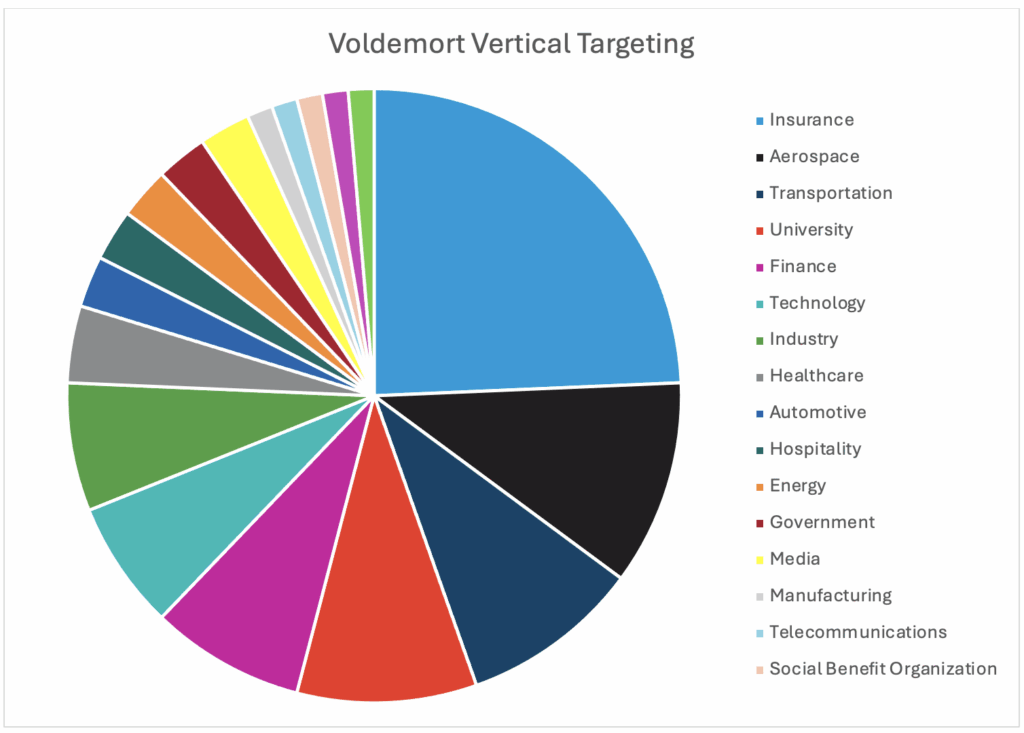

La campagna è iniziata il 5 agosto 2024, coinvolgendo oltre 20.000 messaggi destinati a più di 70 organizzazioni in tutto il mondo. I messaggi malevoli imitavano agenzie fiscali di vari paesi, tra cui Stati Uniti, Regno Unito, Francia, Germania, Italia, India e Giappone, e notificavano cambiamenti nelle dichiarazioni fiscali. Ogni esca era personalizzata nella lingua dell’agenzia fiscale che l’attore minaccioso stava impersonando.

Tecniche di attacco utilizzate

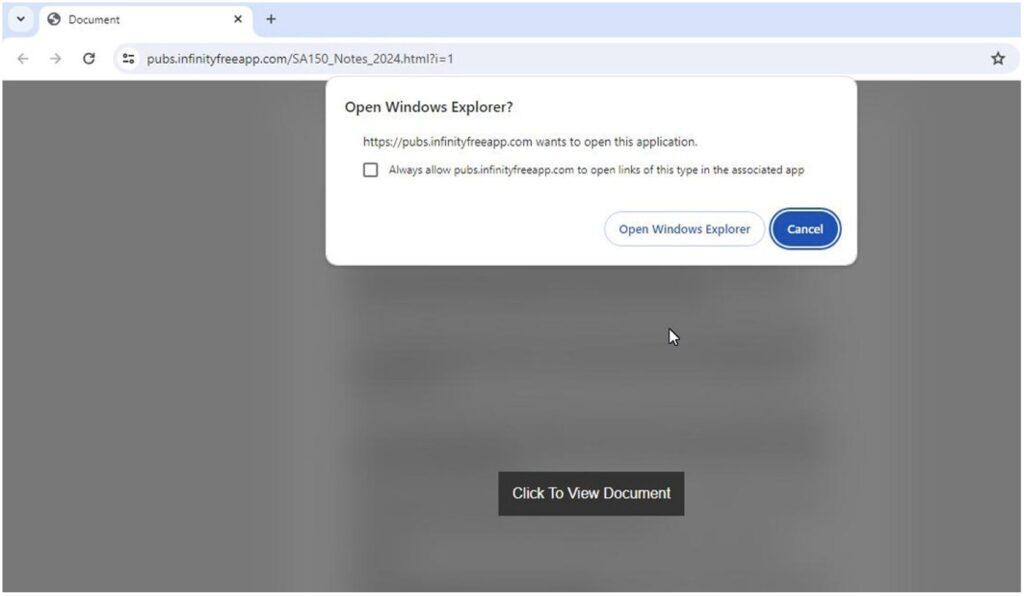

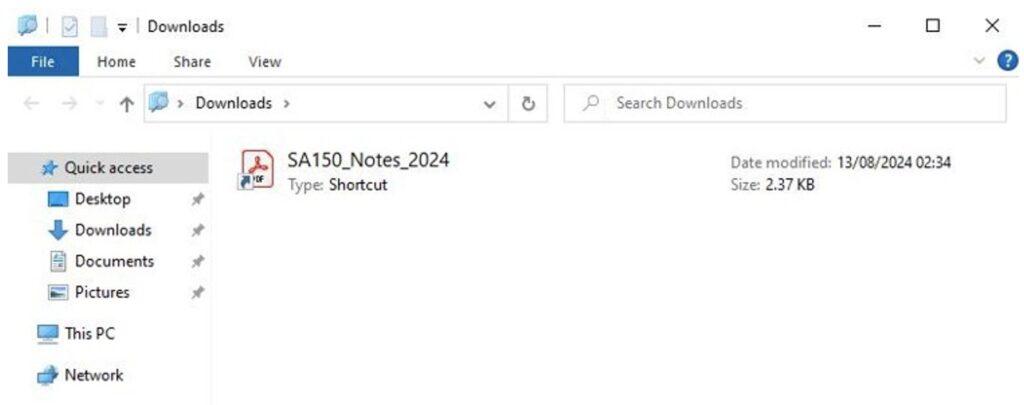

La campagna utilizza tecniche sia comuni che insolite per il comando e controllo (C2), inclusi Google Sheets. L’attore ha impiegato URL Google AMP Cache per reindirizzare a una pagina di atterraggio ospitata su InfinityFree, la quale includeva un link per visualizzare un documento. Cliccando sul link, veniva verificato l’agente utente del browser.

Se il browser rilevava un sistema Windows, veniva eseguita una query di ricerca che portava al download e all’esecuzione di file malevoli senza che l’utente ne fosse consapevole.

Funzionalità del malware Voldemort

Il malware Voldemort è una backdoor personalizzato scritto in C, con capacità di raccolta di informazioni e di caricamento di payload aggiuntivi. È progettato per raccogliere informazioni dal sistema della vittima, caricare ulteriori componenti malevoli e comunicare con il server di comando e controllo (C2) tramite Google Sheets, sfruttando un token client per autenticarsi e scrivere dati.

Valutazione e implicazioni

L’uso di tecniche comunemente associate alla criminalità informatica, come l’abuso degli URI schema di file per l’accesso a risorse di condivisione di file esterne, combinato con capacità di spionaggio avanzate, rende questa campagna unica e complessa. Il malware sfrutta anche tunnel TryCloudflare per mascherare le sue attività, una tecnica sempre più popolare tra gli attori di minacce informatiche.

La combinazione di capacità sofisticate e tecniche di base suggerisce che potrebbe trattarsi di un gruppo di minacce composto da attori con vari livelli di esperienza. Nonostante l’ampia distribuzione dei messaggi, il vero obiettivo della campagna potrebbe essere stato quello di colpire un numero ristretto di target specifici, usando un’ampia distribuzione per mascherare l’intento reale.

Questa campagna di spionaggio, sebbene attualmente allineata con attività di raccolta informazioni, utilizza tattiche e tecniche tipiche della criminalità informatica. Il malware “Voldemort” rappresenta una minaccia significativa, evidenziando come le campagne di spionaggio e la criminalità informatica possano spesso condividere metodi e tecniche. Secondo ProofPoint “la comunità di sicurezza deve rimanere vigile, poiché le future attività associate a questo cluster di minacce potrebbero cambiare la valutazione attuale, indicando una possibile evoluzione verso altri obiettivi“.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.