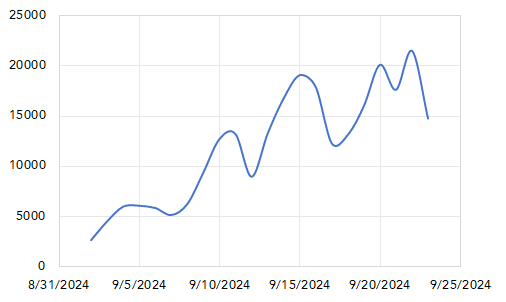

A settembre 2024, il sistema di monitoraggio di NSFOCUS Global ha rilevato una nuova botnet chiamata Gorilla Botnet, in una fase di attività particolarmente intensa. In meno di un mese, sono stati emessi oltre 300.000 comandi di attacco, coinvolgendo oltre 100 paesi, con Cina e Stati Uniti tra i più colpiti. Gli obiettivi di GorillaBot spaziano tra università, siti governativi, telecomunicazioni, banche e i settori del gaming e del gioco d’azzardo.

Le caratteristiche e la portata degli attacchi di GorillaBot

GorillaBot, che supporta varie architetture CPU tra cui ARM, MIPS e x86, rappresenta una versione modificata del codice sorgente di Mirai. Utilizza metodi di attacco DDoS avanzati e algoritmi di crittografia simili a quelli del gruppo KekSec, rendendo difficile la rilevazione e garantendo il controllo a lungo termine su dispositivi IoT e cloud host.

Durante il periodo di attività, GorillaBot ha inviato comandi di attacco senza interruzioni per 24 ore al giorno. La distribuzione geografica degli attacchi vede la Cina al primo posto con il 20%, seguita dagli Stati Uniti (19%), Canada (16%) e Germania (6%).

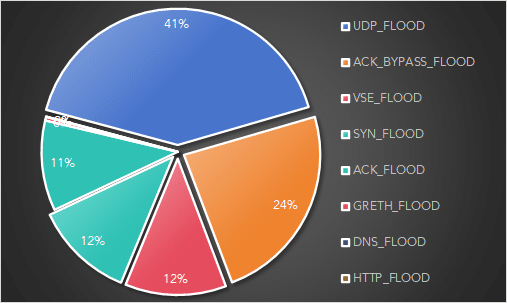

Gli attacchi sono stati condotti con vari metodi, con una predilezione per UDP Flood (41%), ACK BYPASS Flood (24%) e VSE Flood (12%). Grazie al protocollo UDP senza connessione, gli attaccanti possono falsificare gli indirizzi IP di origine per generare alti volumi di traffico, rendendo gli attacchi più difficili da bloccare.

Analisi del campione: struttura e persistenza del trojan

Il malware, basato sul codice di Mirai, si riconosce per una firma che afferma: “gorilla botnet is on the device ur not a cat go away”. GorillaBot è dotato di cinque server di comando e controllo (C&C), ai quali si collega in modo casuale. Una volta stabilita la connessione, il trojan attende istruzioni per lanciare attacchi. NSFOCUS riferisce anche che GorillaBot offre 19 diversi vettori di attacco DDoS, ampliando in modo significativo le capacità rispetto al suo predecessore.

Di seguito, i vettori principali:

| Vettore | Metodo |

|---|---|

| 0 | attack_udp_generic |

| 1 | attack_udp_vse |

| 3 | attack_tcp_syn |

| 4 | attack_tcp_ack |

| 5 | attack_tcp_stomp |

| … | … |

Inoltre, GorillaBot impiega algoritmi di crittografia avanzati per mascherare le informazioni chiave, probabilmente per evitare di essere individuato dai sistemi di sicurezza. Questi algoritmi sono simili a quelli usati dal gruppo KekSec, suggerendo un possibile collegamento tra le due entità o una tattica di depistaggio.

Strategie di persistenza e contromisure per i sistemi honeypot

Una caratteristica distintiva di GorillaBot è la capacità di sfruttare le vulnerabilità non autorizzate di Hadoop YARN RPC, ottenendo privilegi elevati sui dispositivi infetti. Per garantirsi la persistenza, GorillaBot crea un file di servizio nel sistema, che viene eseguito automaticamente all’avvio e scarica uno script chiamato “lol.sh” da un server remoto, assicurandosi il controllo continuo del dispositivo.

Inoltre, il trojan aggiunge comandi ai file di sistema per assicurare la propria esecuzione in vari momenti, come durante l’avvio del sistema o il login dell’utente. La botnet adotta anche strategie per eludere i sistemi honeypot, verificando ad esempio la presenza del file system “/proc” sul dispositivo infetto.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.